Accelerate investigations and threat hunting

Simplified, faster investigations and threat hunting

Exabot Investigate supports natural language search, visual exploration, and simplified queries across your data sources. Analysts of any skill level can hunt threats and investigate incidents without mastering complex query languages or source-specific schemas.

ID、クラウド、SaaS、エンドポイント、ネットワーク、AI、コードシステムに関する深い理解

Exabotのセマンティックモデルは、接続されているすべてのソースにわたるエンティティと関係を解決し、ユーザーをクラウドIDに自動的にマッピングし、リソースを機密分類にリンクし、システム間のアクションを関連付けます。アナリストは、AWS、GCP、Okta、GitHub、Office 365、OpenAI、またはその他のプラットフォームに関する専門知識がなくても、脅威分析に重点を置いて複雑なシナリオを調査できます。

簡単な質問を詳細な調査に変える

ユーザー、エンドポイント、リソース、イベントなど、あらゆるエンティティを検索し、実行時のアクティビティと構成の状態を関連付ける複雑な会話形式の質問をすることができます。IOC のレピュテーションチェック、脅威インテリジェンスフィード、セキュリティリサーチブログ、脆弱性データベースなど、インターネットの状況に応じた回答を活用して、インシデントの調査や脅威ハンティングを迅速に行えます。すべての回答には、透明性と監査可能性のための完全なソースアトリビューションが含まれています。

複雑なシナリオでも簡単に調査や脅威ハンティングが可能

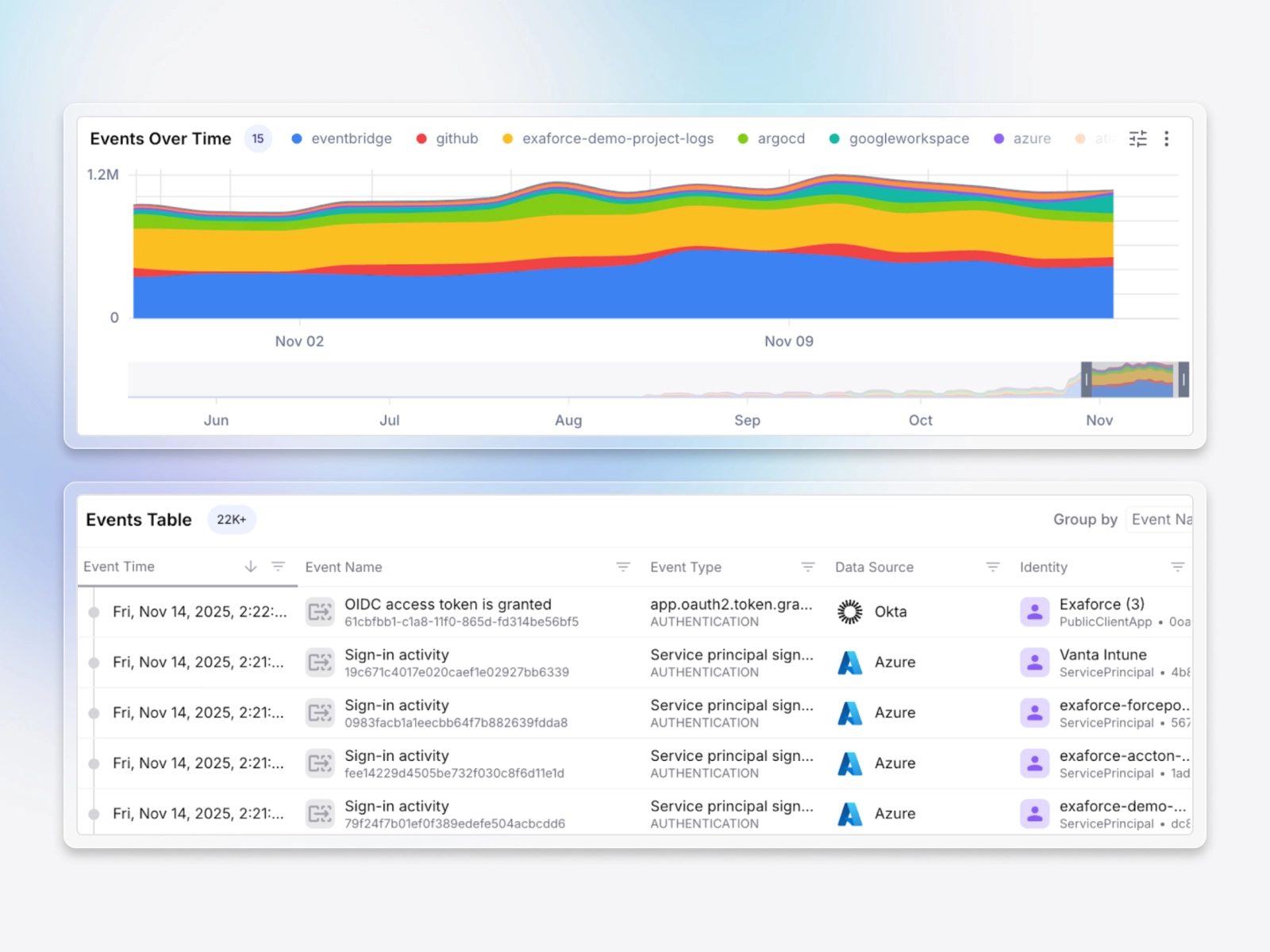

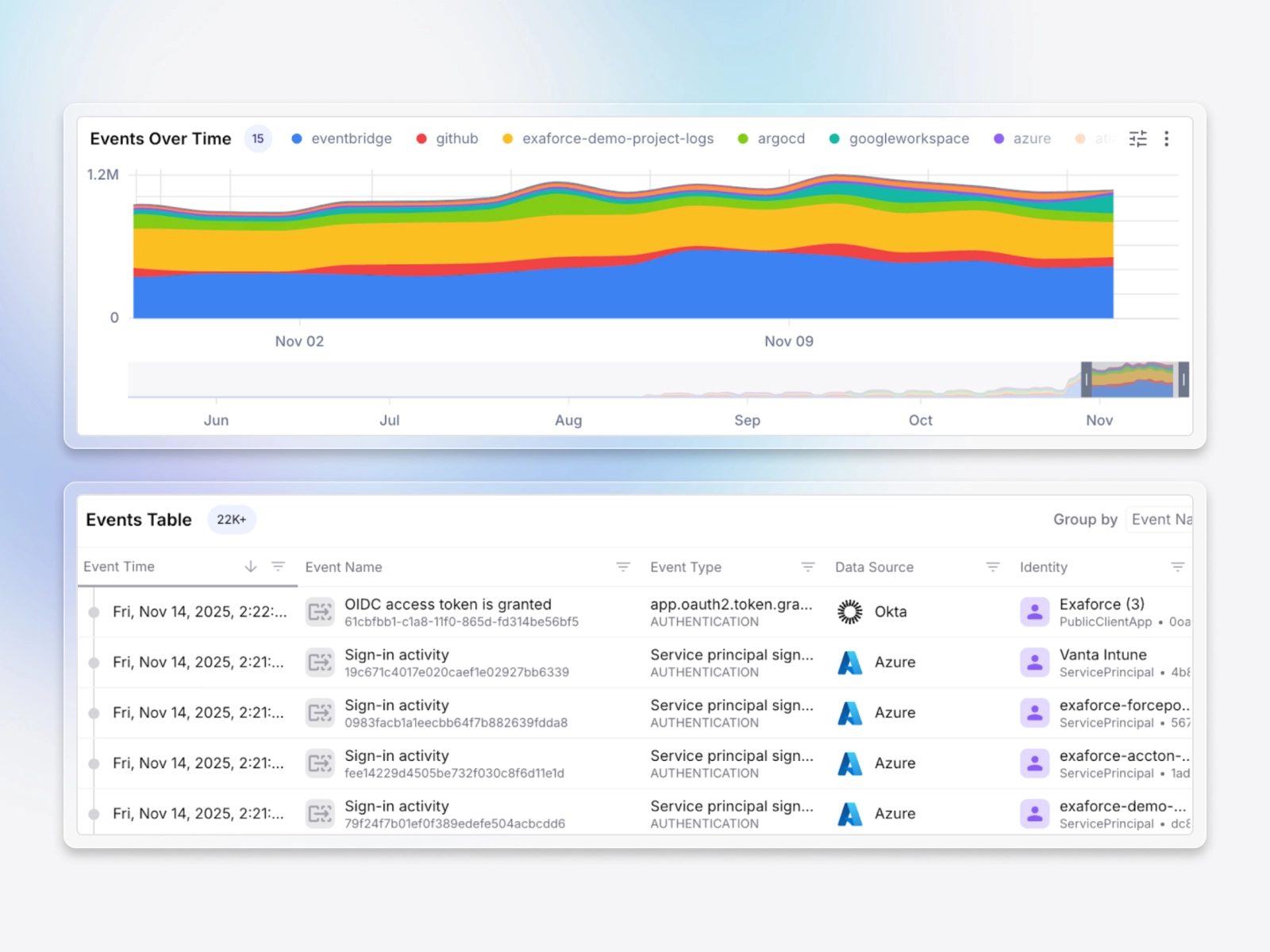

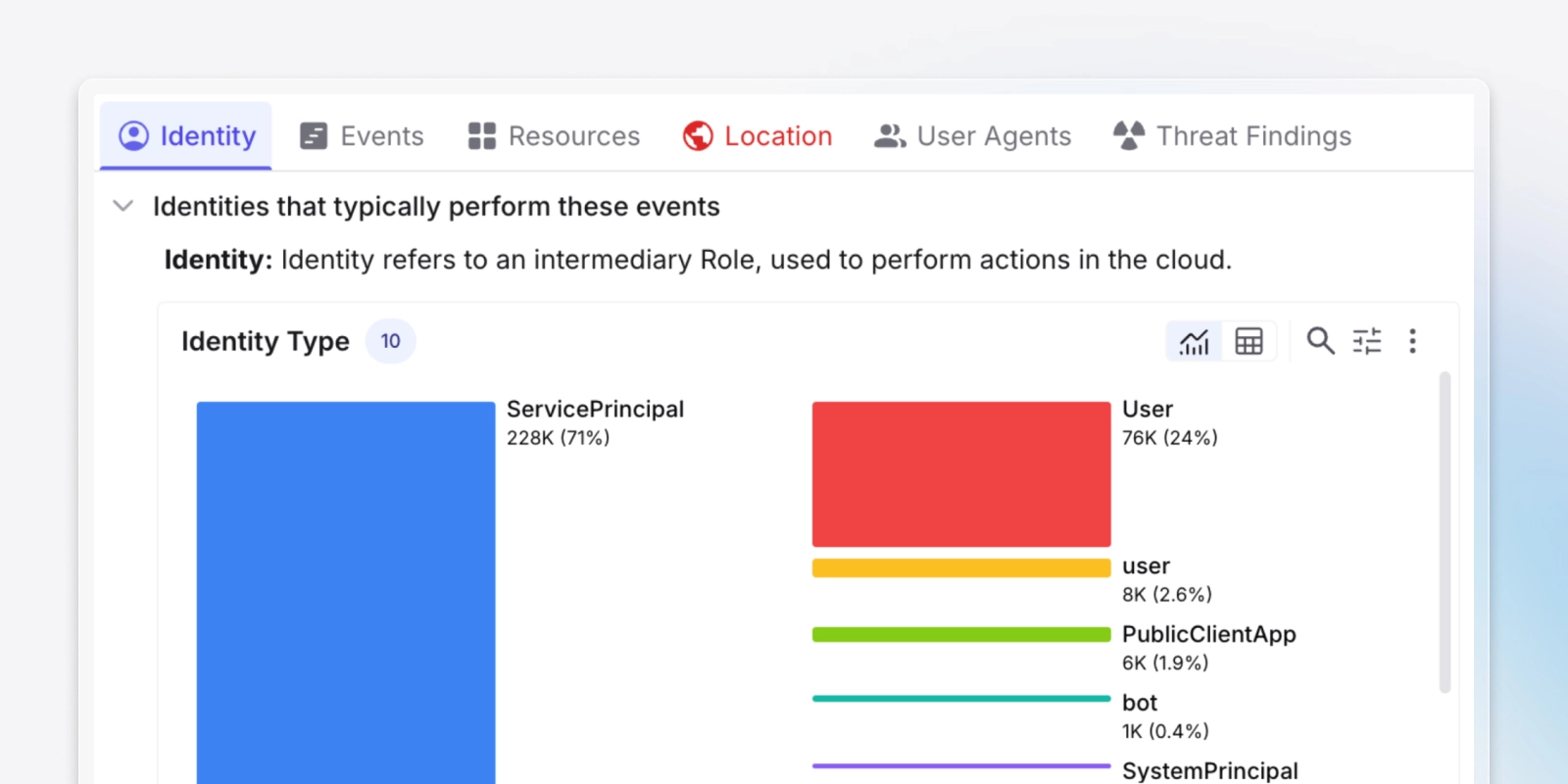

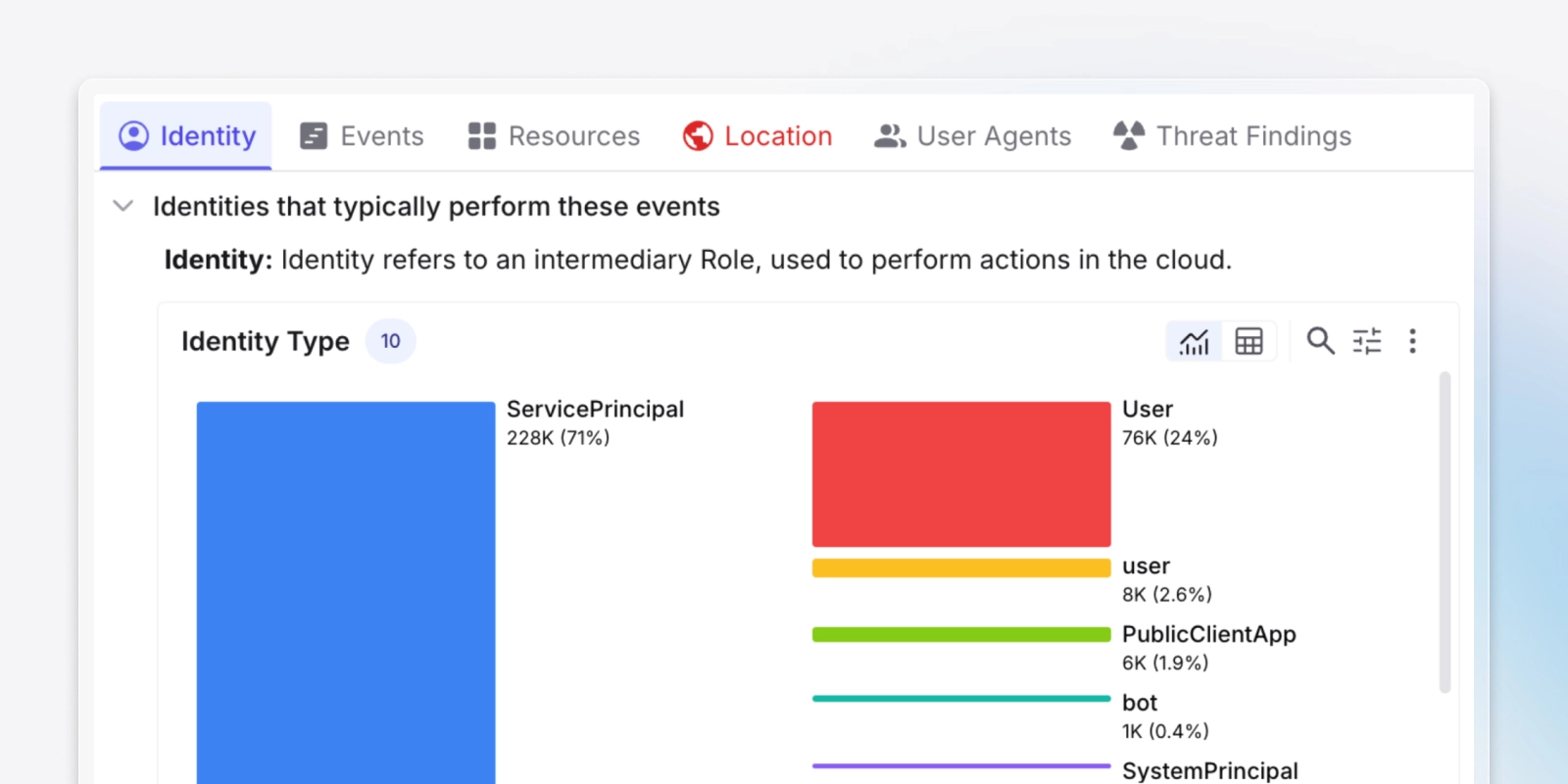

各エンティティの事前キュレーションされたダッシュボードでは、相関関係のあるコンテキストが自動的に表示されます。クリックして絞り込むディメンション、ドラッグして時間範囲を拡大、関連するエンティティ間をピボットして視覚的に探索できます。ユーザー、場所、リソース、時間でクロスフィルターし、概要から未処理のイベントまでワンクリックで掘り下げることができます。疑わしいパターンをすばやく発見し、裏付けとなる証拠を含む完全な調査をエクスポートできます。

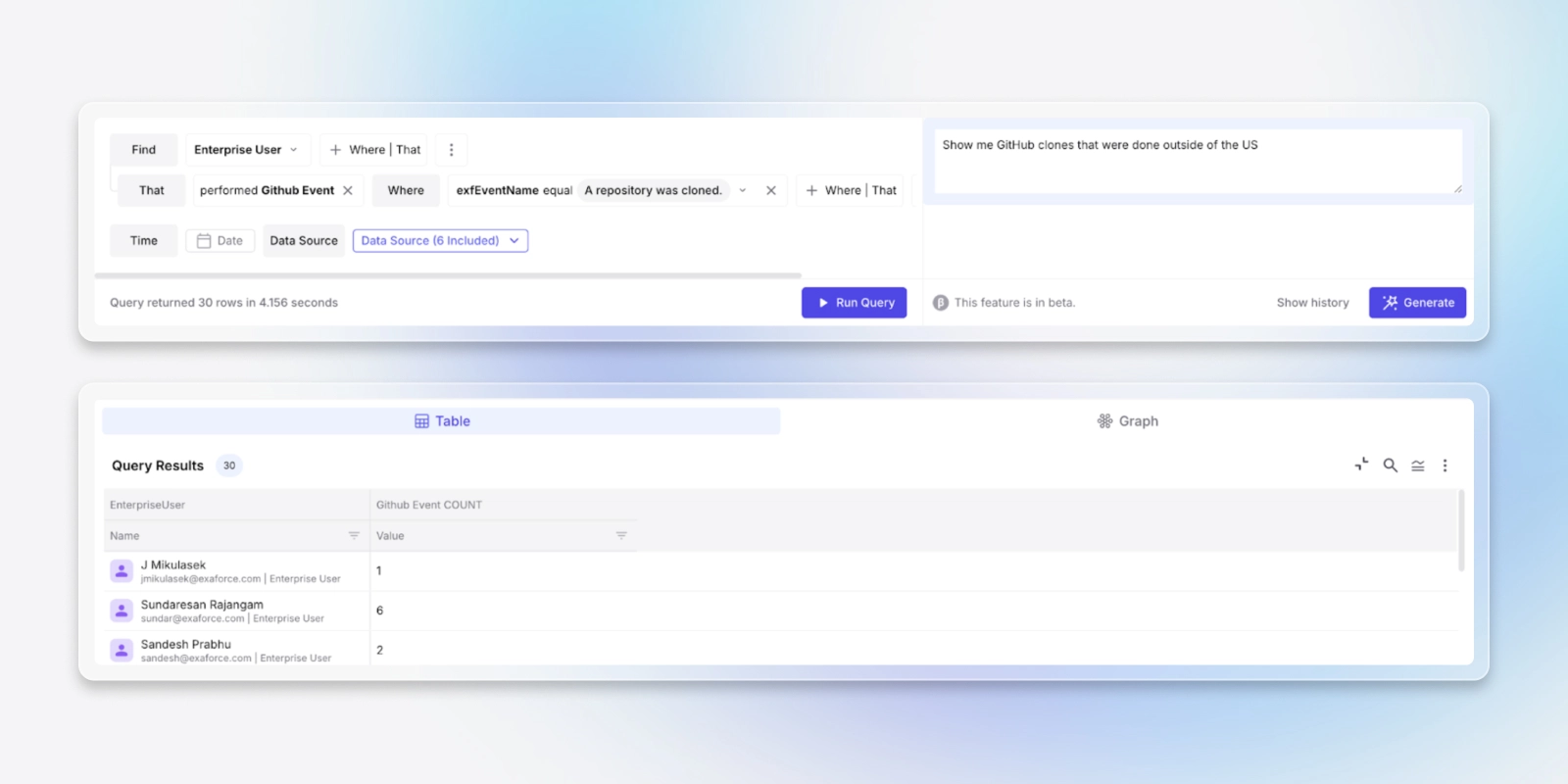

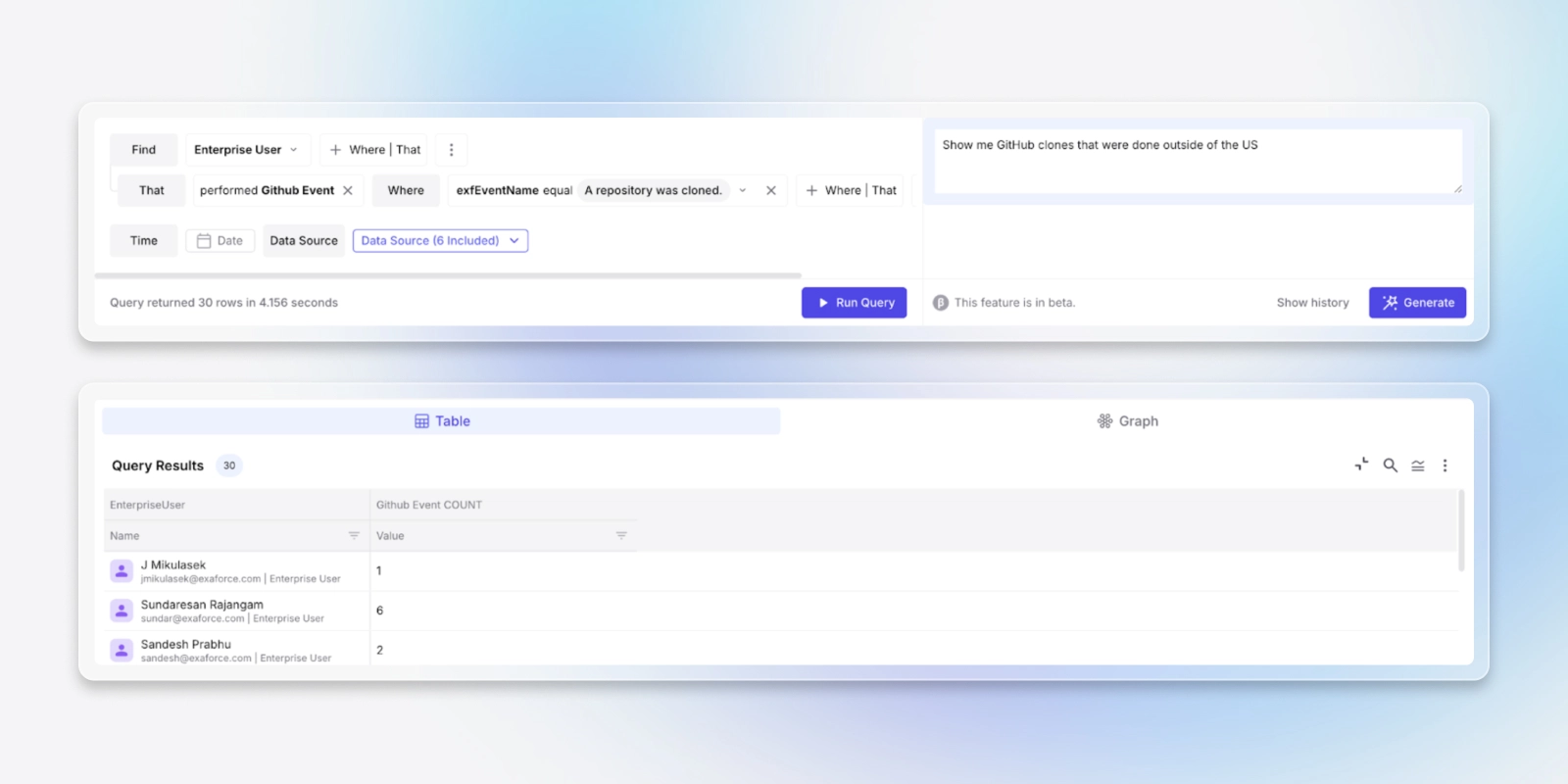

イベントと設定用の統合クエリビルダー

アシスト付きの自然言語やシンプルなドロップダウンを使用して、複雑な言語を使わずに強力なクエリを作成できます。Query Builder では、行動イベントと構成コンテキスト (ID、権限、SaaS 設定、クラウドリソースなど) を 1 つのクエリにまとめることができるため、「何が変わったか」と「何が起こったか」を関連付けることができます。

注目の調査機能

上級アナリストが回答する質問に自動的に回答できるよう設計されています。

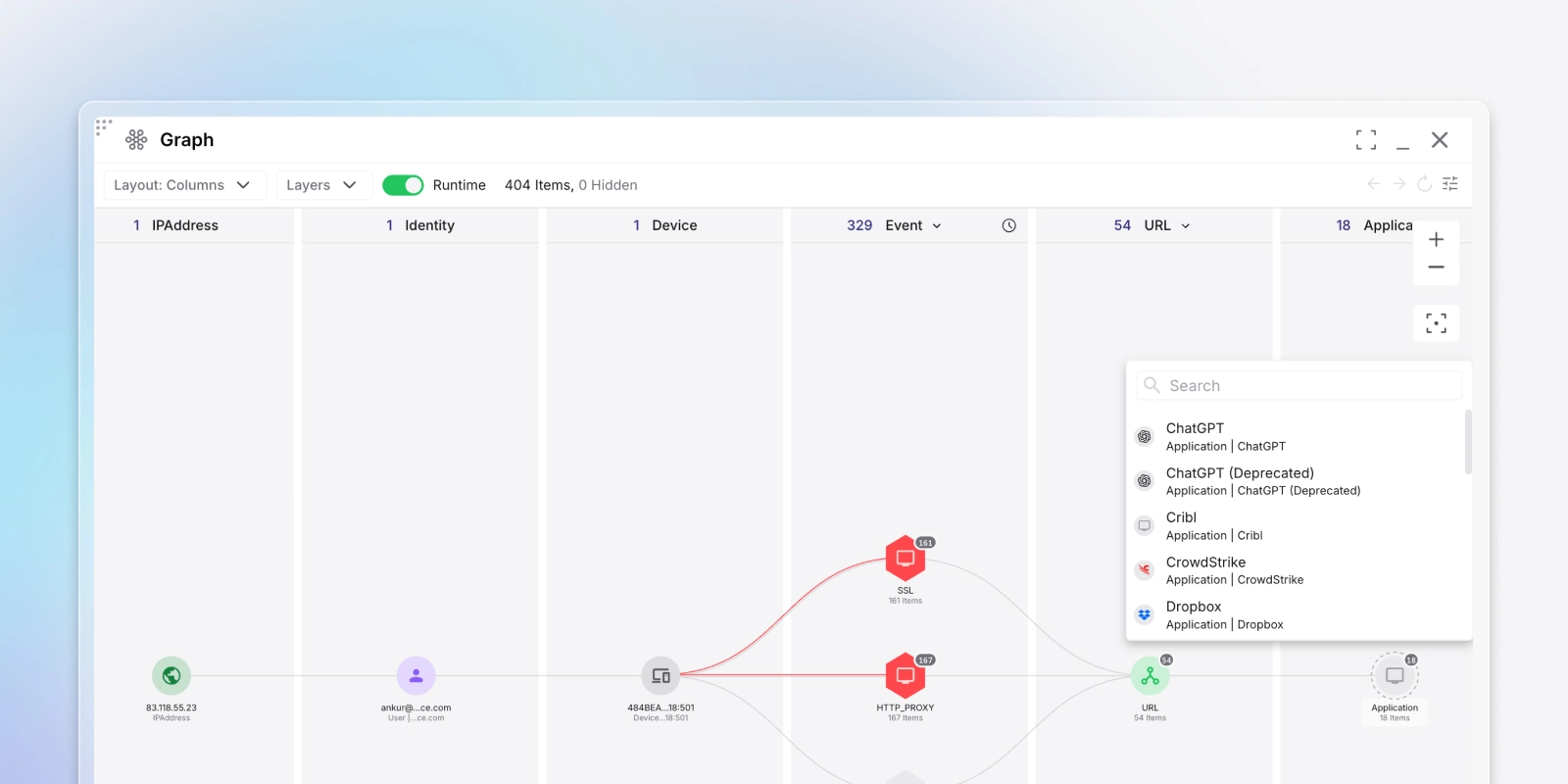

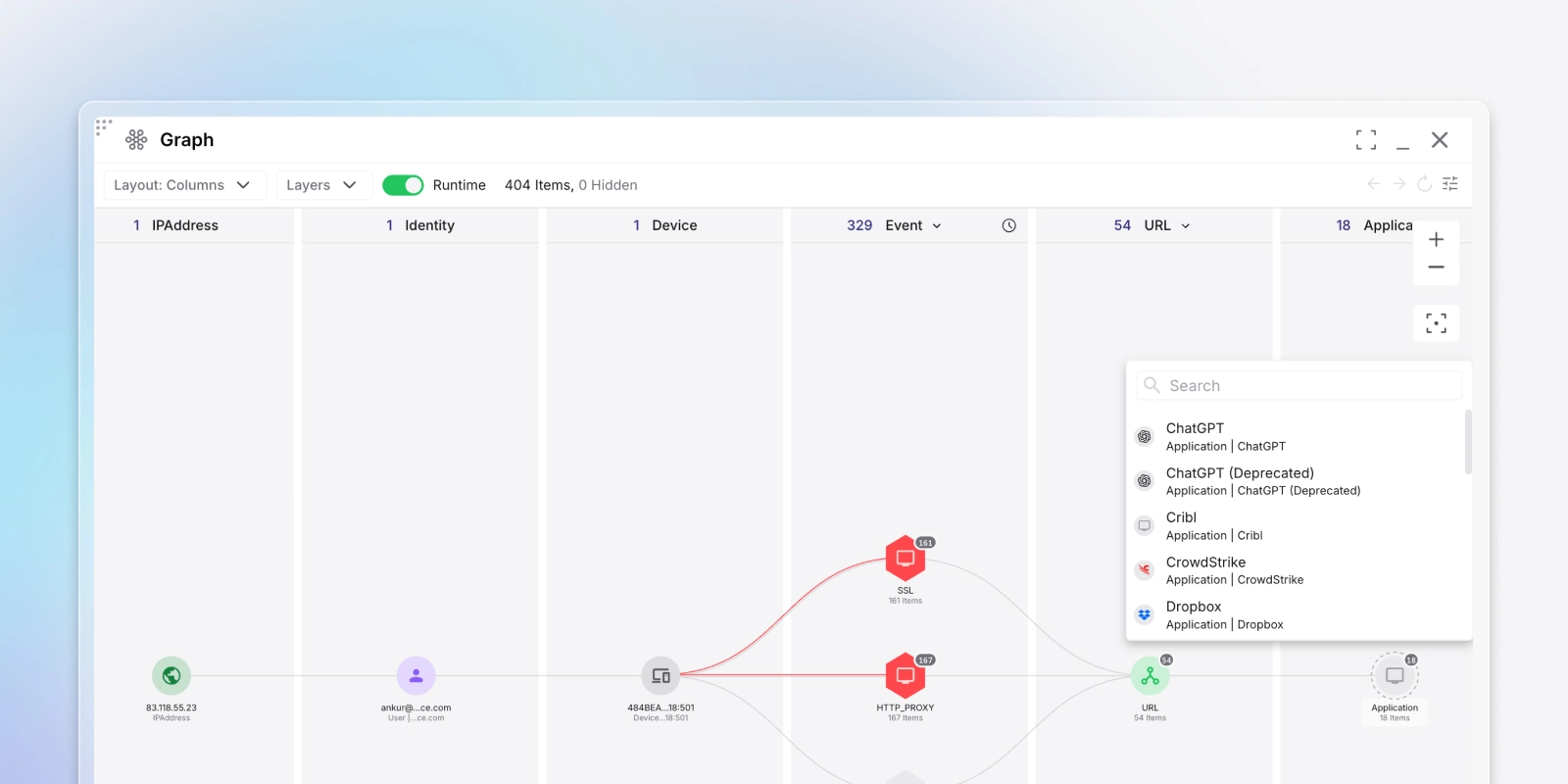

ビジュアル・エクスプロレーション

接続されたアイデンティティ、構成、イベント、リソースなどを視覚的に調べることができます。

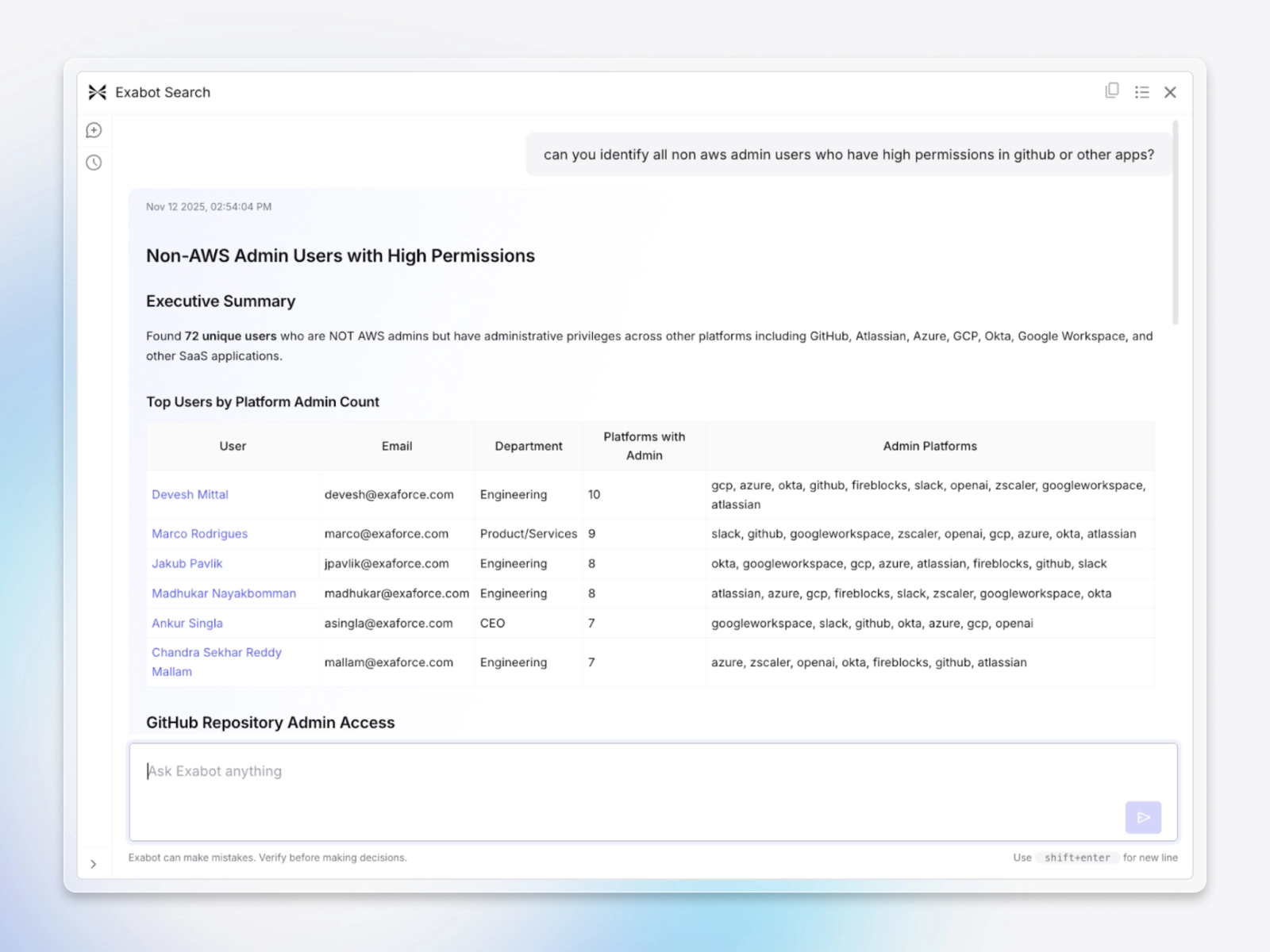

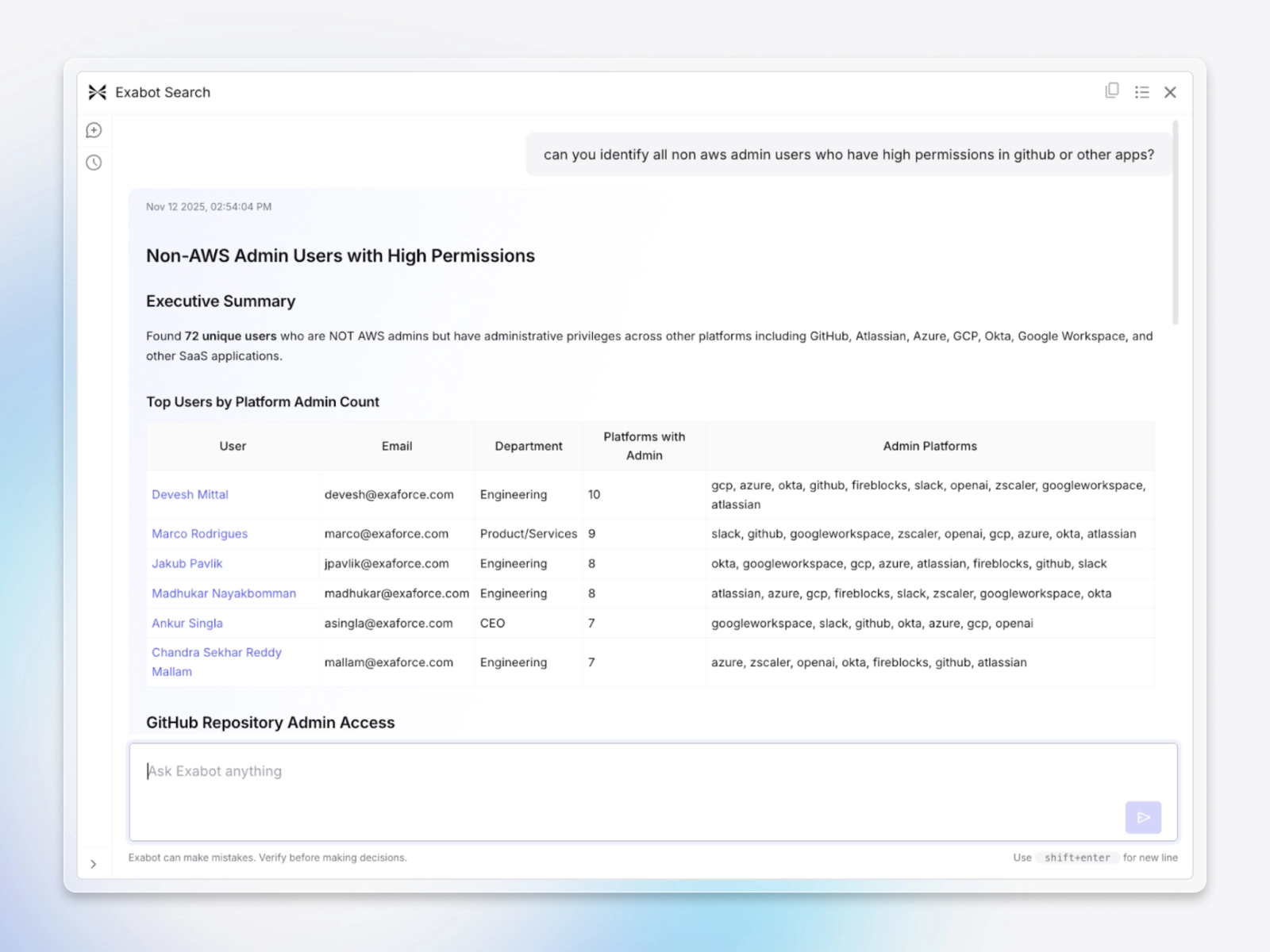

エクサボット検索

わかりやすい英語で質問し、リンクされたエビデンスを使って回答を得ましょう。複雑な質問言語は必要ありません。

調査

直感的なピボット機能で、セッション、イベント、リソースなどを詳しく調べることができます。

クエリー・ビルダー

動作やイベントを設定コンテキストと組み合わせて簡単に調べることができます。

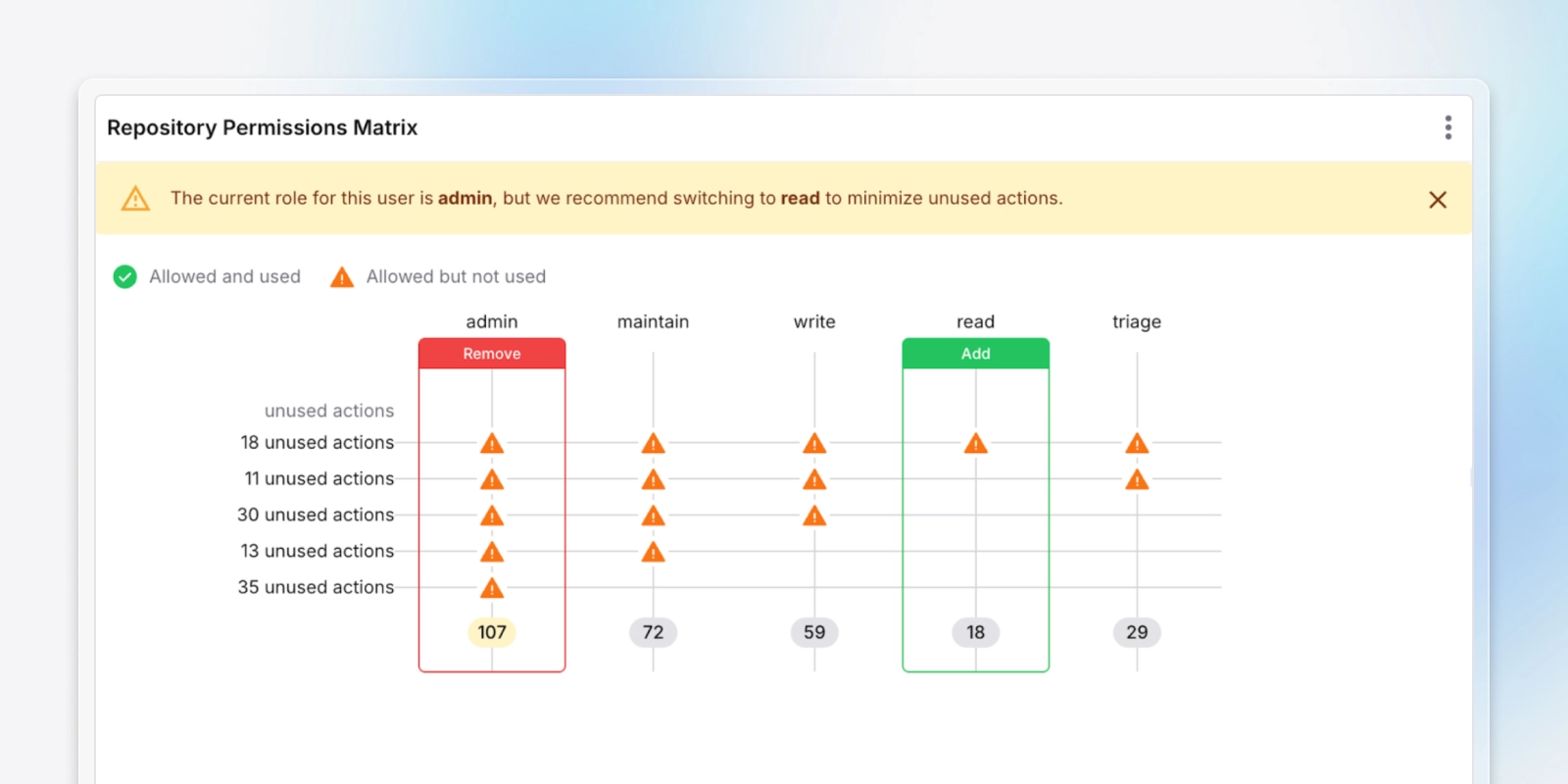

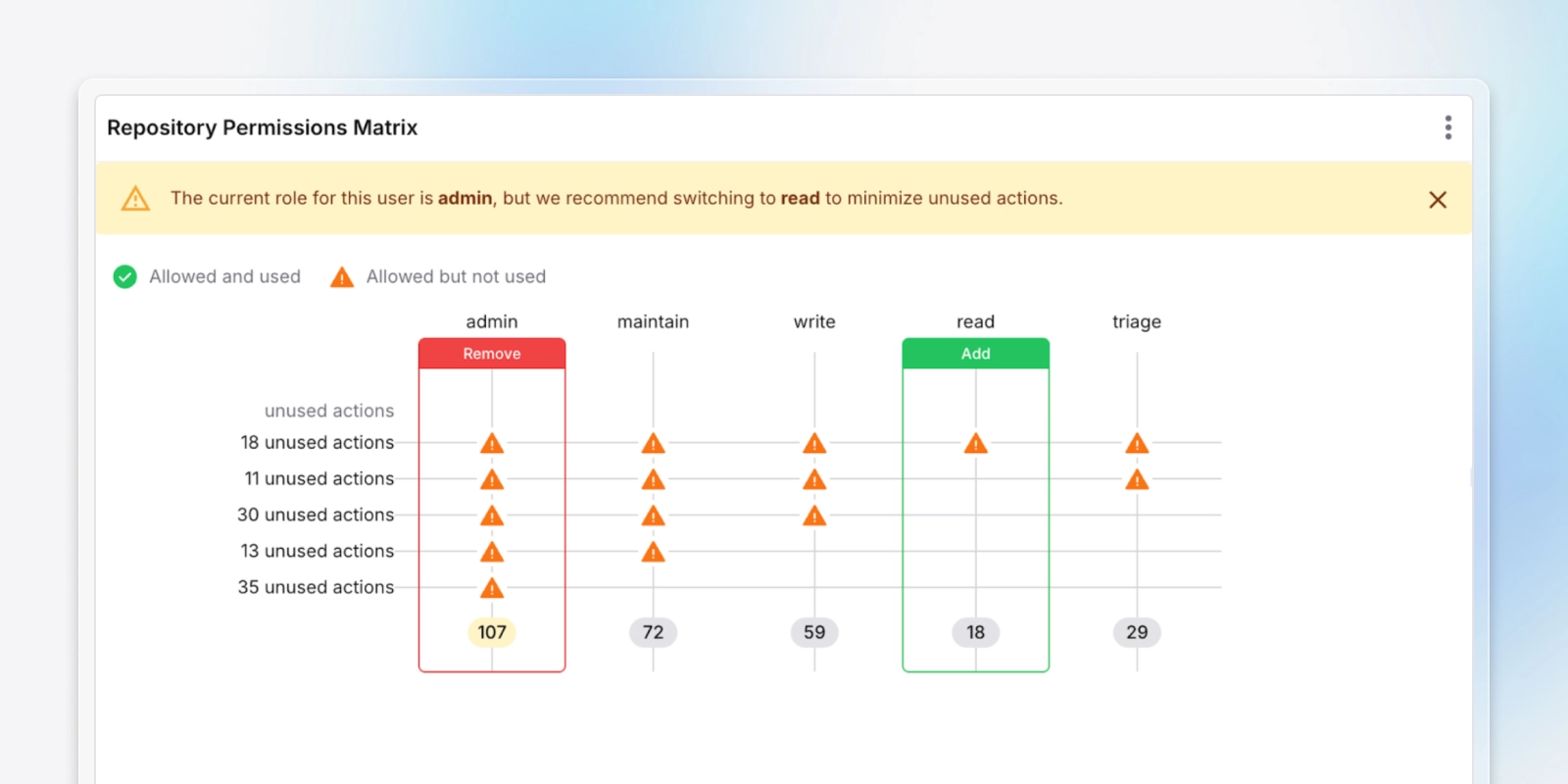

有効な権限

クラウドと SaaS 全体の ID チェーンと有効な権限を視覚化し、アクセスがどのように取得され、使用されたかを示します。

AI主導の分析は現代のセキュリティ業務に不可欠であり、ExaforceはAIが真の調査パートナーとしてどのように機能するかを実証しています。当社のプラットフォームにより、当社のチームは、従来は全面的なSOCと多大な手作業が必要とされていた深みと背景を踏まえて業務を遂行できるようになり、増大するニーズに合わせてセキュリティへの取り組みを拡大できるようになりました。

よく寄せられる質問

はい。Exabotsは、関連するアラートのグループ化、タイムラインの構築、フォローアップへの自然言語での回答など、面倒な作業を処理し、調査時間を数時間から数分に短縮します。

Exabotは、主要なセキュリティプラットフォームとIDシステムにドメインの専門知識を組み込んでいるため、アナリストは専門のクエリ言語を学ぶ代わりに、平易な英語で質問することができます。たとえば、AWS IAM のロールとポリシー、GCP サービスアカウント、Okta 認証イベント、GitHub や Google Workspace の権限などの概念を自動的に解釈できます。また、システム全体のコンテキストを収集して相関させるため、手動での検索が不要になるため、若手アナリストは、何年にもわたるプラットフォーム固有のトレーニングを受けなくても複雑なインシデントをすぐに調査できます。

すべての調査結果には、わかりやすい理論的根拠、詳細な証拠、完全なソースアトリビューション(イベントID、エンティティ、リソース)が含まれており、基盤となるシステムやログへのリンクも含まれています。あらゆるエンティティを掘り下げて、調査したデータや基になるクエリなど、どのような結論に達したかを正確に把握できます。

はい、Exabot InvestigateはどのSIEMからも独立して運営されています。Exaforceは、クラウド、SaaS、ID、エンドポイント、およびコードソースからの検出と生信号をリアルタイムのデータウェアハウスに直接取り込み、既存のSIEMからのアラートを強化することもできます。すでにSIEMに投資している場合、Exaforceには欠けている高度な調査機能が追加されています。特に、インメモリデータベース内の過去90日間のデータをリアルタイムで分析できますが、SIEMは長期の履歴保存に引き続き使用できます。

SIEMは、SPL、KQL、SQLなどの複雑なクエリ言語を習得する必要があり、ログデータのみを操作します。複数のツールにわたって ID、構成、動作コンテキストを手動で関連付ける必要があります。Exabot Investigate は、ログ、ID、構成、ベースラインなどの統合データ全体にわたる自然言語検索と視覚的な探索を可能にします。従来のSIEMでは30~60分かかっていた調査が、Exaforceでは3~5分かかり、コンテキスト全体が自動的に関連付けられます。

Exaforce がセキュリティ業務の変革にどのように役立つかをご覧ください

Exabots + ヒューマンがあなたのために何ができるか見てみましょう