アカウント乗っ取りを防ぐ

Identity coverage challenges

Increased attack surface

The explosion of cloud services, non-human identities, and AI agents blurs routine activity from malicious actions, forcing security teams to find the threat needle in an identity haystack.

Rising account takeover risks

Identities are the keys to cloud accounts, making them top targets for compromise and credential theft, especially high-privilege accounts used by admins and automation tools like CI/CD pipelines.

Missed signals

Identity compromises are getting faster, and critical clues, such as sudden role changes or unusual login patterns, can be hidden within fragmented logs, obscuring early signs of identity misuse.

Slow response

Understanding blast radius, confirming intent, revoking access, and rotating secrets is slow and error-prone in today’s IAM consoles, delaying response and extending attacker dwell time.

ExaforceがSOCにアイデンティティ・セキュリティを強化する方法

お客様のチームが管理しているのか、当社のMDRサービスによって管理されているのかに関わらず、ID権限を理解し、誤検出を排除し、トリアージを迅速に行い、IaaSアカウントとSaaSアカウント全体で完全なコンテキストを提供します。

Exaforceは隠れたID攻撃を明らかにし、調査を加速します

包括的な可視性

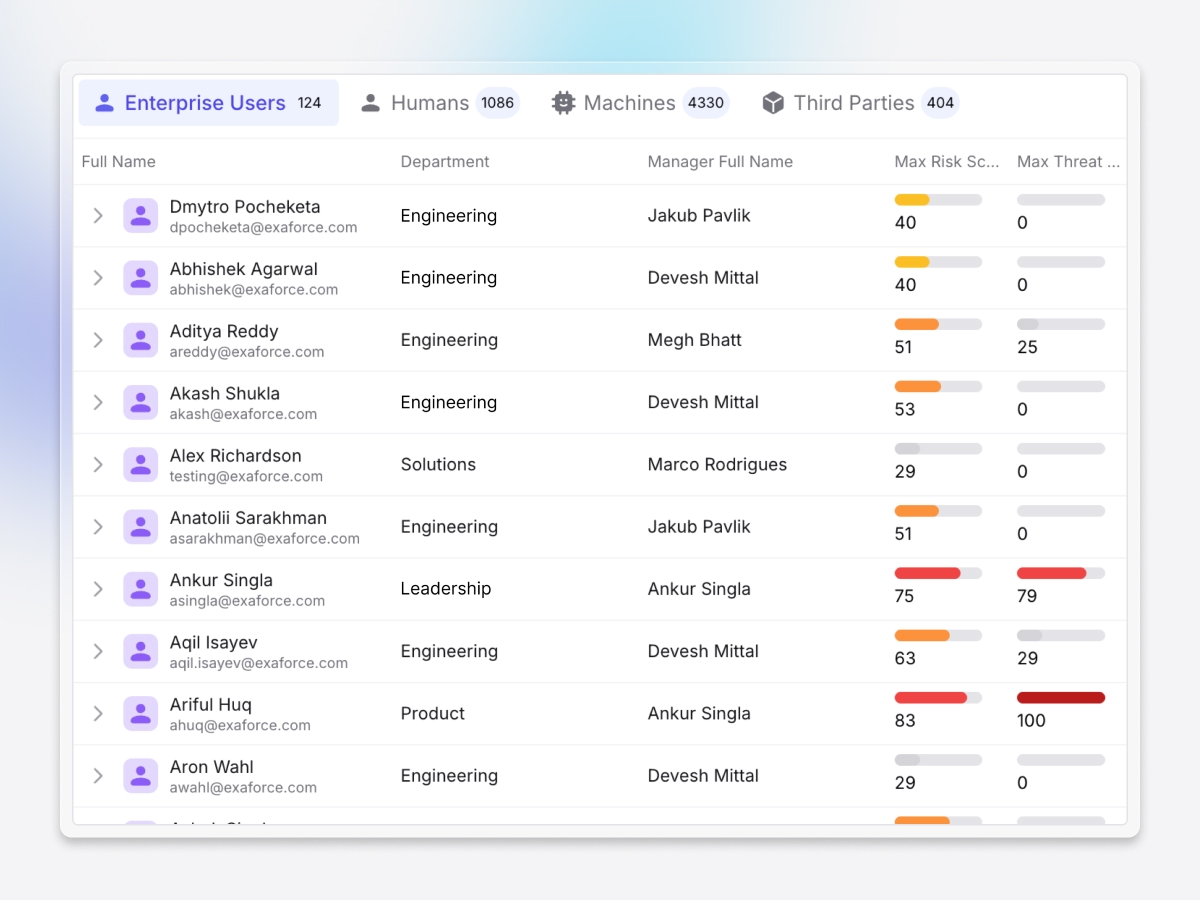

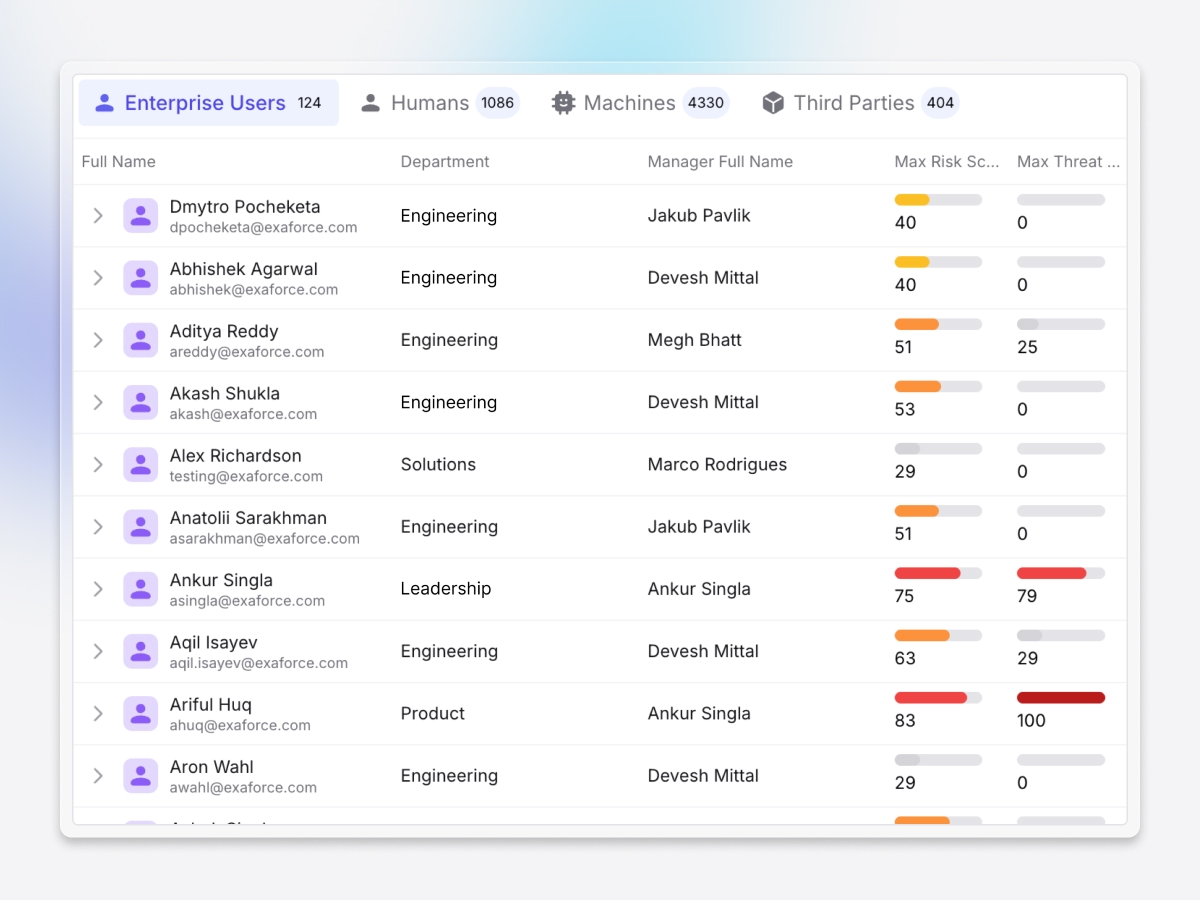

Exaforceは、人間、非人間、AIエージェント、およびサードパーティのアイデンティティ、それらの有効な権限、認証情報、アクションの完全なインベントリを提供し、IDを完全に可視化します。

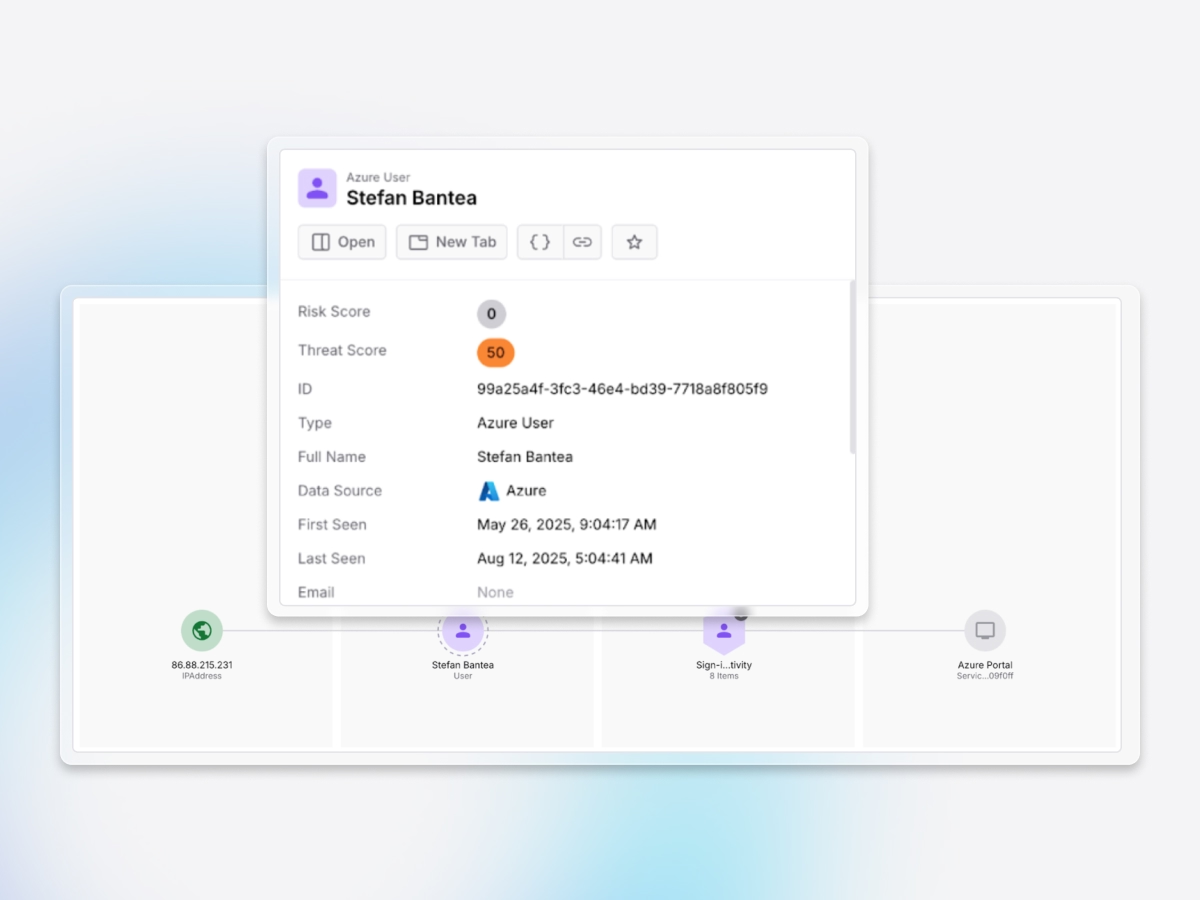

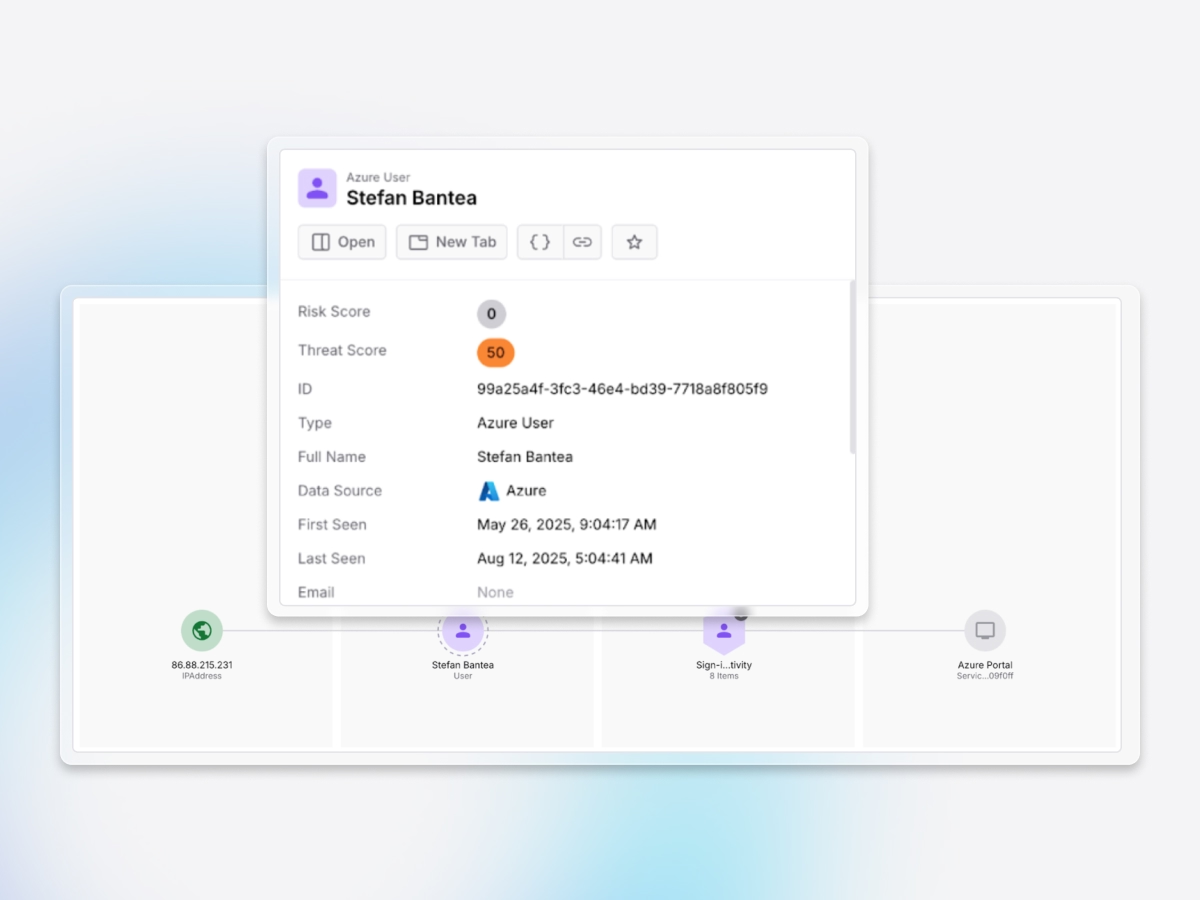

アカウント乗っ取りを阻止

権限の高いアカウントやサービス ID を継続的に監視して、認証情報の盗難や悪用がないかを継続的に監視し、攻撃者がエスカレートする前に IaaS と SaaS 全体での侵害を検出します。

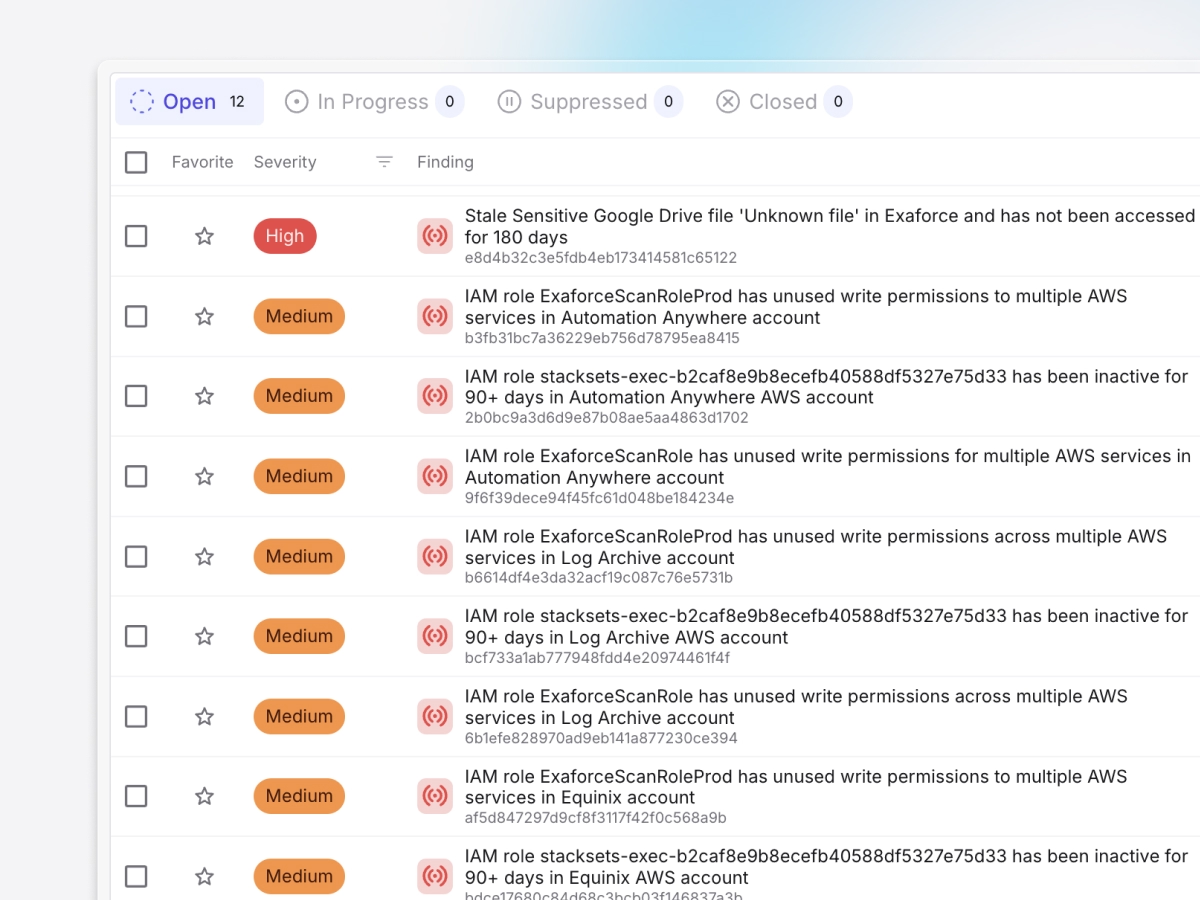

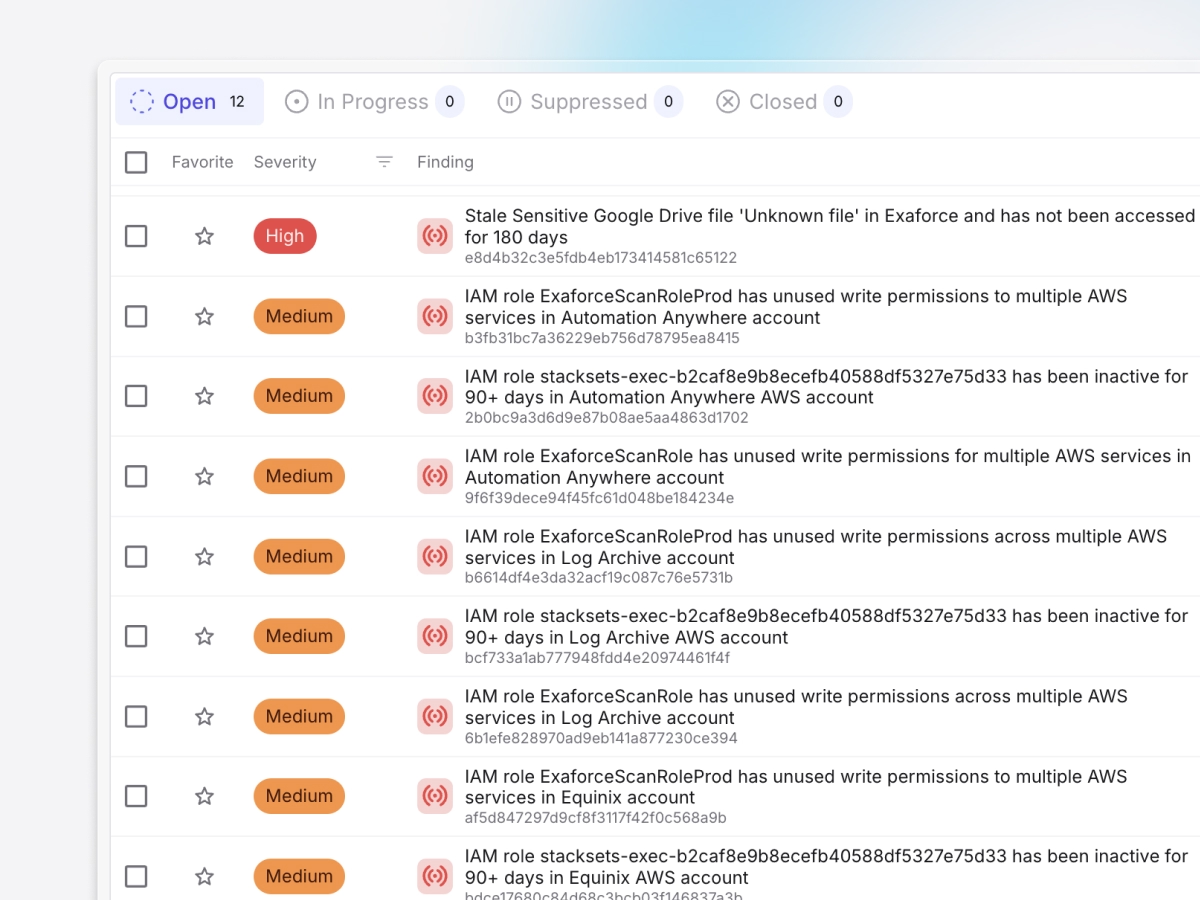

Catch hidden attack signals

Correlate fragmented identity logs to instantly surface buried indicators such as role changes, unusual logins, and permission escalations, exposing lateral movements and persistence attacks.

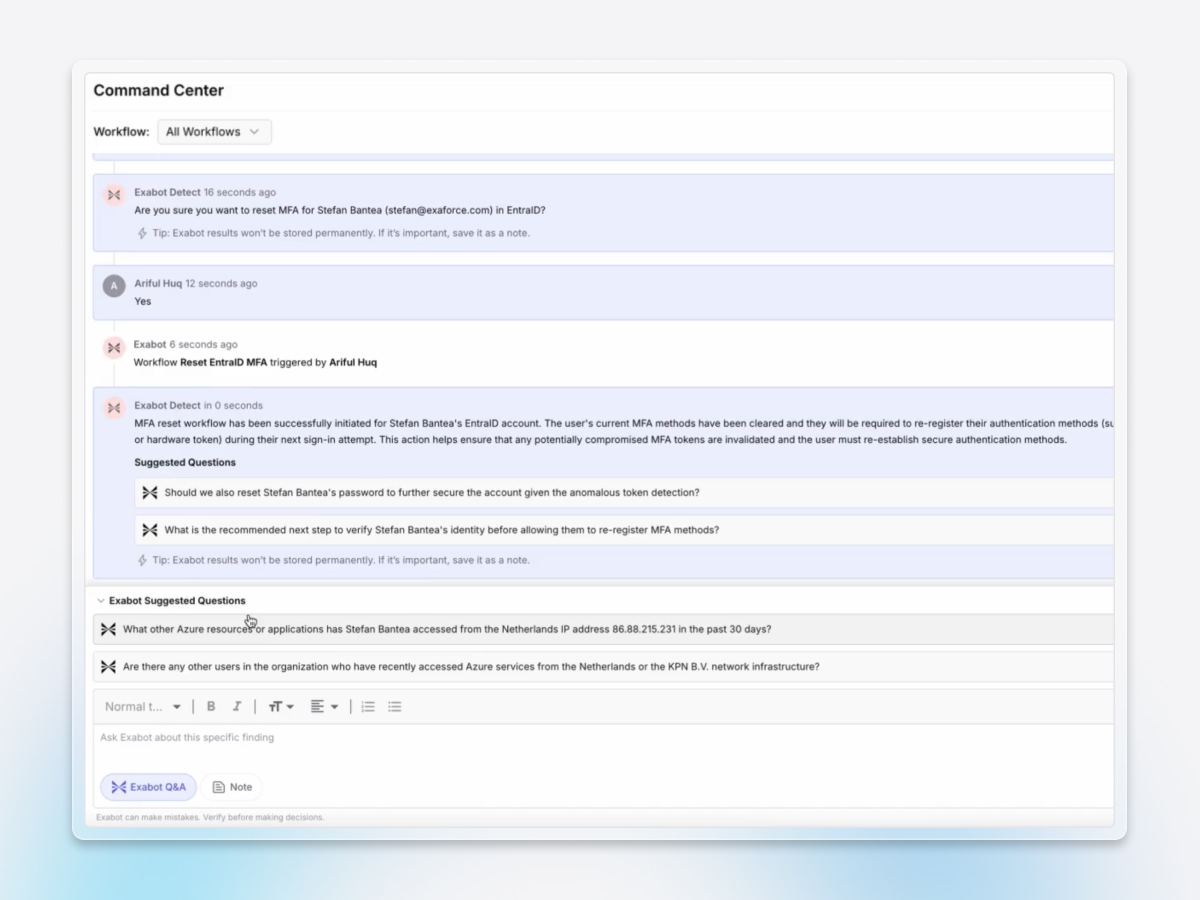

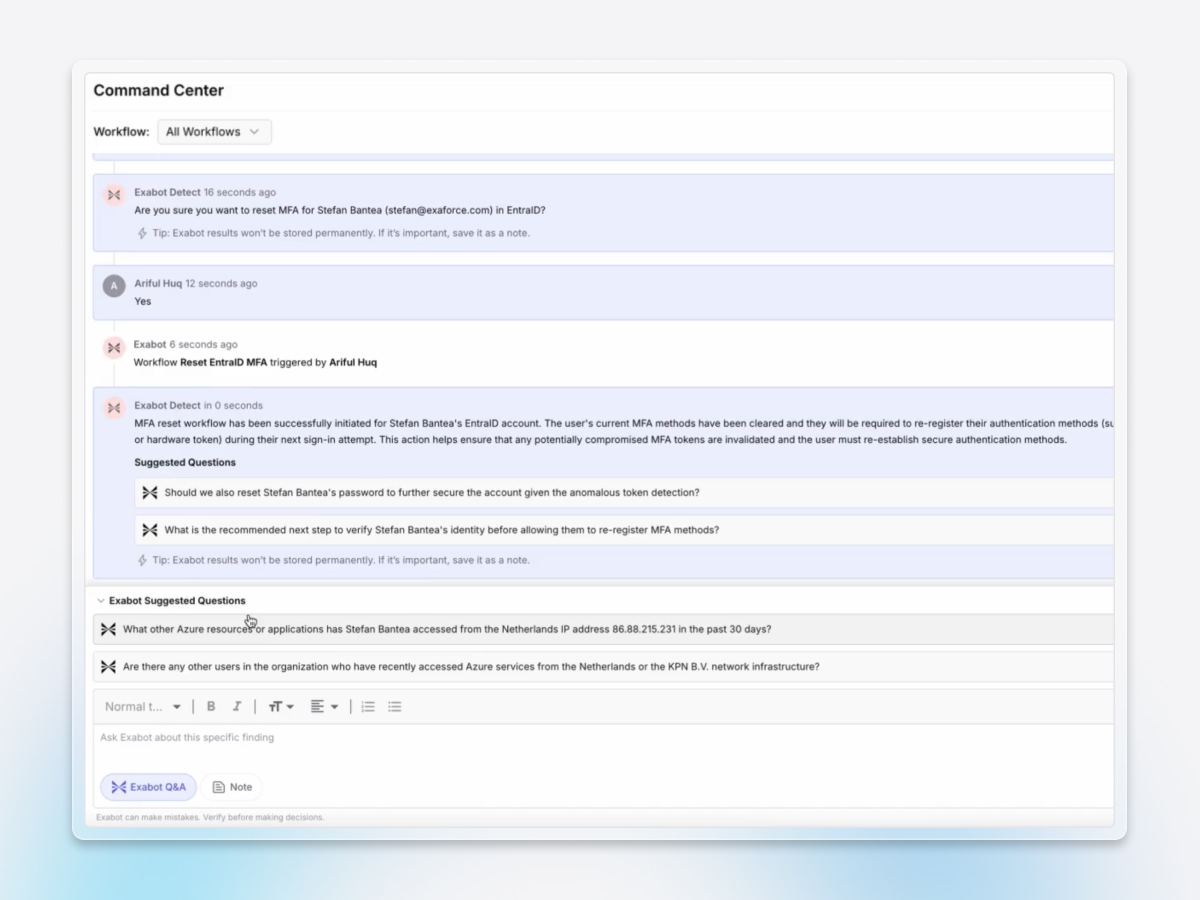

Accelerated response

Instantly maps blast radius, confirms malicious intent, and automates access revocation and secret rotation, reducing attacker dwell time from hours to minutes.

Exaforceとその新しいAgentic SOCプラットフォームを早期に開発したことで、IDの悪用を発見する際に開発チームが使用するGithubなどのクラウドサービスの検出と対応が大幅に強化されました。このプラットフォームは、オンボーディングから 24 時間以内に実用的なクラウドインサイトを提供してくれました。その一例として、当社の環境におけるサードパーティベンダーの認証情報の悪用を特定したことが挙げられます。豊富なデータプラットフォームにより、SaaS 環境と IaaS 環境全体にわたる難しい質問やタスクにすばやく回答できます。

Frequently asked questions

有効な権限は、直接割り当て、グループメンバーシップ、継承されたロール、ポリシーの添付ファイル、リソースベースのポリシー、および権限の境界を考慮して、IDが実際に持っている実際のアクセスを表します。AWS や GCP などの Cloud IAM システムには複雑な権限階層があり、ID の実際のアクセス権限は個々のポリシー文書が示すものとは大きく異なります。Exaforce は権限チェーン全体を分析して、各 ID が実際にアクセスできるリソースと、実行できるアクションを決定します。この可視性は、攻撃者がポリシーやグループメンバーシップを操作してアクセス権限を昇格させる権限昇格攻撃を検出したり、インシデント対応時に攻撃範囲を評価して、侵害された ID が何にアクセスできるかを把握したりするために不可欠です。

従来のIDセキュリティツールは単一のデータソースで動作し、複数のシステムにまたがる攻撃は見逃してしまいます。Exaforceは、IaaSプラットフォーム、SaaSアプリケーション、IDプロバイダー、エンドポイントシステムにまたがる断片化されたログを相互に関連づけ、多段階の攻撃を明らかにします。たとえば、攻撃者がフィッシングで認証情報を取得し、新しい場所から認証を行い、役割を変更して権限を徐々に昇格させ、最終的に機密データにアクセスした場合、複数のシステムに痕跡が残り、分離しても問題がないように見える痕跡が複数のシステムに残ります。セマンティックモデルはすべてのソースのアイデンティティを解決し、行動モデルは確立されたパターンからの微妙な逸脱を検出し、ナレッジモデルはこれらのシグナルを首尾一貫した攻撃チェーンに結び付けます。これにより、断片化された監視では検出できない水平移動、持続メカニズム、特権乱用が明らかになります。

Exaforceは、接続されているすべてのIDプロバイダーとクラウドプラットフォームにわたる認証パターン、権限の使用状況、およびリソースアクセスを継続的に監視します。行動モデルは、地理的位置、アクセス時間、デバイス特性、ピアグループの行動、およびリソースの相互作用パターンを網羅する各IDのベースラインを確立します。旅行が不可能なシナリオ、異常な権限昇格、デバイス間での認証情報の共有、異常な API 使用などの逸脱が発生すると、ナレッジモデルはこれらのシグナルをビジネスコンテキストと関連付けて、正当な変更と侵害の試みを区別します。権限の高いアカウントやサービス ID は継続的に監視され、認証情報盗難の兆候を示すアラートが即時に通知されます。これにより、手動によるトリアージを必要とする未処理の異常アラートではなく、明確な処分の推奨とともに調査結果が得られます。

Exaforceは、人間のユーザー、サービスアカウントやIAMロールなどの人間以外のアイデンティティ、AIエージェントや自動化ツール、外部IDPからのフェデレーテッドID、サードパーティの請負業者のアカウント、CI/CDパイプラインやインフラストラクチャの自動化で使用されるマシンIDなど、環境内のすべてのIDタイプを完全に可視化します。当社のセマンティックモデルは、AWS、GCP、Azure、Okta、Google Workspace、および主要なSaaSプラットフォームにわたるクラウドネイティブなアイデンティティ構造を理解し、それらの効果的な権限、認証情報の使用、および行動パターンを追跡します。この包括的な対象範囲により、従来のアイデンティティ・セキュリティ・ツールが人間のユーザーのみを対象としていた盲点が解消されます。

Exaforce がセキュリティ業務の変革にどのように役立つかをご覧ください

Exabots + ヒューマンがあなたのために何ができるか見てみましょう