内部関係者による脅威を正確に防止

Challenges with insider threats

Too many alerts with little value

Existing tools and services fail to understand business context and adapt to a remote first and cloud first company, creating noisy alerts for common user behaviors, overwhelming analysts.

Frequently missed threat signals

Rule-based and UEBA systems fail to detect subtle, multi-step insider activity, especially across cloud apps, roles, and data stores.

Fragmented investigations

Logs, permissions, HR related information live in separate silos, forcing analysts to piece together the attack narrative of an insider threat from scratch.

Slow response gaps

Actions like revoking access, rotating keys and documenting steps require manual console work, giving malicious insiders time to move, escalate, or cover their tracks.

Exaforceが内部脅威からSOCを強化する方法

ユーザーの行動とビジネスコンテキストを理解するAIにより、SOCまたは当社のサービスが内部リスクを検出、調査、修正できるようになります。

Exaforceは、内部からの脅威をフルコンテキストで可視化し、誤報を減らします。

誤検出が減り、より現実的な結果が得られる

Exabotsは組織の通常の作業パターンを学習して、正当な事業活動から誤検知を排除し、本物の内部からの脅威を防ぎながらアラートノイズを減らします。

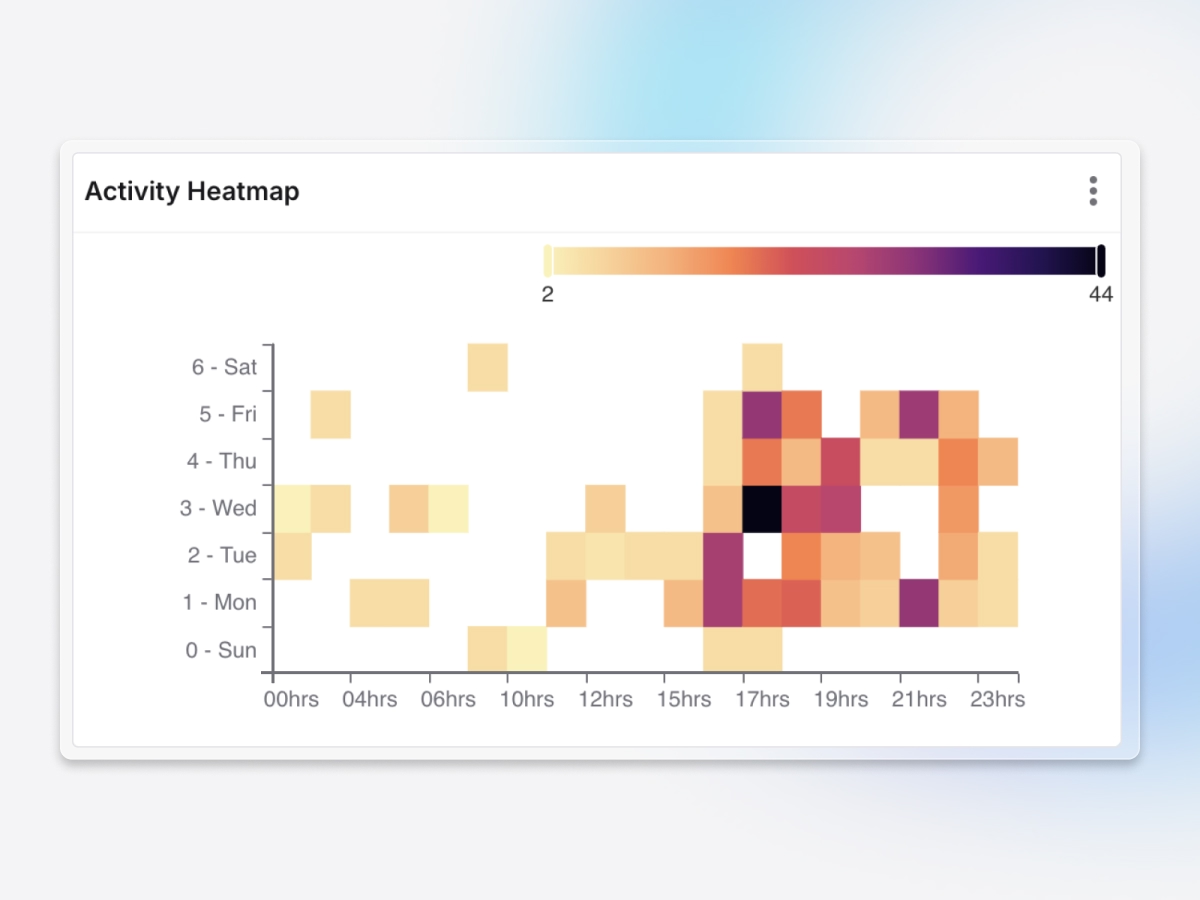

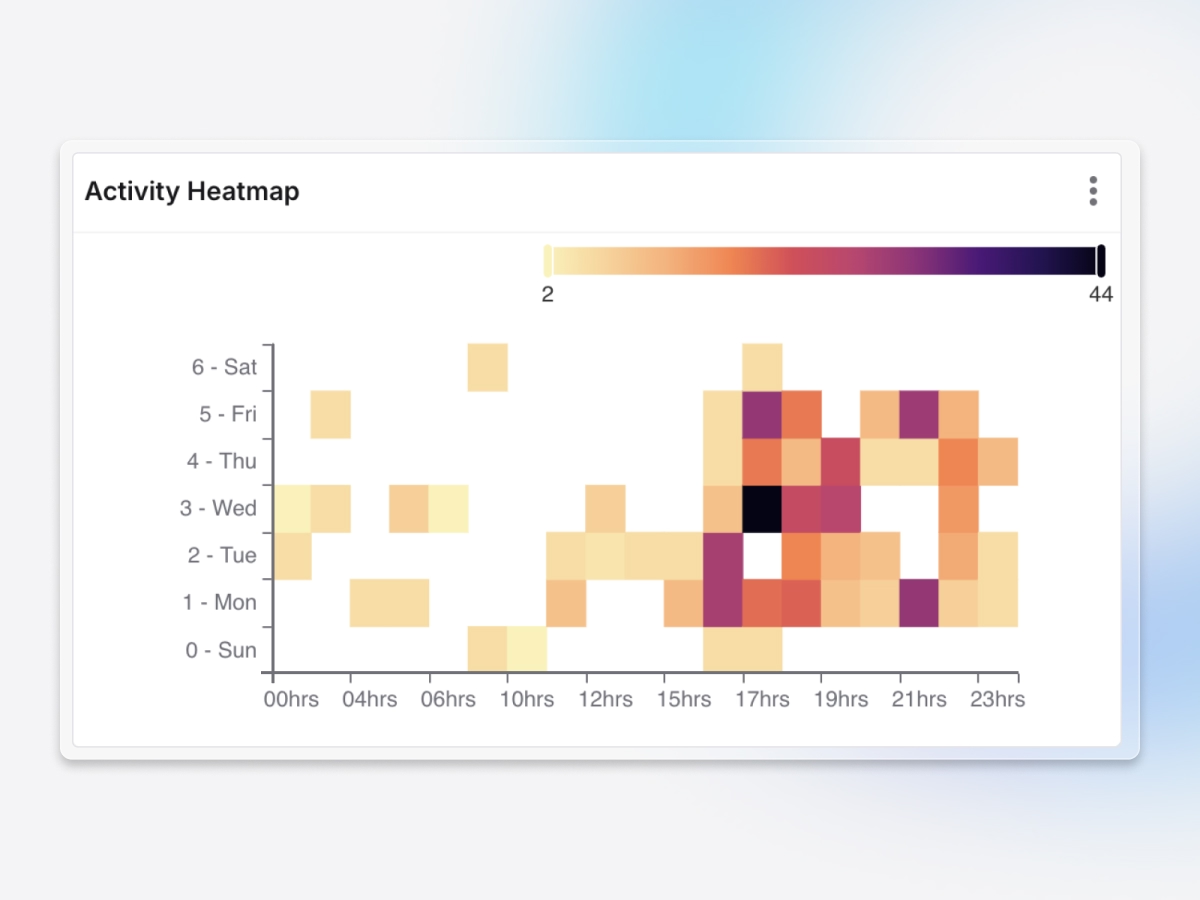

内部関係者の微妙な行動を検知

異常検知は、時間帯、ピアグループのベースライン、ビジネスコンテキスト、ウォッチリストを組み合わせて、機密性の高いアクションが実際に重要なタイミングを浮き彫りにします。

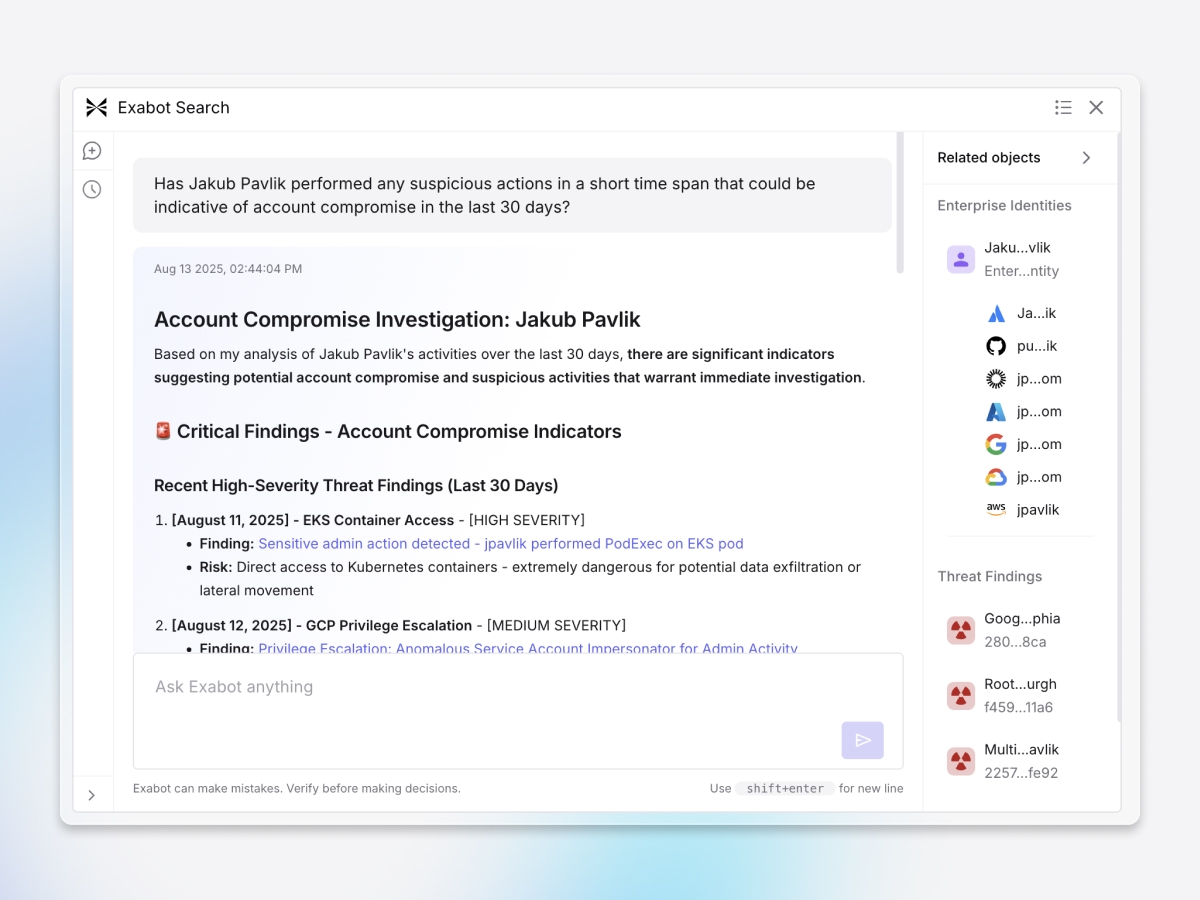

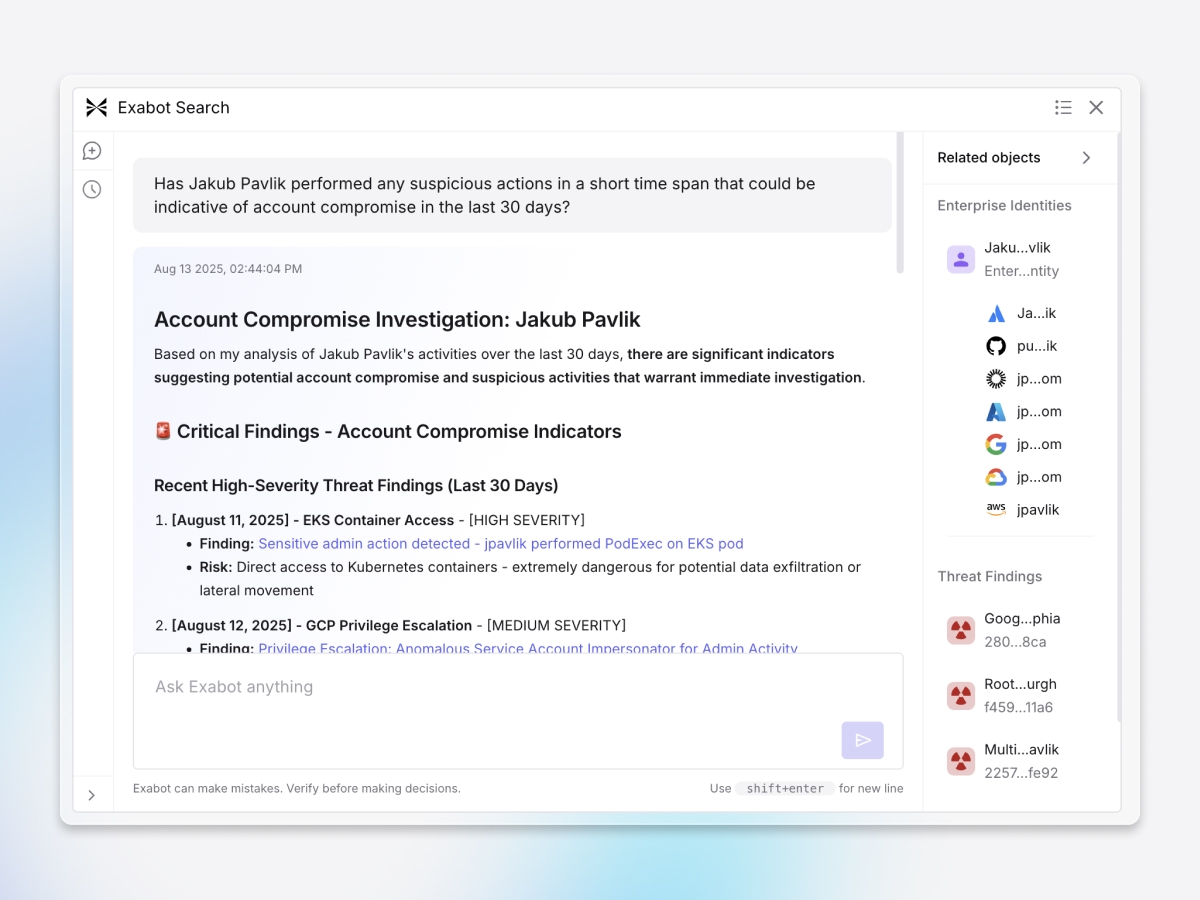

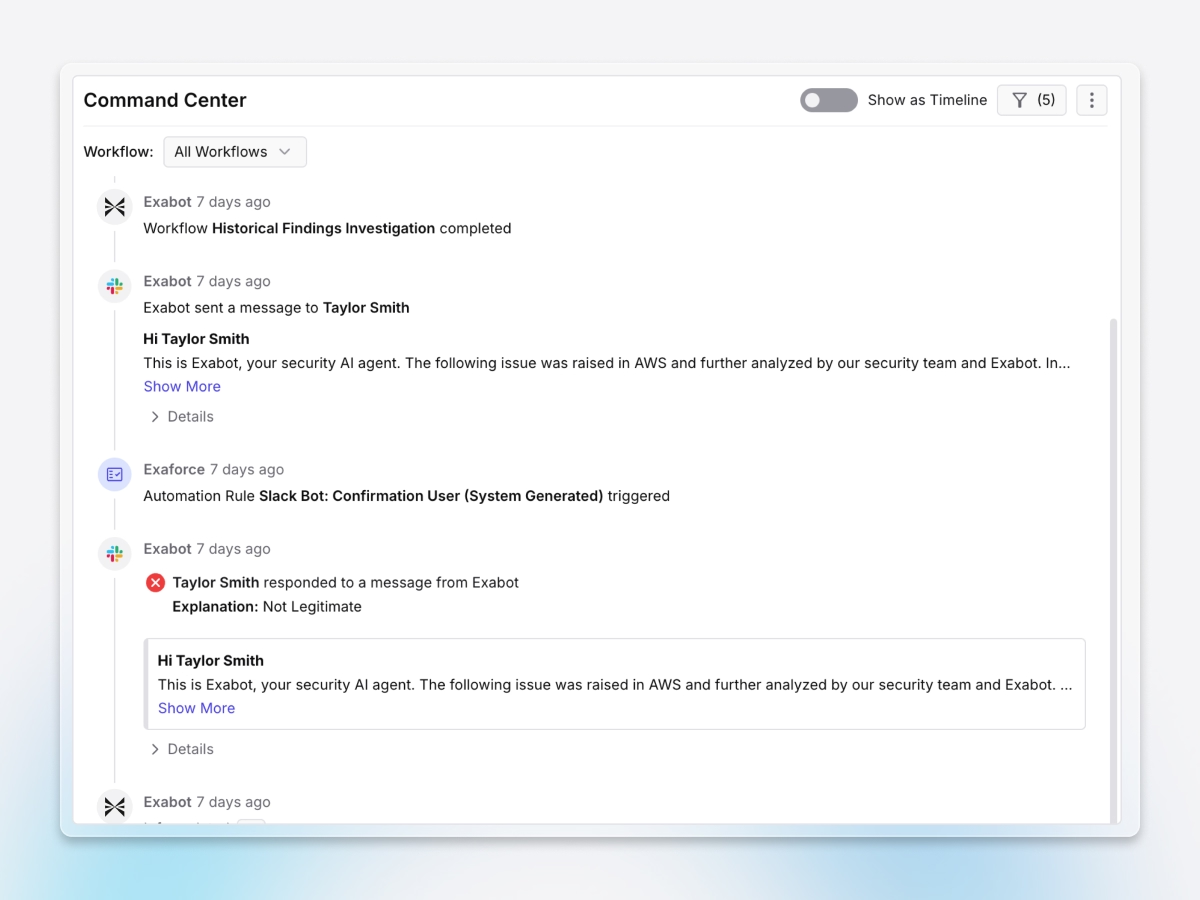

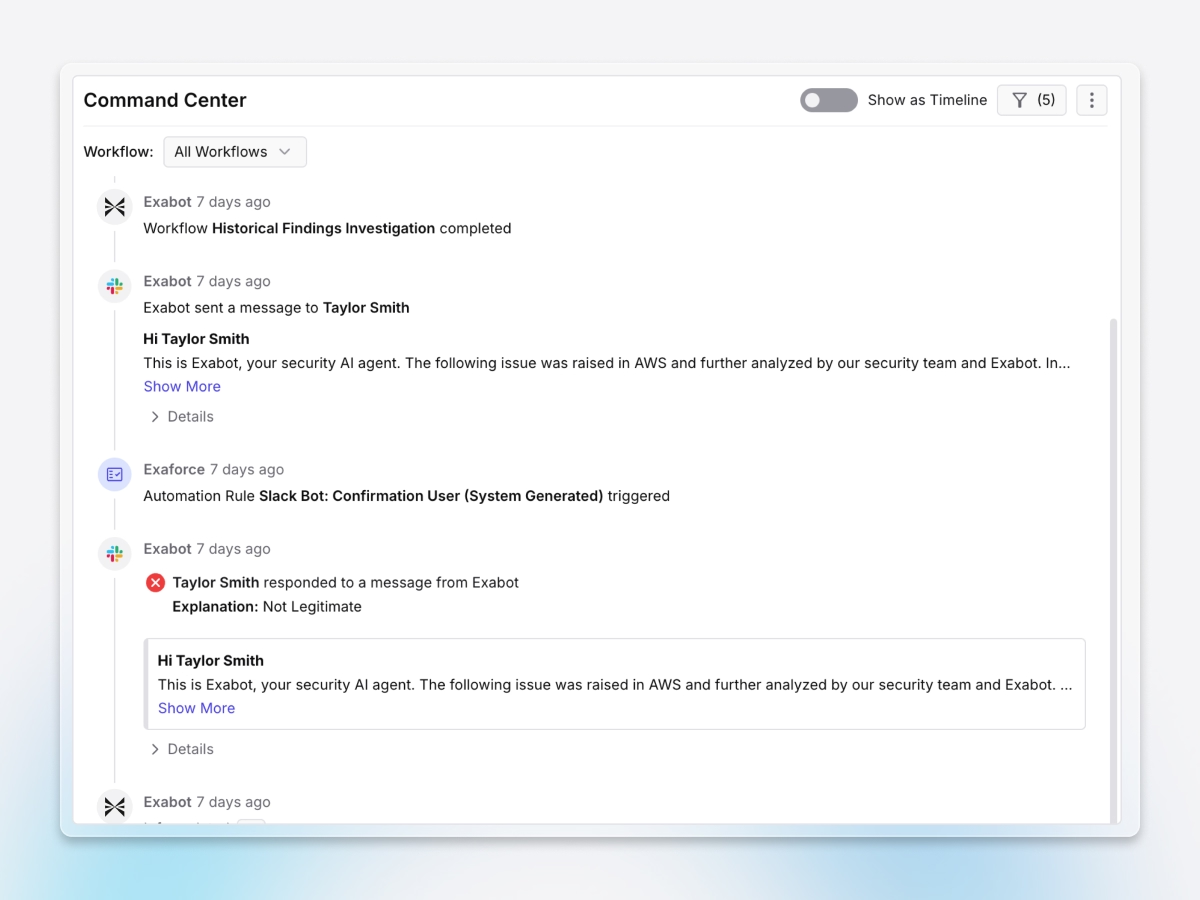

Contextual insider threat hunting

Combines cloud logs, permissions, and HR data into one insider threat narrative, cutting hours of manual work and instantly revealing the full story from compromise to exfiltration.

Faster, smarter containment

Exaforce streamlines critical actions like revoking access, rotating keys, and documenting steps, executed automatically or with analyst oversight, cutting response times and stopping insiders before they escalate or hide.

Exaforceとその新しいAgentic SOCプラットフォームを早期に開発したことで、IDの悪用を発見する際に開発チームが使用するGithubなどのクラウドサービスの検出と対応が大幅に強化されました。このプラットフォームは、オンボーディングから 24 時間以内に実用的なクラウドインサイトを提供してくれました。その一例として、当社の環境におけるサードパーティベンダーの認証情報の悪用を特定したことが挙げられます。豊富なデータプラットフォームにより、SaaS 環境と IaaS 環境全体にわたる難しい質問やタスクにすばやく回答できます。

Frequently asked questions

巧妙な内部関係者は、悪意のあるアクティビティを時間の経過とともに分散させたり、データに徐々にアクセスしたり、行為を合法的な作業と混同したりすることで、検出を回避します。従来のルールベースのシステムでは、個々のアクションを個別に評価してしまうため、このようなキャンペーンは見逃されています。Exaforceは、データアクセス量の増加、役割要件を超えたリソース範囲の拡大、アクセス時間の変更、異常なクエリやシステム探索などの偵察アクティビティとその後のデータアクセスまたは漏洩の試みの関連付け、機密情報が収集、統合、外部の宛先に移動されるデータステージング行動の特定、ユーザーの行動を継続的に評価するウォッチリストとリスクスコアリングの適用など、長期間にわたる行動パターンを追跡することにより、多段階にわたる内部脅威を検出します。脅威指標の進化ナレッジ・モデルは、これらの分散したシグナルを首尾一貫した攻撃ストーリーに結び付け、数週間または数か月にわたって展開される内部者によるキャンペーンを明らかにします。

従来のUEBAツールは、人間のユーザーがいるオンプレミス環境向けに設計されており、現代のクラウドファースト、リモートファーストの組織では苦労していました。Exaforceは、分散型作業パターン、リモートアクセス、SaaS中心の運用を理解するクラウドネイティブアーキテクチャ、時間、ピアグループ、リソースタイプ、アクセス量、データ機密性を単一の指標ベースラインではなく同時に評価する多次元の異常検出、数か月間の手動チューニングを必要とせずに数時間以内に変化する作業パターンへの継続的な適応、エンドポイント、クラウド、SaaS、IDシステム間の統合テレメトリを通じてUEBAの制限に対処します。断片化されたユーザーアクティビティログとは異なります。

一般的なインサイダー脅威ツールでは、組織構造、プロジェクト作業、正当なビジネスプロセスを理解していないため、通常の活動では誤検出が発生します。Exaforceは、自然言語入力によるビジネスコンテキスト、ナレッジマネジメントソフトウェアへの接続、人事システムとの統合により、役割の変更、離職、業績上の問題、または組織の移行を把握できます。また、一時的な権限の昇格や通常とは異なるデータアクセスを説明するプロジェクトベースのアクセスパターン、従業員ベースラインとは異なる承認された契約者および第三者アクセス、特権アクションを伴うメンテナンス期間と運用活動、およびアクセスパターンかどうかを評価するための組織階層も取り入れています。報告関係と職務との整合を図る。このビジネス認識型の検出により、Exabotsは、契約終了前のデータ盗難などのリスクの高い内部活動と、機密アクセスを必要とする正当なビジネスニーズを区別できます。

従来の内部脅威ツールは、リモートファーストやクラウドファーストの組織で日常的に行われている活動(合法的なプロジェクトのために機密データにアクセスしたり、タイムゾーンをまたいで通常とは異なる時間帯に働いたり、許可されたビジネス目的でファイルをダウンロードしたりするなど)にフラグを付けることで、膨大な量のアラートを生成します。Exaforceは、連携して機能するマルチモデルAIによってこのノイズを排除します。セマンティック・モデルは、すべてのシステムにわたるユーザーのアイデンティティ、リソースの関係、アクセス権限を解明し、役割やプロジェクトの割り当てに基づいて、ユーザーが合法的にアクセスできるものとすべきものを把握します。行動モデルは、一般的なアクセス時間、リソースの使用状況、データ処理行動など、個人や仲間グループの作業パターンを学習して、真の異常を特定します。次に、ナレッジ・モデルは、これらのインプットを、請負業者のアクセス、プロジェクトベースのデータニーズ、役割の移行など、予想されるアクティビティに関するビジネスコンテキスト・ルールと統合し、複数の異常行動が脅威に関連するパターンで集まった場合にのみ警告を発するようにシグナルを組み合わせて推論します。このマルチモデルアプローチでは、ベースラインからの個々の逸脱を警告するのではなく、包括的なコンテキストを評価して真のインサイダー脅威と良性の作業パターンのばらつきを区別し、誤検知を70〜80%削減します。

Exaforce がセキュリティ業務の変革にどのように役立つかをご覧ください

Exabots + ヒューマンがあなたのために何ができるか見てみましょう