2025年3月14日以来、Exaforceは、設計パートナーがGithubを通じてソフトウェアサプライチェーンへの重大な攻撃を克服できるよう支援してきました。設計パートナーがクラウドデプロイメントに対して経験した大規模な攻撃は、過去 6 か月間で 2 回目です。このようなパートナーに価値を提供できたことに感謝しています。

何が起きたの?

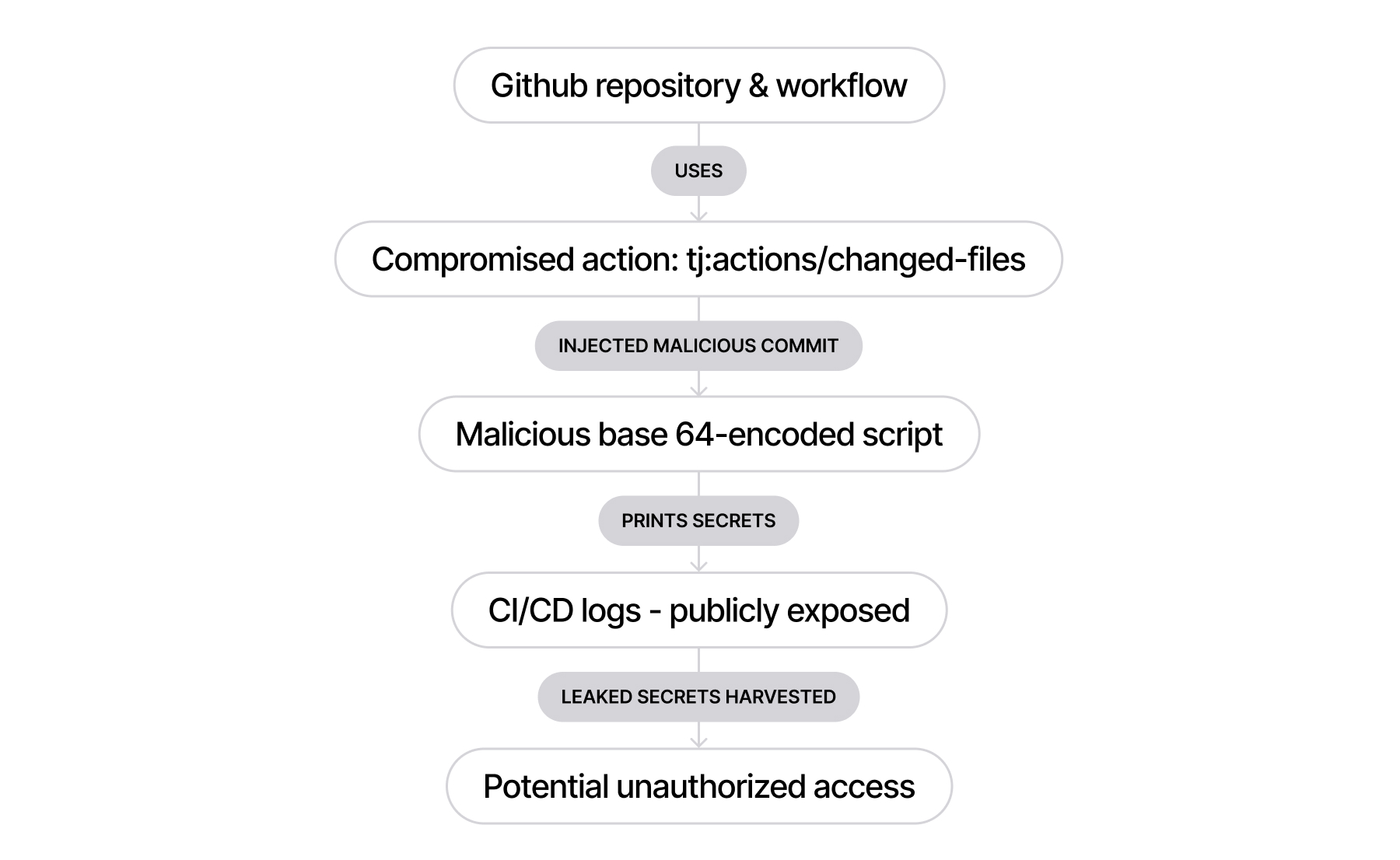

2025 年 3 月 14 日、セキュリティ研究者は、広く使われている GitHub Action の tj-actions/changed-file で異常なアクティビティを検出しました。このアクションは、主にリポジトリ内の変更されたファイルを一覧表示することを目的としていましたが、サプライチェーンが巧妙に侵害されました。攻撃者は、悪意のあるコミットを介して、タグ付けされたほぼすべてのバージョンに悪意のあるコードを挿入しました (0e58ed8671d6b60d0890c21b07f8835ace038e67)。

悪意のあるペイロードは、APIキー、トークン、認証情報などの機密性の高いCI/CDシークレットを、公開されているGitHub Actionsビルドログに直接出力するように設計された、base64でエンコードされたスクリプトでした。パブリックリポジトリは特に脆弱になり、誰でもこれらの公開された秘密を盗み取れる可能性がありました。

攻撃者は、侵害されたコミットを指すようにバージョンタグをさかのぼって更新しました。つまり、ピン留めされたタグ付きバージョン(特定のコミットSHAによってピン留めされていない場合)でも脆弱でした。このスクリプトは秘密を外部サーバーに漏らしたわけではありませんが、公開してしまったため、重大な脆弱性が引き起こされました。 CVE-2025—30066。

デザインパートナーを支援した方法

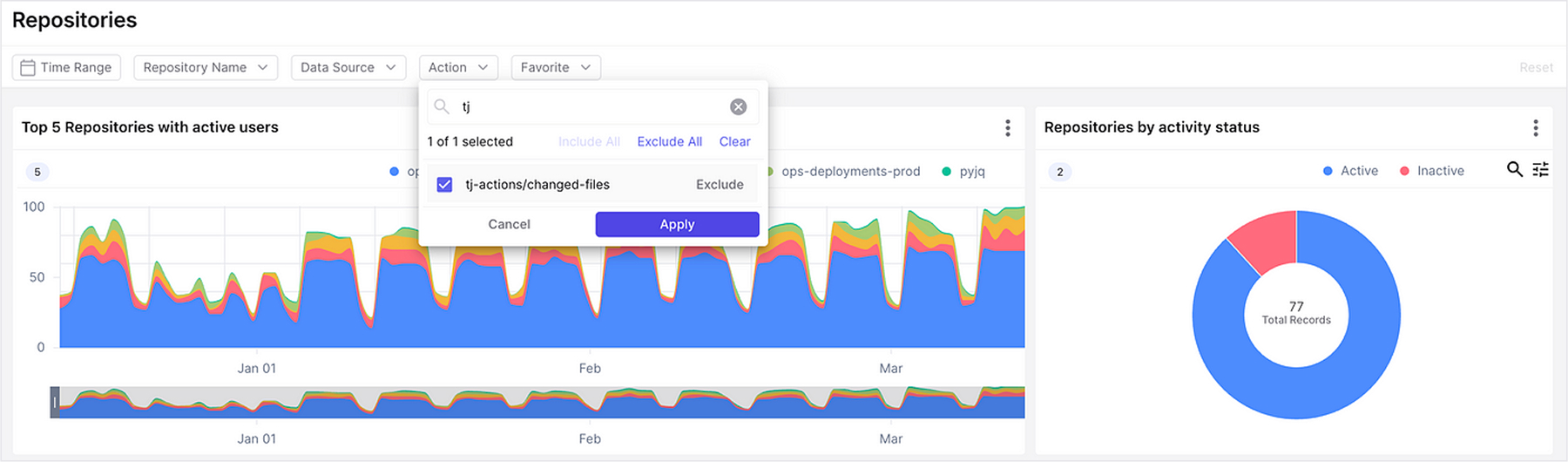

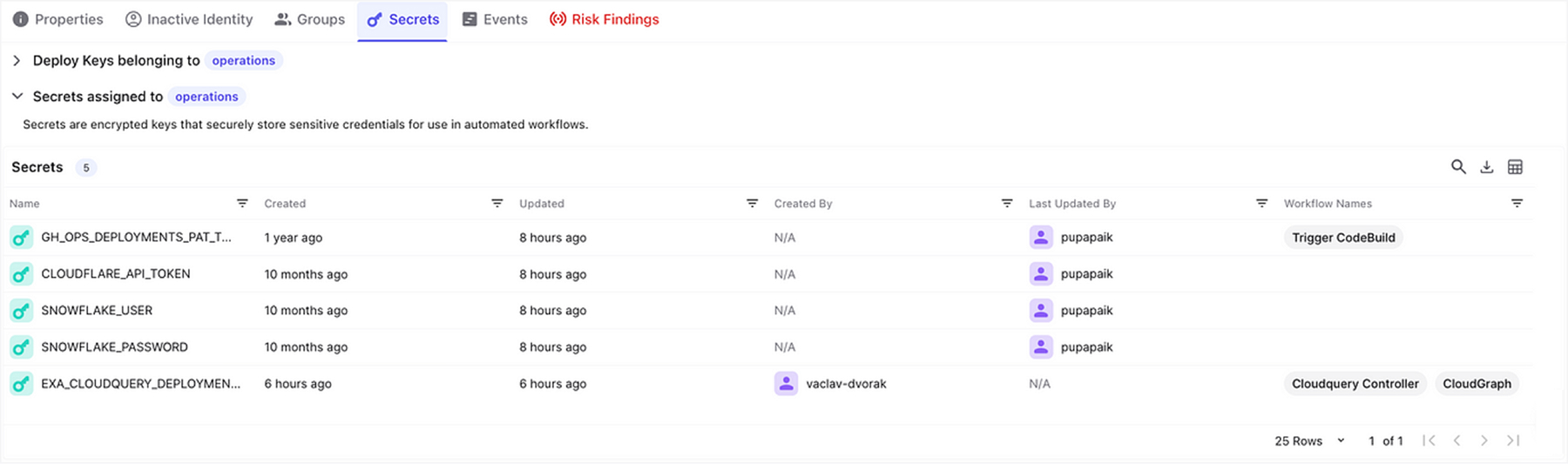

Exaforce Platformを活用して、侵害されたアクションを使用しているすべての顧客リポジトリとワークフローを迅速に特定しました。分析には以下が含まれます。

顧客アカウント全体のリポジトリとワークフローをすばやく照会できます。

侵害されたワークフローによって使用される影響を受けるシークレットを特定します。

- これらの調査結果と推奨される是正措置を、影響を受けるお客様に直接伝えます。

当社のセキュリティチームは、影響を受けた特定のワークフローの詳細を顧客に事前に伝え、侵害されたシークレットを直ちにローテーションするよう指導しました。

あなたは何をすべきか?

以下の検索 URL を使用して、影響を受けるリポジトリを探してください。この文字列を <Your Org Name>Github の組織名に置き換えてください。

https://github.com/search?q=org%3A <Your Org Name>+tj-Actions%2FChanged-Files+&type=Issues

ワークフローに tj-actions/changed-files が含まれている場合は、すぐに行動を起こしてください。

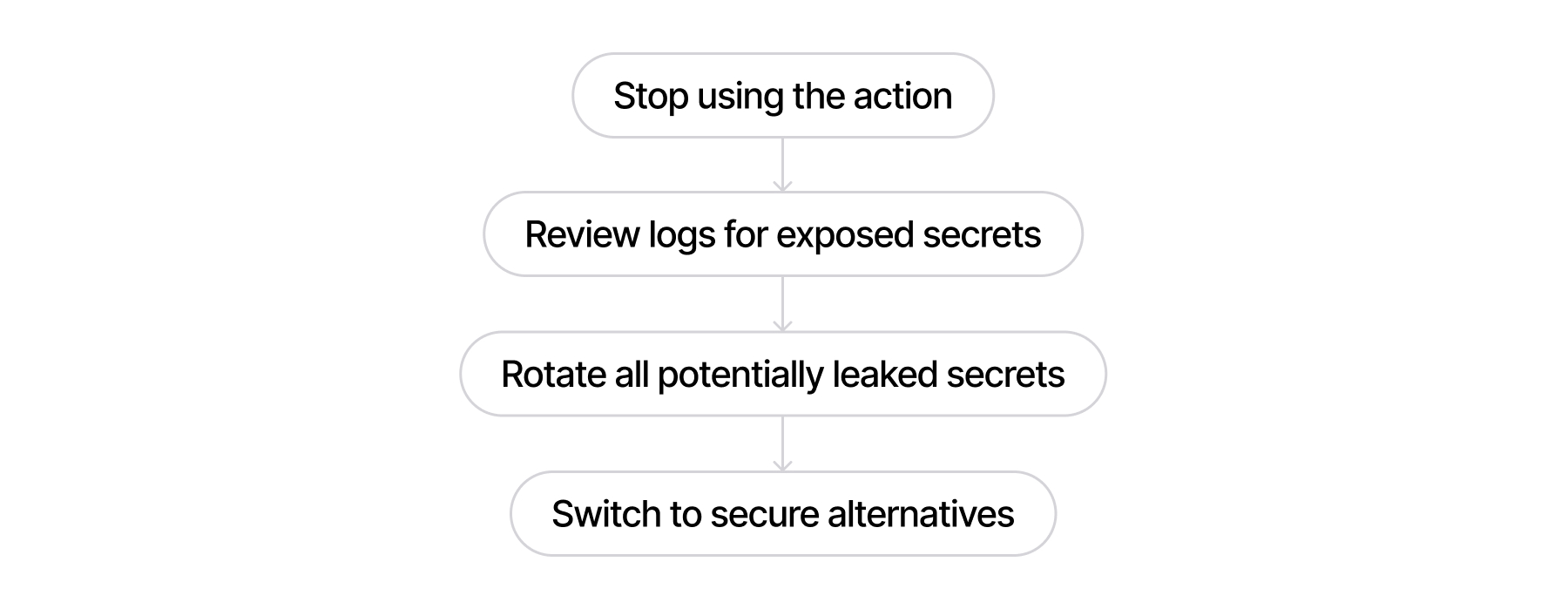

- アクションの使用をすぐに停止:すべてのブランチのワークフローからすべてのインスタンスを削除します。

- レビューログ:2025 年 3 月 14 日から 15 日まで GitHub Actions のログを調べて、漏洩したシークレットがないか調べてください。特に公開リポジトリでは、ログに記録されたすべてのシークレットが侵害されていると想定してください。

- シークレットのローテーション:漏洩する可能性のあるすべての認証情報 (API キー、トークン、パスワード) を即座にローテーションします。

- 代替手段に切り替える:検証済みの安全なバージョンが利用可能になるまで、安全な代替手段またはインラインファイル変更検出ロジックを使用してください。

学んだ教訓

この侵害は、ソフトウェアサプライチェーンに内在する重大な脆弱性を浮き彫りにしました。第三者の行動に頼るには厳格なセキュリティ対策が必要です。

- サードパーティの GitHub Actions をピン留めして、バージョンではなく SHA をコミットする

- 可能な限り、サードパーティのアクションに頼るのではなく、ワークフロー内でネイティブの Git コマンドを使用できます。これにより、外部への依存関係が回避され、サプライチェーンのリスクが軽減されます。

- 最小限スコープのトークン (GITHUB_TOKENなど) を使用して権限を制限します。

- 監査ログ、アクションログの有効化、詳細なリソース情報の取得など、継続的なランタイムモニタリングを実施して、異常な動作を迅速に検出し、包括的な調査を促進します。

これらのベストプラクティスを採用することで、組織は侵害されたサードパーティのソフトウェアコンポーネントによってもたらされるリスクを大幅に減らすことができます。

当社にご連絡ください contact@exaforce.com GitHubやその他のデータソースをサプライチェーンの侵害やその他の脅威から保護する方法を理解したい場合。