アナリストの人生は多くの場合、大量のアラートから始まります。攻撃の初期兆候は騒音に埋もれているかもしれませんが、それらの兆候を見つけて必要な点をすべてつなぐのは時間がかかり、イライラすることもあります。

これは検出の失敗ではありません。ほとんどの SIEM とセキュリティツールは疑わしいアクティビティをうまく発見できますが、多くの場合、それを単独で検出します。コンテキストがないと、アナリストは「これは一回限りの出来事なのか、それとも全体像の一部なのか」と疑問に思います。

Exaforceは別のアプローチを取ります。Exabotsは、重複の解消から攻撃チェーンの構築まで、調査結果をインテリジェントに集約することで、アナリストが目にするアラートの数を減らし、より意味のあるものにしています。その結果、疲労が軽減され、より明確になり、より迅速な対応が可能になります。

Exaforceの調査結果は、アラートをトリガーする1つ以上の不審なイベントまたは行動パターンを表しています。これらは、ルートアカウントからの侵害アクティビティやリポジトリの削除などの単純な場合もあれば、認証情報に関連する異常な一連のアクションや、予期しない場所からのログインアクティビティなど、本質的に統計的な場合もあります。複雑な攻撃では、これらの関連アラートを特定して関連付けるのは一見難しい場合があります。さらに重要なのは、リレーションシップのタイプが重要だということです。

- 重複したアラートはありますか?

- 他のアナリストはこのようなことを調査していますか?

- アラートは似ていても区別が取れていないため、全体像を把握するには相関関係が必要なのでしょうか。

- 一見無関係に見えるイベントが侵入の段階として展開する、より広範な攻撃チェーンの一部なのでしょうか?

Exaforceは、アラートをインテリジェントにグループ化してノイズを減らし、調査コンテキストを最大化することで、これらすべてのシナリオに対応します。Exabotsは、独自のナレッジモデルを活用して、迅速かつ徹底的かつ一貫した方法でこの集計を行うことでこれを実現しています。これは、管理者や検出エンジニアが同様の効果を得ることを目的とした集計ルールを設定できる従来のSOCツールとは大きく異なります。ただし、これらのルールは構築、保守、既存の検出との重ね合わせが面倒です。

アラートの重複を排除

多くのアラートツールは、アナリストを圧倒する単純なトリガーメカニズムを使用しています。1 つのイベントでアラートを発生させるように設定されている場合もあります。つまり、ユーザーがアラートをトリガーするアクションを繰り返し実行すると、実際には日常的なアクティビティであるものに対してシステムが何十ものアラートを生成する可能性があります。

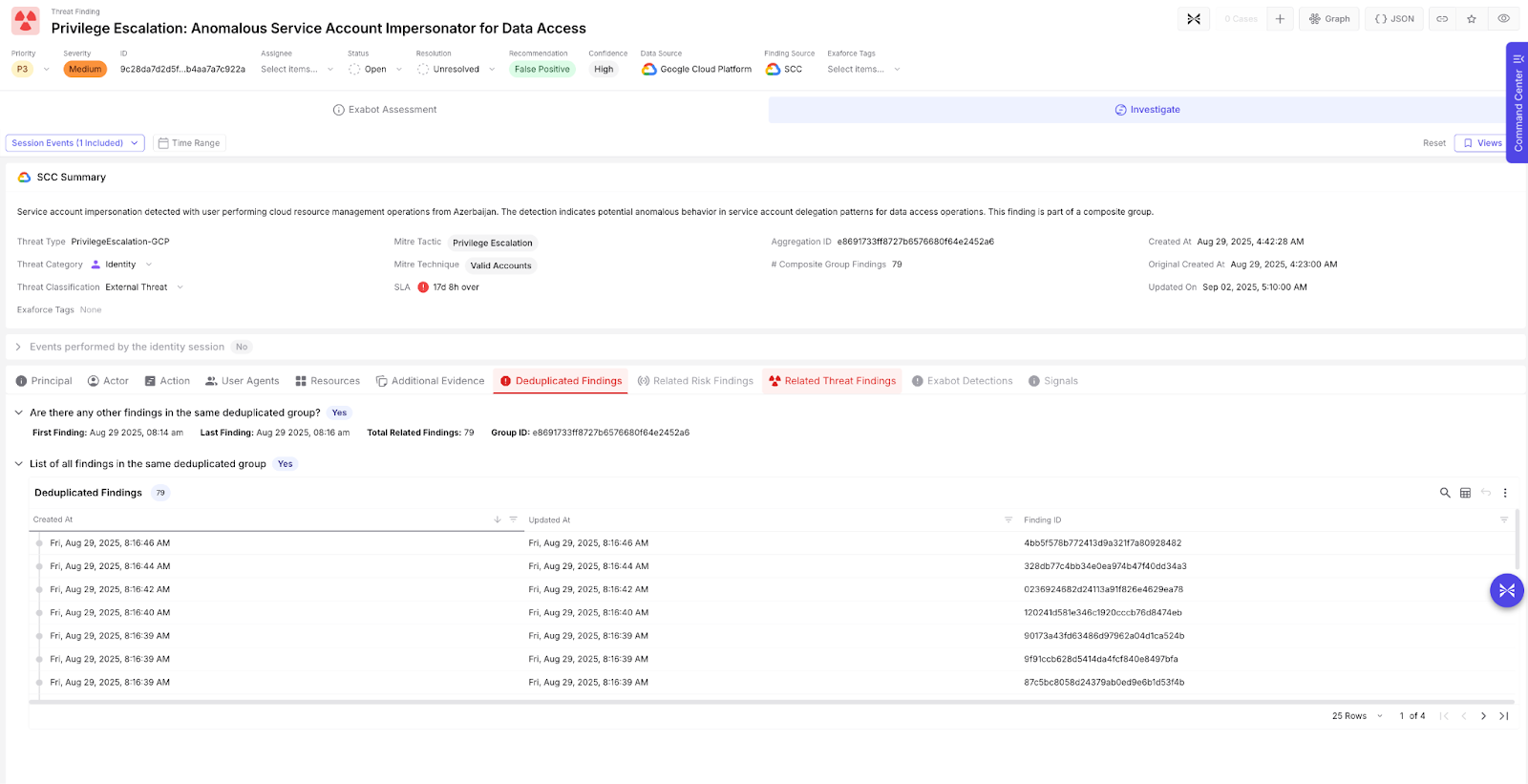

エクサフォースはこれらを次のように分類しています 複製: ID とタイムスタンプ以外は同一のアラート。Exaforceは、ほぼ同一の多数のエントリでアナリストのキューを煩雑にするのではなく、これらを自動的にグループ化し、1つの脅威検出結果として表示します。検出エンジニアによる設定作業は必要ありません。元のアラートは監査や詳細なレビューのために保存されますが、アナリストにとってはキューがすっきりし、表示も簡潔になります。

この Google セキュリティコマンドセンター (SCC) アラートを例にとってみましょう。これ google.cloud.ResourceManager.v3. Organizations.GetOrganizationこのアクションを頻繁に実行するユーザーによって、API 呼び出しが 79 回行われました。SCC では、このアクションは自動的にアラートをトリガーするように設定されています。そのため、このツールでは単純に 79 件のアラートが生成されました。アナリストにとって、これらの重複したアラートを調査するのはかなり面倒です。Exaforce のアプローチでは、代わりに 1 つのアラートが生成され、79 件の重複したアラートが呼び出されます。重複排除は AI が生成した概要で説明され、必要に応じて個々の重複データも詳細に表示されます。

攻撃チェーンの構築

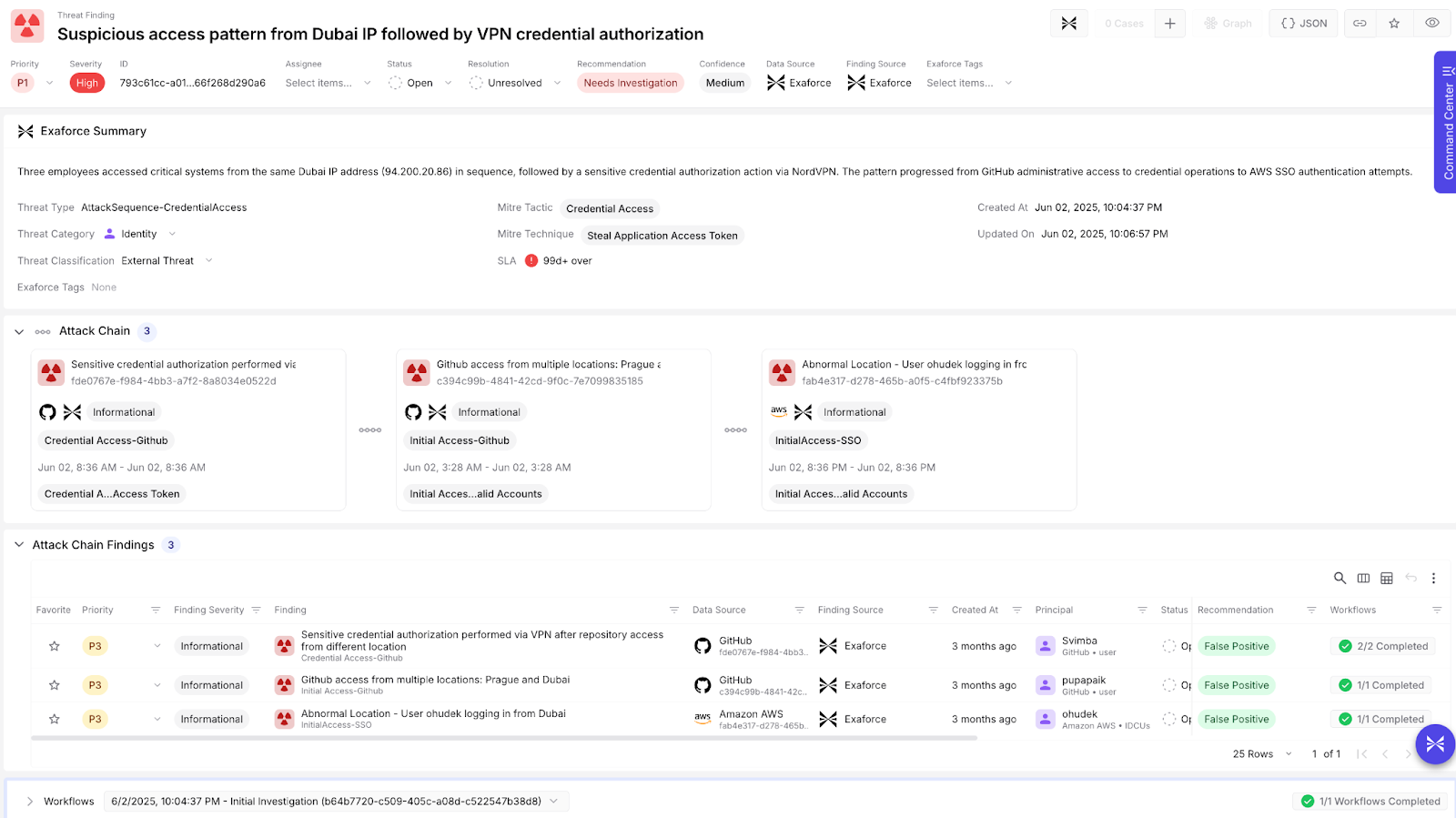

より複雑な課題は、関連性がないように見えても、実際には攻撃シーケンスのステップにすぎないアラートをリンクさせることです。 アタックチェーン in Exaforceは、ソース、エンティティ、およびタイムフレーム全体で調査結果を相互に関連付ける独自のナレッジモデルを使用して構築されています。

アナリストが複雑なマルチレベル条件を事前に定義しなければならない従来のSIEM相関ルールとは異なり、Exaforceはイベント間の関係を動的に分析します。これには次のようなシナリオが含まれます。

- 複数のユーザーで発生する同様のイベントパターン

- 複数のアカウントまたはサービスにわたる連鎖的な役割の引き受け

- 複数のツールまたはデータソースにわたる同じユーザーによるアクティビティ

これらのさまざまな関係を自動的に認識することで、Exaforceは個別のアラートではなく、より高次の攻撃ストーリーを表示します。

管理者ユーザーのアカウントが侵害され、複数のアプリケーション(AWS、Google Workspace)へのアクセスが侵害された例を見てみましょう。Exaforce は個々の攻撃を特定し、それぞれ重大度と優先度で個別に評価し、それらをこの攻撃チェーンにまとめて全体像を伝え、全体的な重大度と優先度を示しました。

場合によっては、関係がそれほど単純ではないことがあります。以下の例では、3 人の異なるユーザーが 2 つの異なるアプリ (GitHub と AWS) で同様の疑わしい動作をしていることがわかりました。個別に評価した結果、これらはそれぞれ重大度が低い誤検出と見なされましたが、状況を考慮すると、この連鎖は確かに調査に値します。

関連調査結果と歴史的調査結果

すべてのアラートを、重複したものにまとめたり、より大きな攻撃ストーリーにまとめたりできるわけではなく、またそうすべきでもありません。一部の検出結果は異なるものの、別のアラートとコンテキストが関連している場合もあります。Exaforceはこれらを「関連結果」として特定して明らかにし、アナリストに必要な背景情報を提供します。これらの関係はExabotsとも共有され、自動トリアージとエンリッチメントの指針となります。

関連する調査結果のサブセットは、すでに分析および評価されている場合があります。Exaforceは、過去の調査結果とその解決策を分析することにより、事前の評価を調査プロセスに組み込んでいます。クローズド調査結果のクロージングノート、推奨事項、評決、さらには調査の経緯までもが、すべて当社のナレッジモデルに取り込まれています。同様のアラートが発生すると、Exabotsはこの履歴を自動的に活用して分析の指針と追加のコンテキストを提供します。アナリストは、このように組織的な知識を体系化することで、繰り返しの労力を省き、時間の経過とともに回答の一貫性を向上させることができるというメリットもあります。

以下は、Exabotの歴史分析の実際の例です。このアラートは実際に見えますが、過去に同様のアラートが誤検知であったため、誤検知として再分類されました。このパターンが観察および説明され、証拠として同様の所見が挙げられています。エクサボットはそれぞれのケースで学び、適応し、改善していきます。

集計が重要な理由

Exabotのアグリゲーション・システムは、SOCのいくつかの主要な課題に対処します。Exabotsは、各アラートセットをインテリジェントに識別、分類、グループ化、評価することで、忠実度の高い分析を自ら行い、そのコンテキストを人間のアナリストに伝えます。

- 重複排除によるアラート負荷の軽減

- コンテキストに富んだグルーピングによる調査の明確性の向上

- 断片的な信号ではなく、攻撃シーケンスをすべて表示することで応答が速くなる

- 集計ロジックをExaforceにオフロードすることで検出の複雑さを軽減

Exaforceを使用すると、アナリストはノイズのトリアージに費やす時間を減らし、本当に重要なことへの対応により多くの時間を費やすことができます。 デモを申し込む 実際に見てみるために