検出エンジニアリングは常にSOCの心臓部でしたが、プレッシャーにさらされてますます苦労しています。セキュリティチームは大量のアラートに直面していますが、そのほとんどは誤検知です。一方、適度な検出を維持するだけでも調整と維持の無限のサイクルになっています。複雑な異常アラートや行動アラートは、作成や検証が非常に難しいことで知られており、環境が変化するとルールを再設計しなければならず、検知エンジニアは対象範囲を拡大したり新しいデータソースを統合したりするよりも、メンテナンスの作業に追われてしまいます。同時に、現代の企業は IaaS、SaaS、IdP などにまたがり、従来のルールベースのロジックでは対応しきれない、相互接続された広大なアタックサーフェスに広がっています。

多くのチームでは、ノイズが多すぎるか、作成/調整する専門家がいないか、アナリストに圧倒されるようなノイズの多いアラートが原因で、検出を無効にすることになり、どちらも重大な結果をもたらします。

今日のノイズの多いSoCは、検出ロジックがどのように進化してきたか、ある意味では進化していないかの産物です。その理由を理解するために、SIEM検出自体の基礎を再検討してみましょう。

SIEM 検出の簡単な歴史

検出ルールは、常にセキュリティ情報およびイベント管理 (SIEM) ツールの基盤となっています。実際、セキュリティ検出ツールは、ガートナーが 2005 年に SIEM という用語を導入する前から存在していました。最新の検出技術のルーツは以下までさかのぼります。 DARPAおよびSRIが資金提供するエキスパートシステム IDES、NIDES、EMERALDなどは、侵入検知のための推論ベースのアプローチを開拓した1980年代と1990年代のものです。これらのシステムは、事実のワーキングメモリを維持し、フォワードチェーンおよびバックワードチェインロジックを使用してユーザーの行動と異常発生の可能性を推論する推論エンジンを適用し、証拠が蓄積されるにつれて信頼レベルを動的に調整しました。2000 年代初頭に企業のデータ量が爆発的に増加すると、この象徴的な推論はよりスケーラブルでイベント駆動型のアプローチ、つまり相関エンジンへと発展しました。初期のSIEMは、専門家による推論の論理を、システム状態に関する新しい仮説を導き出すのではなく、大量のログストリームにわたって既知の悪意のある関係を検出して脅威を検出することで、スループットに最適化された決定論的でパターンマッチングのルールに変換しました。

その後20年間にわたって、標準的なルールベースのアプローチは強力ではありましたが、不十分であることが判明しました。長期間にわたるパターンを認識したり、外れ値を特定したりすることができなかったため、より統計的なアプローチの必要性が高まりました。2010 年代半ばにユーザーおよびエンティティ行動分析 (UBA/UEBA) が導入されたことで、統計的モデリングと機械学習が再導入され、SIEM は手作りのルールだけに頼るのではなく、ベースラインからの逸脱を見分けることができるようになりました。これは、決定論的相関関係から確率的・行動的検出への重要な転換点となりました。一方、セキュリティオーケストレーション、オートメーション、レスポンス(SOAR)およびエンドポイント/拡張検出およびレスポンス(EDR/XDR)ツールは、検出の運用範囲を広げ、より多くのテレメトリを接続し、ドメイン間で信号を正規化し、応答を合理化しましたが、コアロジックは主にパターンベースまたは動作ベースのままで、依然として受け入れがたい誤検知率と厳しいメンテナンス要件につながっていました。

検出に対するエクサフォースのアプローチ

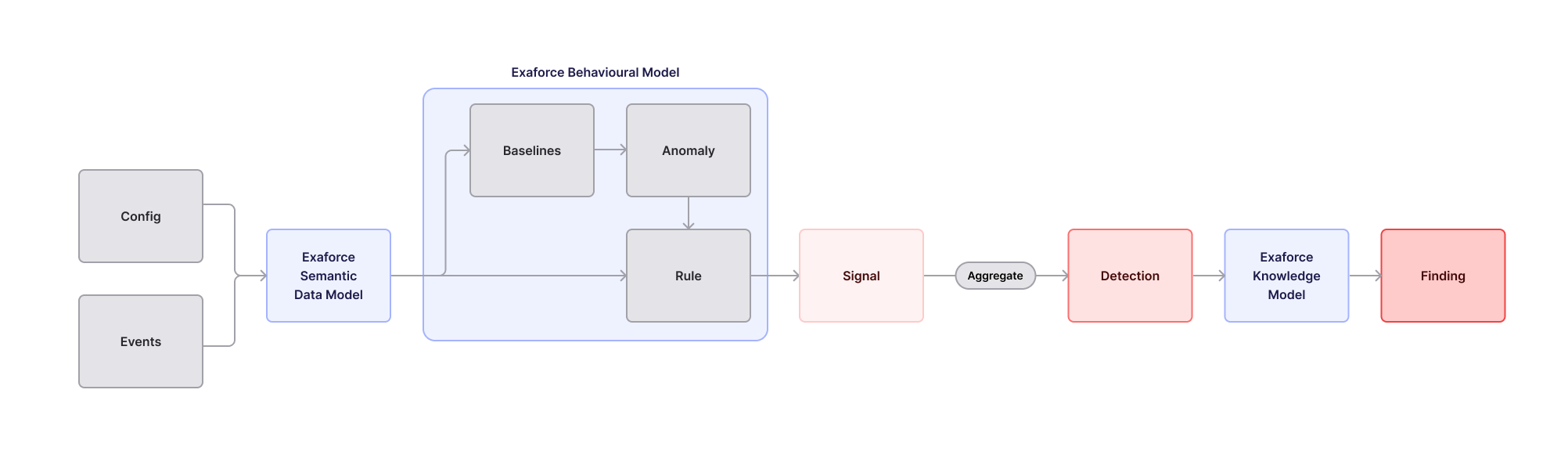

Exaforceは、前述のエキスパートシステムからインスピレーションを得て、音量と忠実度のバランスをとるように設計された多層検出アーキテクチャを採用しています。

第1段階は、セマンティックデータモデルがログと構成データを取り込み、後で使用できるように処理することから始まります。次の段階は行動モデルです。これは、ユーザー、アカウント、ピアグループ、組織レベル、曜日/時間など、さまざまな行動の側面にわたるアクティビティを監視する、ベースライン主導型および異常値主導型の大量のアラートと、組み合わせてルールをトリガーするイベントの頻度、アクセス率、場所のパターンなどの指標で構成されます。行動モデルの出力はシグナルです。各信号は、常に調整および最適化された、疑いのある中程度の忠実度の指標です。

1 つのシグナルで複数のベースラインをカプセル化できます。たとえば、「これまで見たことのない ASN から接続しているユーザー」と「通常はクラウド ASN から接続しているが、現在はクラウド以外の ASN から接続している」といったベースラインは、どちらも ASN アノマリーシグナルの原因となる個別のベースラインです。

ほとんどのシグナルはアノマリーベースですが、禁止国からのアクセスや機密性の高いアクションの実行など、決定論的なルールから発信される場合もあります。

これらのルールと異常は、リソースまたはアクターに関する構成情報に基づいている場合もあります。たとえば、マシンユーザーと人間のユーザー、または管理者と非管理者ではベースラインが異なります。

その後、シグナルは、タイムウィンドウまたはセッション間で相互に関連づけることにより、検出結果に集約されます。集約された信号強度がしきい値を超えると、検出は検出パイプラインの次の段階に進み、そこで高次の推論とコンテキストの強化により、忠実で実用的な検出結果が得られます。

この段階では、Exaforceのナレッジモデルを使用して各検出を評価し、さまざまなコンテキスト要素を追加して検出とその信号を適切に評価します。ここで追加されるコンテキストには、次のようなものが含まれます。

- システム、リソース、ユーザーなどに関する構成情報

- ビジネスコンテキスト

- 同様の歴史的発見

- の一部である関連アラート アタックチェーン

- ユーザー、システム、およびリソースに関する過去のベースライン情報

この追加のコンテキストと併せて、ナレッジモデルは信号を評価し、 決定を下す これが誤検出の可能性があるかどうかについてです。ユーザーには真陽性だけが通知され、それがキューに追加され、誤検知はフォレンジック脅威ハンティング用に別のセクションに保存されます。

シグナルアプローチが従来のアプローチよりも優れている例

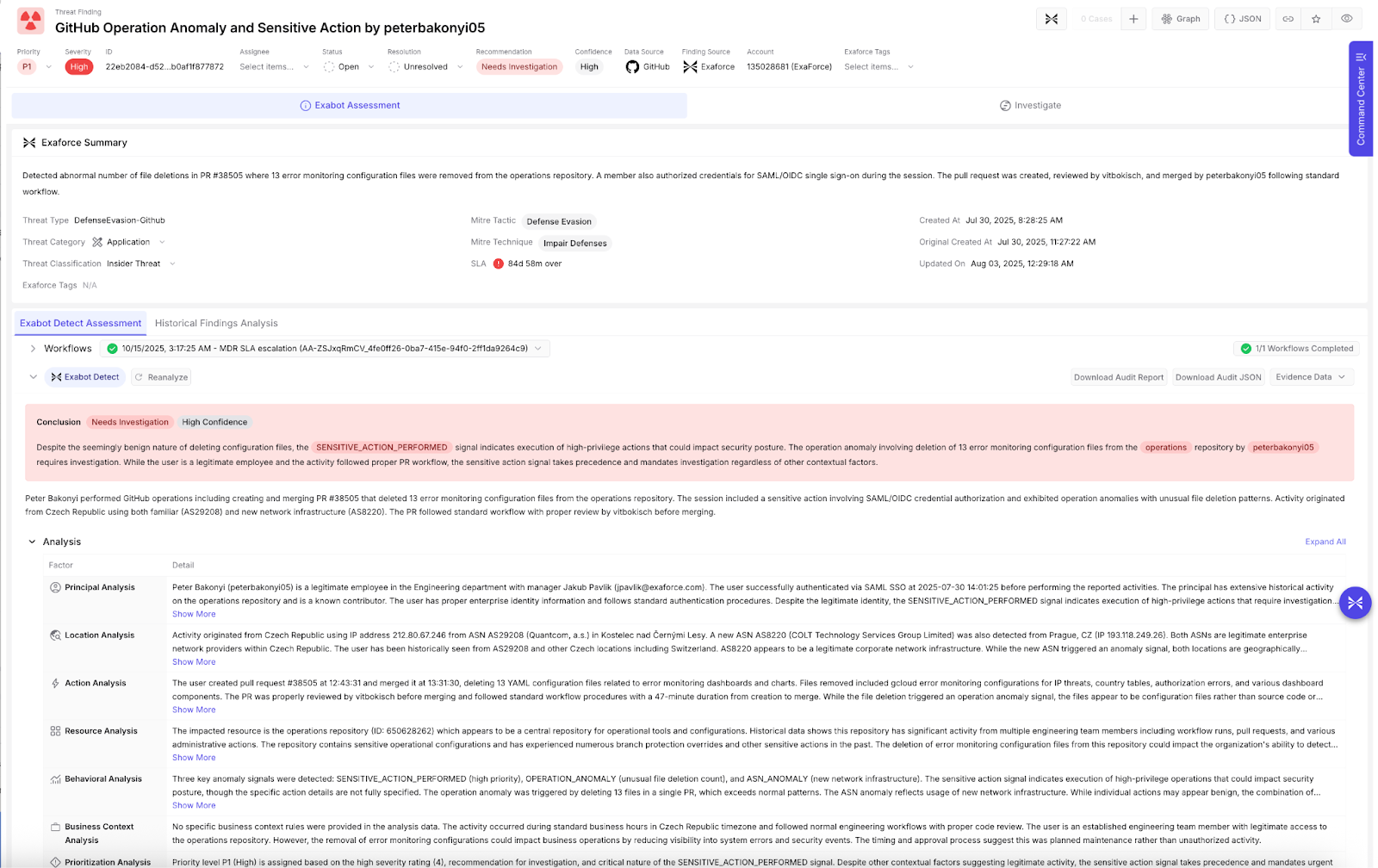

以下の例では、GitHubユーザーがエラー監視ダッシュボードとアラート用の13個の構成ファイルを削除しました。その結果、Exaforce 行動モデルによって次の 3 つのシグナルが生成されました。

- センシティブアクション:エラー監視設定ファイルの削除によってトリガーされます。

- 異常な ASN: このユーザーに新しい ASN が確認されました。

- 運用上の異常:組織内のどのユーザーでも、ファイルの削除回数が異常に多いこと。

ASNとオペレーショナル・アノマリーのシグナルはベースラインの逸脱によって生成され、センシティブ・アクションのシグナルはより伝統的なルールから生成されました。3 つすべてが 1 つのユーザーセッション内で発生したため、1 つの検出にまとめられました。

その後のナレッジモデルフェーズでは、ユーザー、同僚、および履歴ベースラインに関する追加のコンテキストが適用されました。Exabotは、このユーザーがチェコ共和国でASN AS29208のIP 212.80.67.246から接続しているのが通常見られることを確認しました。この例では、ユーザーは新しい ASN から表示されましたが、組織内では一般的に使用されています。Exabot は、このコンテキストに基づいて、ASN シグナルは重要ではない可能性が高いが、ファイル削除のアクティビティは依然として目立つものであると結論付けました。その後、総合評価は、Exabotの推論を要約した説明と、補足となる構造化されたデータダッシュボードを含む調査結果へと昇格しました。

従来のSIEMでは、このシナリオでは少なくとも3つの個別の相関ルールと複数のベースラインが必要でした。各ベースラインを構築し、それに対応する相関ルールを構築することは、検出チームにとって重要な作業でした。各アラートは個別に発生し、アラートを集約するデフォルトのメカニズムはありませんでした。検出チームが既知の企業ASNをすべて先制的に除外していなければ、アナリストは新しい ASN が無害か疑わしいかを手動で調査する必要がありました。これは、脆弱でメンテナンスの手間がかかるアプローチです。これとは対照的に、Exaforceモデルでは、ASNのルールは幅広いままでかまいません。これは、後でコンテキストを充実させることで、良性の逸脱と真の脅威をインテリジェントに区別し、ノイズを発生させることなく可視性を維持できるためです。最後に、アラート構造とデータに精通したインテリジェントなアナリストが、調査結果とコンテキストを自然言語で要約したものを推測する必要がありました。

なぜこれが重要なのか

Exaforceのアプローチは、初期のSIEMおよび侵入検知システムの基本構造を基盤としながらも、それらを現代の行動モデルやエージェントモデルの規模、精度、適応性に合わせて最新化しています。大量の異常レベルにより、意味のあるすべての外れ値が確実に検出されます。ノイズの多いアラートは、ユーザーに届く前にナレッジ・モデルによってフィルタリングされるため、ここではペナルティはありません。したがって、ルールを高度に調整する必要はなく、価値あるシグナルを引き続き提供できます。今日の多くの SOC チームでは、分析チームが出力量を管理できる場合にのみ検出を有効にできます。その結果、忠実度の低いアラートの多くは無効になっているか、きめ細かく調整する必要があります。Exaforceの行動モデルはこのパラダイムを逆転させ、忠実度の低い表示はすべて有効にし、残りのプロセスステップで忠実度を評価してコンテキスト化できるようにしています。これにより、ルールを調整したり、無効にしたり、警告したりする必要がないため、分析レベルだけでなく、検出エンジニアリングの段階でも、SOCチームの負担が大幅に軽減されます。

従来のシステムでは、最も成熟したSOCチームでさえ、同様のアプローチを手作業で評価するには法外に費用がかかり、負担がかかるでしょう。Exaforce の多層アーキテクチャでは、正確でコンテキストを認識した結果のみがアナリストに届き、セキュリティを犠牲にすることなくノイズを大幅に削減できます。

従来のSIEMの中には多層的な検出を試みたものもありますが、脆弱で扱いにくくなることが多く、増え続けるベースラインとルールを管理するSOCの検出エンジニアリングチームに負担がかかっています。Exaforceモデルでは、この複雑さはExaforce独自のエキスパートシステムと継続的に管理されているナレッジモデルによって自動的に処理されます。チームは必要に応じて検出を追加したり変更したりできますが、デフォルトでは、チューニング、ベースライン作成、相関関係はExaforceによってインテリジェントに管理されます。

このようなマネージドシステム、大量かつ正確性の低いアラート、複数レベルの集約とコンテキストのアーキテクチャは、SOCにとってゲームを変える可能性があります。これにより、重要な検知エンジニアリングチームが解放され、新しい脅威を実際に調査したり、脅威ハンティングを支援したり、必要なときだけルールを調整したりできるようになります。