Exaforceでは、最初の設計パートナーと協力してSOCチームの人的負担を軽減する中で、現在のクラウド利用パターンに関する貴重な洞察を得ています。これにより、より大規模で動的な脅威対象領域が明らかになっています。多くの組織がCSPM、SIEM、SOARなどの堅牢なセキュリティツールに投資していますが、これらのソリューションでは、進化する行動やリアルタイムの脅威の微妙な違いを見逃すことがよくあります。

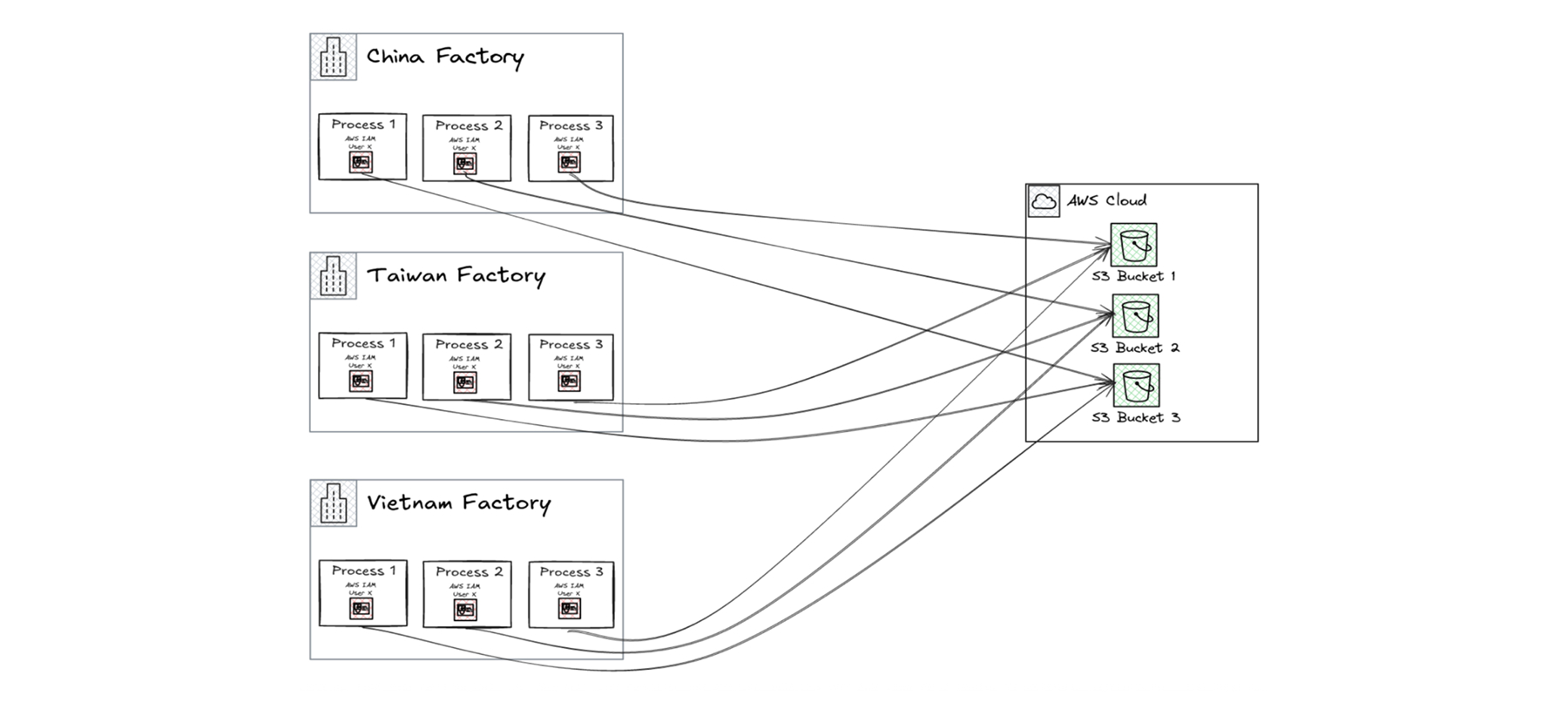

ユースケース:長期認証情報を持つ単一の IAM ユーザーが複数の場所からアクセスする

デバイス製造会社は、デバイスのテスト、テレメトリ収集、地理的に異なる地域の複数の工場にわたるメトリック収集などのさまざまなタスクを、長期にわたる認証情報を持つ1人のIAMユーザーに依存しています。この統合された ID は、さまざまなオペレーティングシステム (Linux、Windows など) や環境で使用されているため、リスクが増大します。

脅威ベクトルと監視に関する推奨事項

このような設定に伴うリスクを軽減するには、以下の優先措置による継続的な脅威監視に重点を置いてください。

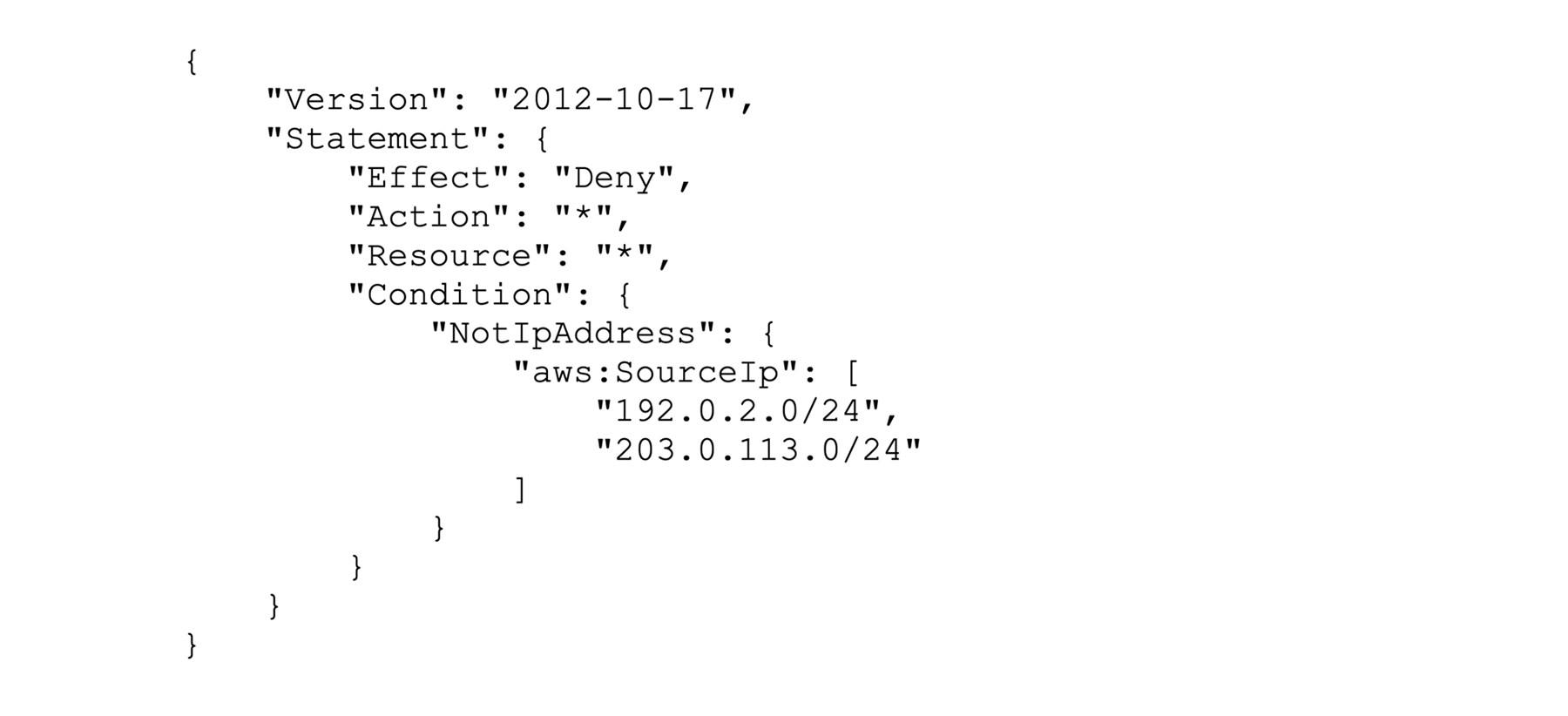

- IP 許可リスト

- 工場ごとに許可されるIPアドレスのリストを定義して適用します。

- 権限のないIPからのアクセス試行について警告します。

- ツール:AWS はポリシー条件を使用しています。以下は CIDR 192.0.2.0/24、203.0.113.0/24 以外をすべて拒否する例です。

2。リソースアクセス監視

- IAM ユーザーがアクセスするリソースを継続的に監視し、ログに記録します。

- アクセスパターンを、各ファクトリまたはタスクの予想される動作と相関させます。

- ツール:クラウドトレイルログと統合されたSIEMプラットフォーム。

3。定期的な資格ローテーション

- 長期認証情報を定期的にローテーションする厳格なポリシーを実装してください。

- トークンのローテーションを自動化し、異常なローテーション遅延が発生した場合のアラートを統合します。

4。ユーザーエージェントとデバイス検証

- ユースケースごとに、受け入れ可能なユーザーエージェント(LinuxやWindows Serverなどの特定のOSバージョンなど)の事前定義済みリストのみを特定して許可します。

- 予期しないオペレーティングシステム (承認されなかった場合は macOS など) からのアクセスなどの異常を報告します。

- ツール:EDRとAWSクラウドトレイルのログを相互に関連付け、検出を生成するためのSIEMプラットフォーム

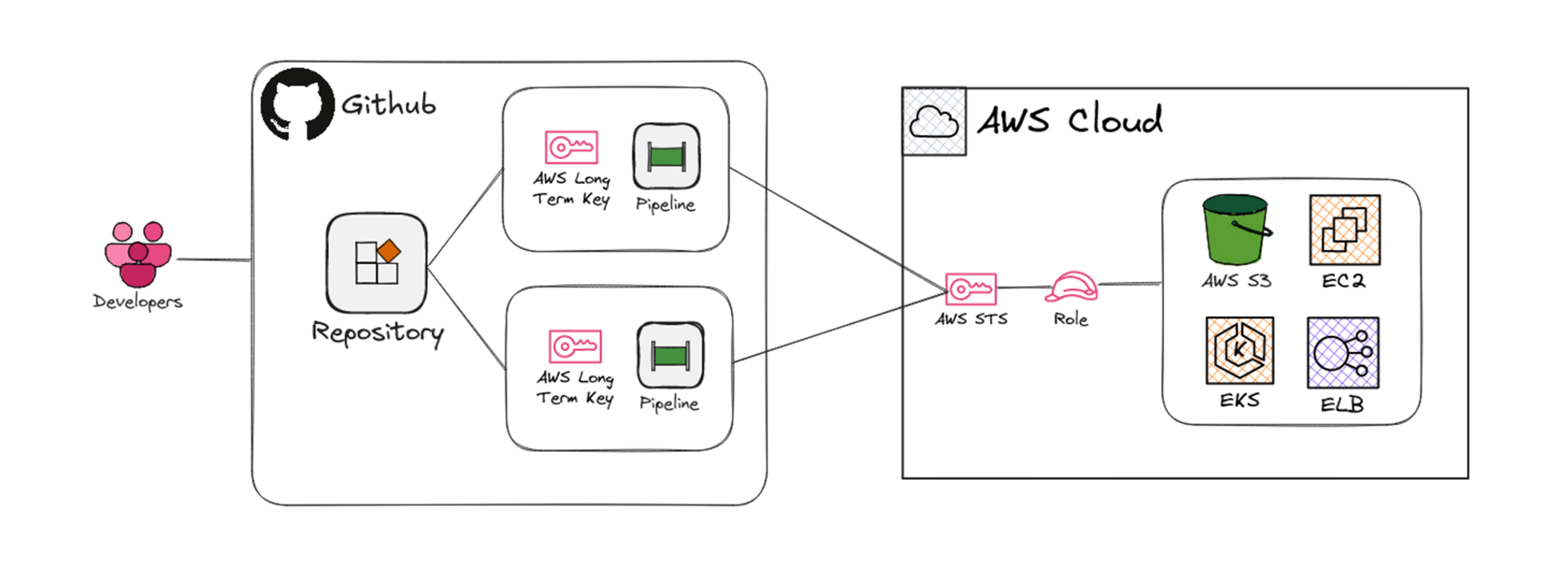

ユースケース:GitHub パイプラインの長期的な IAM ユーザー認証情報

当社の SaaS プロバイダーパートナーの 1 社は、長期的な AWS IAM ユーザー認証情報を静的な GitHub Actions CI/CD パイプラインに直接使用して、自動化スクリプトで AWS にサービスをデプロイできるようにしています。この慣行は重大なセキュリティリスクをもたらします。CI/CDパイプラインに保存された認証情報は、最近Sisense(2024年4月)とTINACMS(2024年12月)で見られたように、偶発的な漏洩や外部からの侵害によって簡単に公開される可能性があり、攻撃者はクラウドへの不正アクセス、権限の昇格、機密データの漏洩が可能になります。

脅威ベクトルと監視に関する推奨事項

このアンチパターンに関連する脅威を監視および検出するには、以下の優先対策を検討してください。

1。認証情報使用状況の監視

- IAM ユーザーアクティビティを継続的に監視し、異常なアクセスパターン、リージョンのシフト、権限昇格の試みなどの異常なアクションについてアラートを設定します。

- ツール:クラウドトレイルログと統合されたSIEMプラットフォーム。

2。定期的な資格ローテーション

- 長期認証情報を定期的にローテーションする厳格なポリシーを実装してください。

- トークンのローテーションを自動化し、異常なローテーション遅延が発生した場合のアラートを統合します。

修復:OIDC による有効期間の短い認証情報

GitHub Actions の OpenID Connect (OIDC) 統合に移行すると、長期的なキーを埋め込む代わりに一時的な認証情報が有効になり、リスクにさらされるリスクを最小限に抑えることができます。

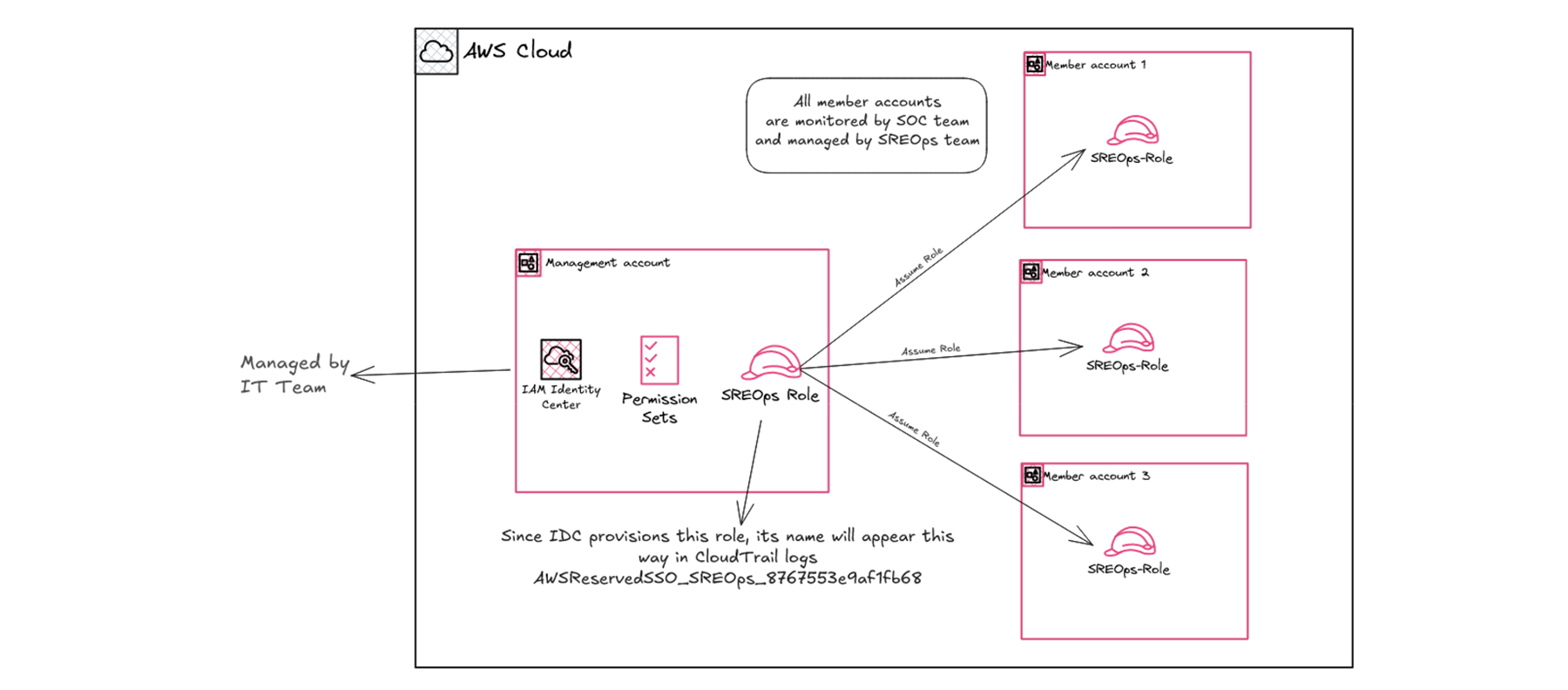

マルチアカウント環境での権限セットの非効率的な使用

クラウドファーストの SaaS プロバイダーが AWS 権限セットを悪用して、機密性の高い権限セットやポリシーが定義されている管理アカウントに、メンバーアカウント間で正しくプロビジョニングするのではなく、直接アクセスをプロビジョニングしています。この設定ではポリシー管理が複雑になり、管理アカウントはほとんど監視されないままになり、本番環境やステージングに影響が及ぶ前にアイデンティティの脅威が出現する盲点が生じます。

脅威ベクトルと監視に関する推奨事項

1。管理アカウントアクティビティの監視

- AWS ツール:CloudTrail ログと統合された SIEM ツールを使用して、管理アカウントのすべてのIAMとポリシーの変更を監視します。権限セットやクロスアカウントロールの引き受けが変更されると、検出によってアラートがトリガーされるはずです。

2。信頼関係の設定ミス:

- クロスアカウントロールの信頼ポリシーを監査し、継続的に検証して、意図したアクセスのみが許可されるようにします。

- ツール:承認された設定からの逸脱にフラグを付けるための AWS Config ルール。

3。ポリシーのドリフトと不正な変更:

- 権限セットと関連するIAMロールの自動定期レビューを実装します。これにより、ドリフトや不正な変更を迅速に検出して修正できます。

- ツール:クラウドトレイルログと統合された SIEM ツール。

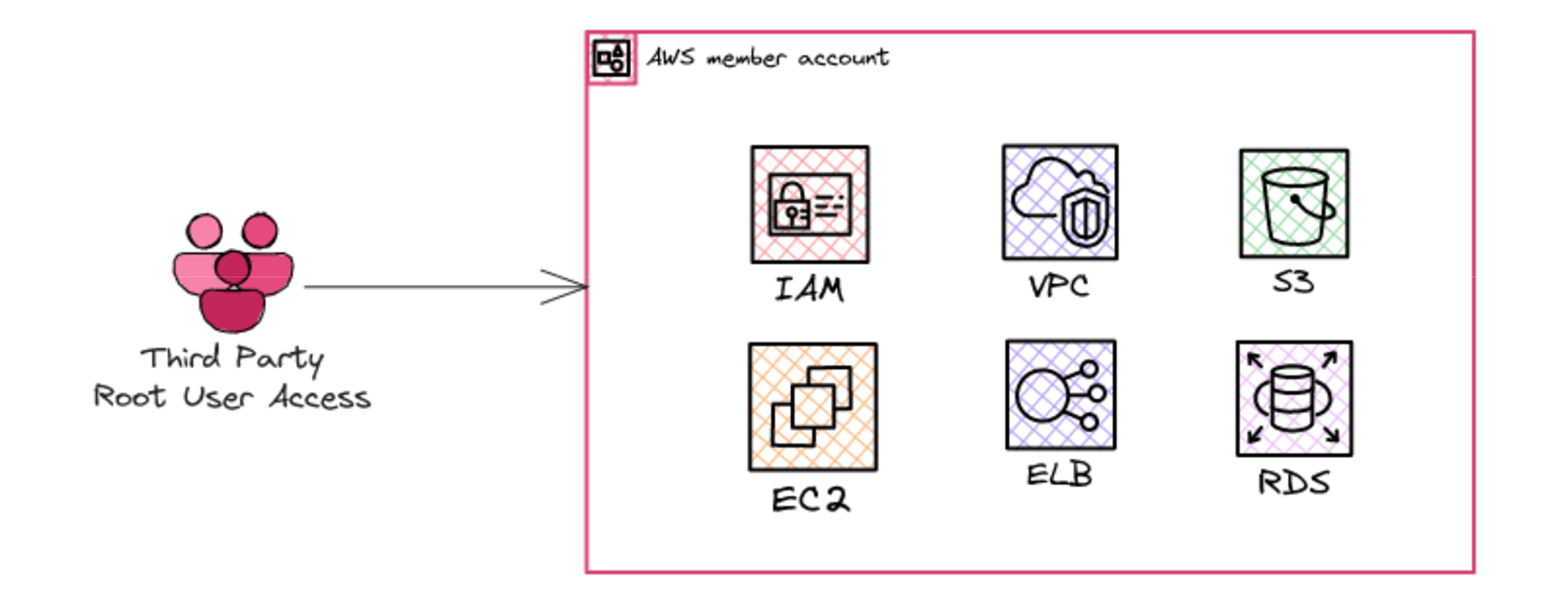

第三者に委任されたルートユーザーアクセス

ルートユーザーアクセスを AWS の請求と管理のために第三者に委任することはリスクが低いように思えるかもしれませんが、会社が最も権限の高いアカウントを直接監視できなくなってしまいます。長期パスワードや MFA トークンなどのルート認証情報が外部で管理されている場合、リスクは劇的に高まります。第三者が侵害されたり、制御を誤って管理したりすると、攻撃者は AWS 環境全体に無制限にアクセスできる可能性があります。

脅威ベクトルと監視に関する推奨事項

- 不正なルートアクティビティの監視

- CloudTrail と SIEM アラートですべての root ユーザーアクションを監視し、異常な動作がないか確認します。

- ツール:クラウドトレイルログと統合された SIEM ツール。

- 第三者による妥協

- 第三者のアクセスとセキュリティ体制を定期的に監査する

- ツール:ID アクセス管理ツール。

修復:一元化されたルートアクセス

ルートアクセスを削除し、以下を使用してルートアクセスを一元管理するように移行することで修正します ルートを引き継いだは、特権タスク用の短期認証情報を発行します。

お問い合わせ Exaforceがこれらの課題にどのようにExabotsを活用しているかを学びます。