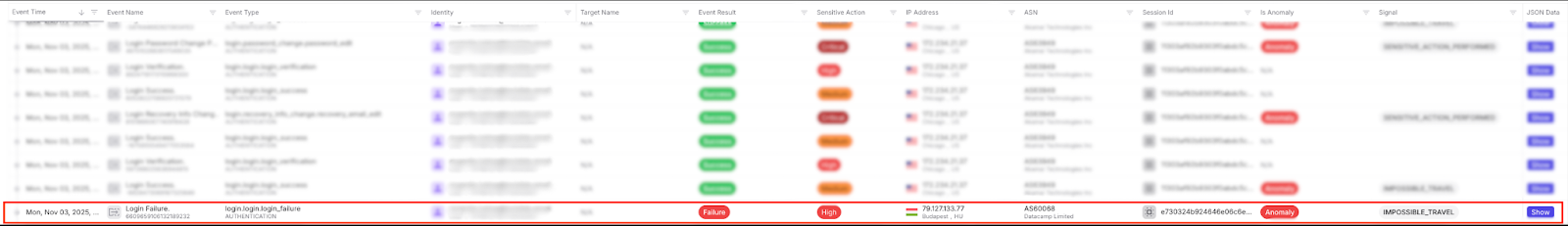

2025年11月3日、Exaforceは、顧客のGoogle Workspaceアカウントを侵害しようとする組織的な試みを検出しました。この一連の流れは、12:06 UTC にブダペストの商用プロキシからのログインが失敗したことから始まり、数時間後、シカゴの Linode サーバーからログインが成功し、ユーザーがアッシュバーンの通常の場所から同時にアクティブになったときにエスカレートしました。

シカゴへのログインから数分以内に、攻撃者は標準的なアカウント乗っ取りアクションによって永続性を確立しました。このようなシナリオでは、従来のルールベースのツールではこれらのシグナルをつなぎ合わせるのに苦労します。プロキシベースのインフラストラクチャ、異常な ASN、不可能な移動、再認証イベント、頻繁に発生する機密性の高い変更を関連付けることができる静的ルールを構築するには、非常に複雑なロジックと絶え間ない手動チューニングが必要になります。Exaforce は、アナリストがまとめるのに何時間もかかるようなシグナルを自動的に相関させることで、その負担を排除しました。

攻撃の概要と、ExaforceのエージェントSOCプラットフォームがどのようにしてこの標的型攻撃を特定し、相関させ、最終的に阻止するのに役立ったかを説明します。

エグゼクティブサマリー

アタックウィンドウ: 2025年11月3日 (UTC 12:06-18:11)

初期ベクトル: 商用プロキシ出口ノードからのログインに失敗しました

インフラストラクチャ: 複数の商用プロキシサービス (iPRoyal、MarsProxies、NodeMaven、ProxySeller、Webshare) と Linode クラウドサーバー

エクサフォース・ディテクション: 出張不能、ASN の異常、慣れていない IP インフラストラクチャ、機密処理が実行された

結果: 攻撃者が 2 回認証に成功し、復旧メールを変更し、アカウントパスワードをリセットしました

ユーザーベースライン: 通常の活動はアッシュバーンとアムステルダムから発生し、攻撃が発生したシカゴやブダペストに匹敵するものはありません

修復: 顧客が調査を完了するまでの間、アカウントを一時的に無効にします。

攻撃の構造

1。初期偵察とアクセス試行の失敗

12:06 UTC-ブダペスト (商用プロキシ)

悪質なアクティビティの最初の兆候は、ブダペストの商用プロキシ出口ノードでログインに失敗したことが原因でした。使用されているインフラストラクチャは複数のプロキシサービスに関連しており、攻撃者が実際の位置を隠していたことが分かります。この段階ではアクセスは得られませんでした。

2。攻撃者は再グループ化し、有効な認証情報を取得します。

12:06-17:39 UTC-5.5 時間の沈黙

ログインに失敗した後、攻撃者はアクティビティを一時停止しました。このウィンドウは認証情報を収集する手法と一致しており、被害者の Google Workspace パスワードを盗もうとするフィッシング詐欺が関与している可能性があります。

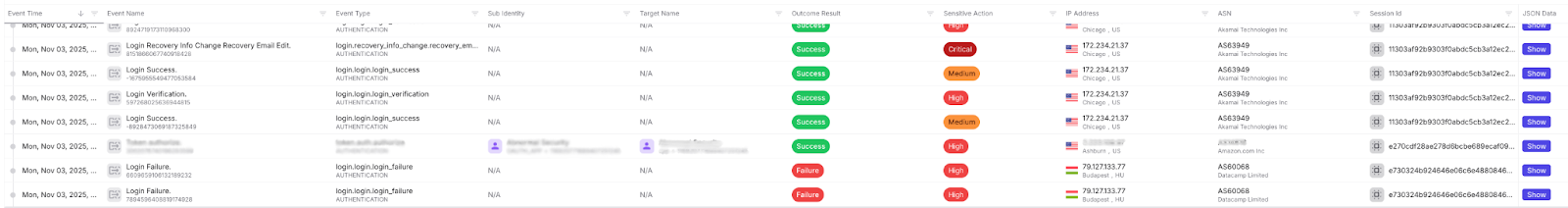

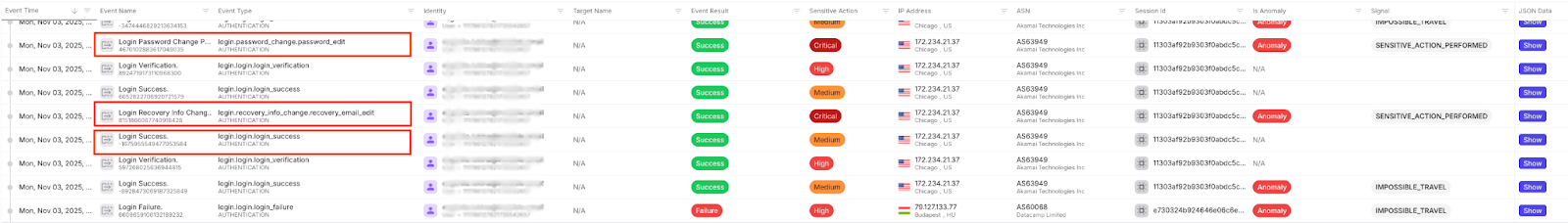

3。不正アクセスが発生しました

17:39 UTC — シカゴ (Linode クラウドサーバー)

攻撃者は、正当なユーザーがアッシュバーンで活動している間に、シカゴのLinodeクラウドサーバーを使用して認証に成功しました。これにより、旅行が不可能という明確なシナリオが生まれ、最初のアクセスが可能になった瞬間が訪れました。Exaforceの自動相関により、この状況は即座に高まりました。これとは対照的に、従来のツールでは、地理やASN、インフラストラクチャの異なる異常を結び付けるには、手動によるルールチェインやアナリストによる調査が必要でした。

この認証が成功すると、VPN 出口ノードから「reauth」ログインとして記録される最も重大度の高いシグナルが発生しました。これは、攻撃者が有効なセッション認証情報を所有していて、アカウントを完全に乗っ取ったことを示唆しています。

4。パーシステンスの確立

17:43 UTC-リカバリメールが変更されました

攻撃者はすぐにアカウントの復旧メールを変更し、アカウントのリセットフローを制御対象の受信トレイにリダイレクトしました。

17:45 UTC-パスワードが変更されました

2 分後、アカウントパスワードがリセットされました。この時点で、攻撃者は正規のユーザーを Google Workspace アカウントから完全にロックアウトしていました。

フルテイクオーバーまでの時間: 6 分

6。ローテーション型プロキシインフラストラクチャを使用した継続的なアクセス

18:11 UTC-ブダペスト (2 番目のプロキシ)

乗っ取りから約30分後、攻撃者は今度は別のブダペストのプロキシサービスから再度認証しました。これにより、新たに設定したパスワードが使用されていることが確認され、匿名化されたインフラストラクチャの意図的なローテーションが実証されました。これは、従来のツールでは通常シングルイベントルールを回避するもう1つのシナリオです。

7。暴露期間と潜在的な影響

UTC 17:39-18:11 の間、攻撃者はユーザーのGmail、ドライブ、連絡先、カレンダー、SaaSインテグレーション、OAuth接続サービスにアクセスして活動しました。この期間中のデータ漏洩または改ざんの程度については、現在調査中です。

8。現在の状況と対応

アカウントは封じ込められ、現在いくつかの対応手順が進行中です。アカウントはこれ以上利用できないように一時的に停止されました。正当な所有権を確認するため、ユーザーによる帯域外検証が行われています。管理者はメール転送ルール、OAuth トークン、ドライブアクティビティを確認して、永続化メカニズムやデータアクセスを特定しています。安全な認証を回復するために、監視下でのパスワードと MFA のリセットが行われています。最後に、権限のないセッション中に行われたすべてのアクションが調査され、影響の全範囲が特定されます。

対応と修復

調査とお客様への通知

ExaforceのMDRアナリストは、アカウントの重大な変更を検出すると、すぐに相関シグナルの調査を開始しました。プラットフォームの自動検出およびエンリッチメント機能により、包括的なエビデンスパッケージが数分以内に作成され、人間による分析が加速され、全体的な影響を抑えた迅速で的を絞ったアクションが可能になりました。

学んだ教訓

この実際のアカウント乗っ取りは、自動化されたコンテキスト認識型のセキュリティ運用の重要性を示しています。プロキシ回避、2段階認証バイパス、迅速な実行を組み合わせた最新の攻撃は、同様に高度な防御メカニズムを必要としています。

Exaforceの自動検出は、数分以内に脅威を特定し、一見異なるシグナルを首尾一貫した攻撃ストーリーに相関させ、攻撃者が永続的なアクセスを確立したりデータを漏洩したりする前に封じ込めを実行しました。これは、大規模なカスタムルールエンジニアリングなしでは従来のツールでは検出が困難だった作業です。IDが新たな境界となっている時代において、Exaforceは、最も高度なアカウント侵害の試みからも保護するために必要な自動警戒を提供します。