ID保護のいきなりゲームでは、攻撃者は長い目で見てインフラストラクチャを巡回し、弱点を待つことになります。Exaforceでは、ID攻撃の標的となる機密性の高い業界の多くの有名企業を保護しています。このブログ記事では、数週間にわたって現在のお客様を対象に最近展開された実際のセキュリティ侵害について説明します。このセキュリティ侵害には、数十の国際IPアドレス、最終的に認証情報が盗まれてしまい、複数の認証が成功したことが含まれます。

このタイムラインを共有して、持続的な攻撃者が実際にどのように行動し、可視性、コンテキスト、行動シグナルの相関関係がどのようになっているかを示します 検出に不可欠 そして ID ベースの攻撃を阻止します。

エグゼクティブサマリー

攻撃時間: 2025年5月15日-6月25日

初期ベクトル: SaaS 認証ポータルへのブルートフォースログイン試行

インフラストラクチャ: 40 か国以上の 200 を超える IP、その多くに ASN に異常がある

エクサフォース・ディテクション: 出張不可、ASNの不一致、ポリシー評価の繰り返し

結果: 攻撃者は有効な認証情報を取得し、修復前に複数回認証に成功しました

是正:すべてのアクティブなセッションの強制ログアウト、パスワードのリセット、MFA へのアカウントの登録

攻撃の構造

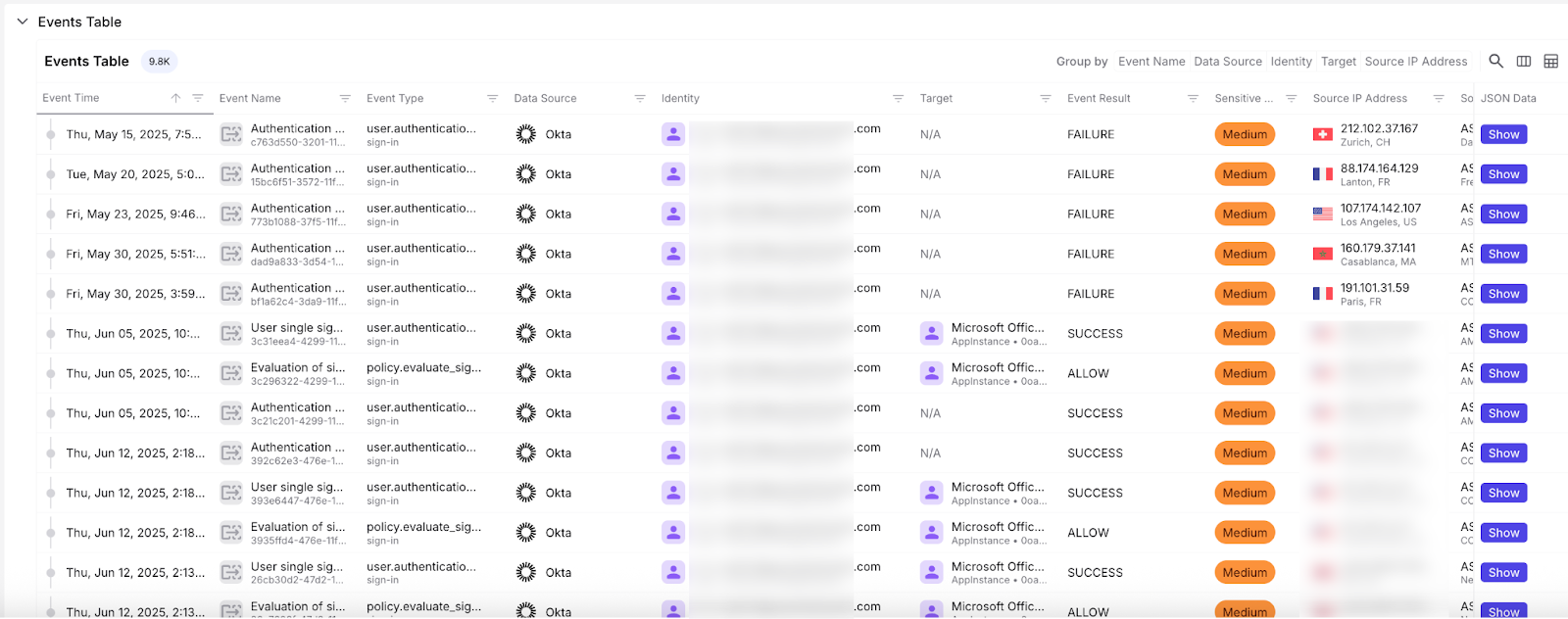

フェーズ1:偵察とテスト(5月15日〜6月5日)

最初の兆候は微妙でした。スイス、フランス、米国、モロッコからの認証試行が数回失敗したことです。その後の 3 週間で、その数は着実に増加しました。いずれも成功しませんでしたが、地理的条件、ASNの不一致、およびいくつかのアカウントでの繰り返しの試みは、協調的なブルートフォース攻撃を示唆していました。最も顕著なのは、ベルテレコム(BY)、Bahnhof AB(SE)、およびノボテレコム(RU)に関連するIPからの繰り返しの失敗です。

失敗はあったものの、絶え間ない試みは、これが標的型攻撃であり、止められないことを明確に示しました。

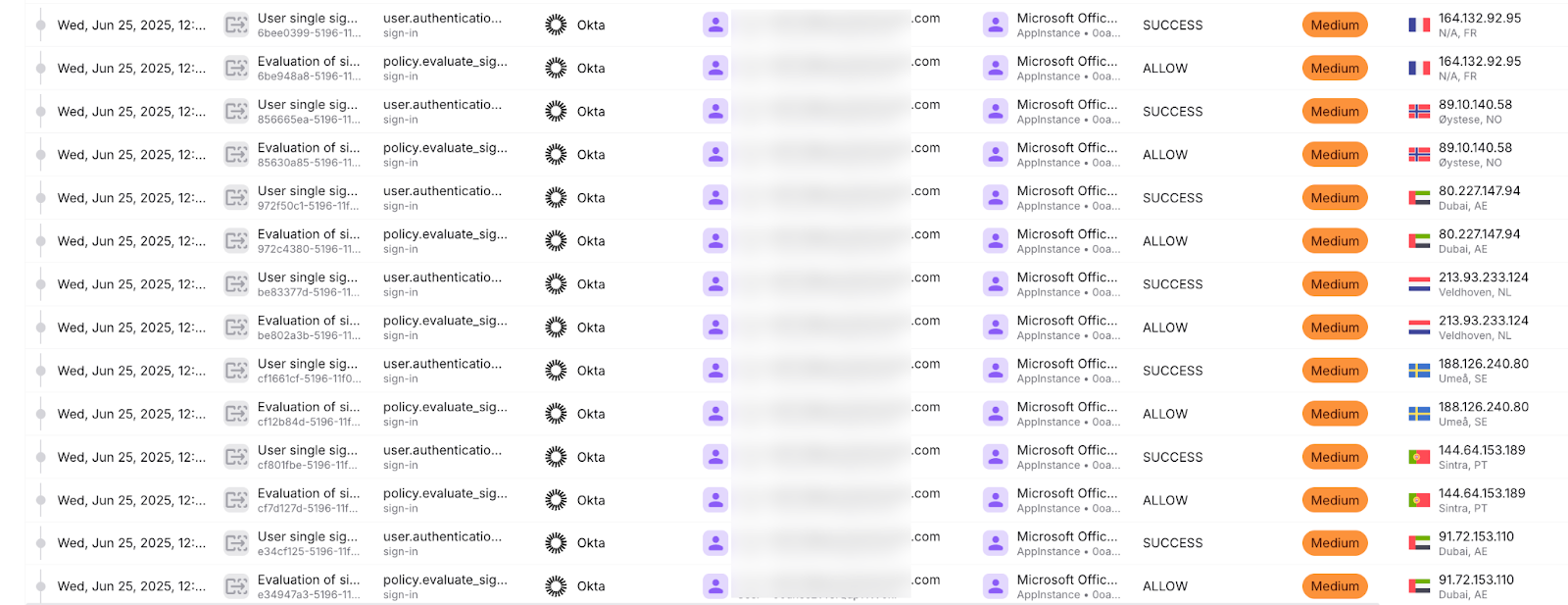

フェーズ 2: 協調的拡散 (6月25日)

活動量が急増しました。交代制の国際IPから80件を超えるサインオンイベントが記録されました。主な危険信号:

- 環境内に過去の履歴がないIPからの複数回のログイン成功

- ユーザーの所在地と連動していないASNからのサインオン (例:AS29069-ロステレコム)

- 管理者の ID を含む複数のアカウントでロケーションの異常と ASN の異常が報告されている

攻撃者インフラストラクチャプロファイル

今回のインシデントの過程で、Exaforceは、40か国以上の200を超える固有のIPアドレスからの認証試行を特定しました。これには、ログインの失敗と成功の両方が含まれます。このような多様なインフラストラクチャは、現代の認証情報ベースの攻撃の特徴であり、地理的な異常検出の重要性を浮き彫りにしています。

調査から得られたいくつかの説得力のある統計:

- 攻撃者の上位国: スウェーデン、ルーマニア、ノルウェー、ウクライナ、チュニジア、ロシア、スペイン、オランダ、アラブ首長国連邦、ドイツ

- 最もアクティブな IP (認証試行回数別):

- 41.224.62.206 (オレンジ — チュニジア): 166 試行

- 89.160.38.13 (Bredband2 AB — スウェーデン): 165 回の試行

- 176.104.241.131 (Bilink LLC — ウクライナ): 155 回の試行

- 109.100.41.198 (オレンジ色のルーマニア — ルーマニア): 153 回の試行

- 89.10.140.58 (NextGentel AS — ノルウェー): 151 回の試行

- ASNの広範な使用: 攻撃者は、大手ISP、ホスティングプロバイダー、DigitalOceanやnetcup GmbHなどの匿名化インフラストラクチャを含む数十のユニークなASNを利用していたため、アトリビューションとブロッキングがさらに複雑になりました。

- 繰り返されるパターン: 多くのIPがショートバーストで使用され、模倣していました スプレー・アンド・スプレー 挙動。一方、数日間にわたって複数回ログインが成功して持続性を確立した企業もあります。

これらの調査結果から、IP位置情報、ASNの異常、ログイン動作を自動的に関連付ける必要性が浮き彫りになりました。これらの機能は、顧客がOktaログに接続するとすぐにこの攻撃を発見するのに役立ちました。

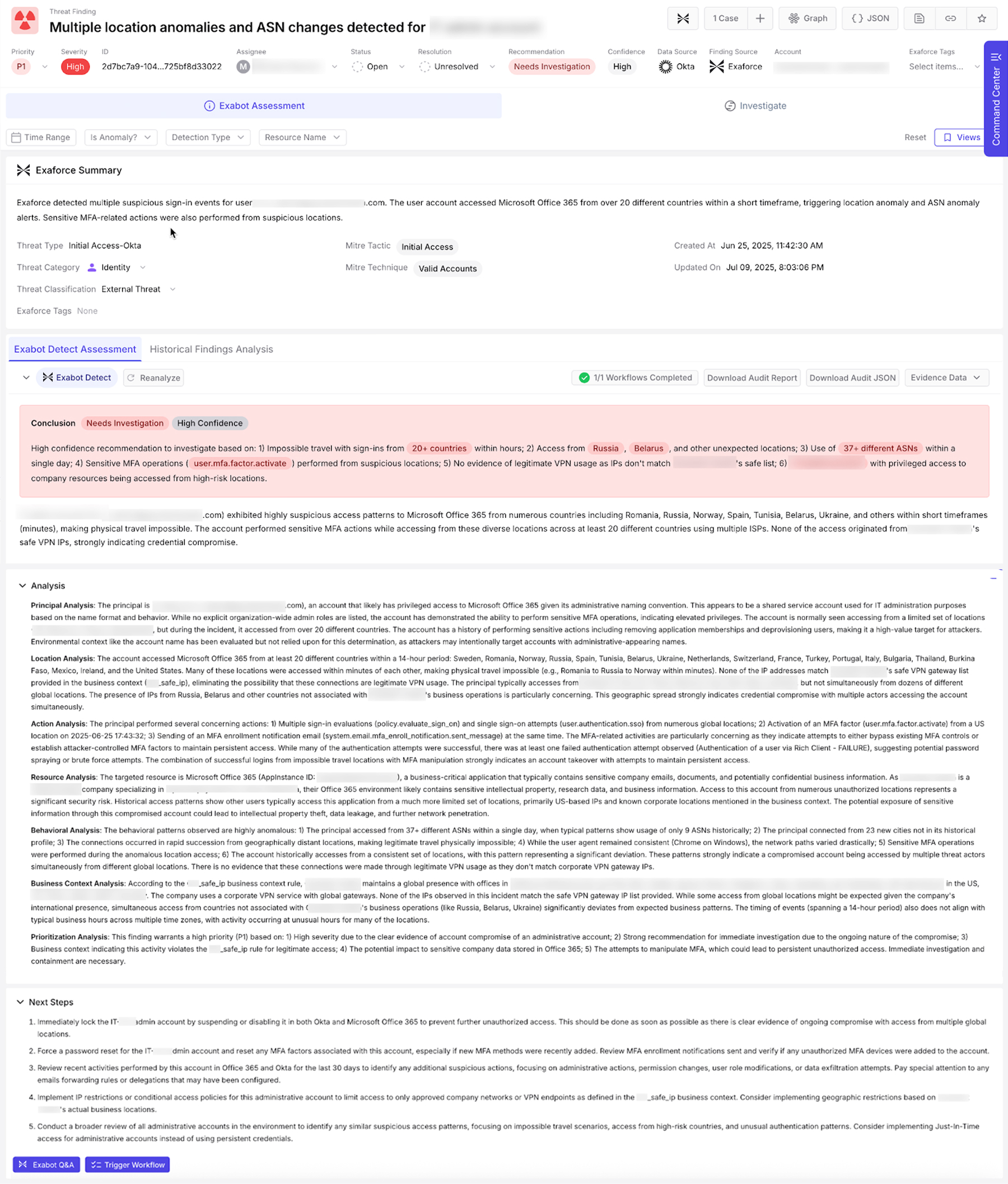

Exaforce がインシデントをどのように検出したか

Exaforceは、侵入が発生した日(6月25日)に侵入を検出することができました。検出は単一の指標に基づいていませんでした。ExaforceのAIは、複数のシグナルを自動的につなぎ合わせて、1つの脅威検出結果にたどり着きました。ルールは書かれず、手動による相関も実行されません。

- 旅行中に起こり得る違反(例:スウェーデンとチュニジアからのログインが数分ずれている場合)

- Okta ポリシー評価による ASN 異常検出

- 以前にクリーンアップされたアカウントの成功/失敗率

- デバイス、IP、セッション動作間のアラート関連づけ

侵入を検知したお客様は、すべてのアクティブなセッションから強制的にログアウトし、アカウントのすべてのパスワードをリセットし、今後の侵害を防ぐためにアカウントをMFAに登録することで、脅威を封じ込めることができました。

ディフェンダーへの重要な教訓

エクサフォースがどのように役立つか

このインシデントは、プラットフォーム内で以下を使用して特定、調査、対応されました。

- タイムラインのステッチにより、時系列や表面間のアクティビティを相互に関連づけ、攻撃の進行状況をより明確に把握できます。

- ASN対応のポリシー評価により、リスクの高いネットワークや通常とは異なるネットワークからのアクセスをより正確に検出できます。

- 視覚的な行動分析により、アナリストはユーザーまたはシステム行動の異常やパターンを迅速に検証できます。

- IPクラスタ全体のアラートを要約して、調整されたアクティビティや関連するアクティビティを強調表示します。

- 詳細な修復ガイダンスにより、外部の専門知識に頼ることなく、より迅速で効果的な対応が可能になります。

完全な検出とコンテキストを備えた単なるアラートトリアージにとどまらない

この顧客がオンボーディング中にOktaテナントをExaforceに接続すると、当社のプラットフォームはID、地域、ASN、ポリシーテレメトリにわたる行動分析をすぐに開始しました。Exaforce はカスタムルールがないため、リスクの高いパターンを検出しました。管理者権限を持つサービスアカウントが、40 か国以上、37 以上の異なる ASN から Microsoft 365 にサインインするという、圧縮された時間枠で、従来のパターンです。 不可能な旅行 さらにインフラのローテーションも

その後、Exaforceは調査結果を自動生成してトリアージし、アナリストがすぐに使えるコンテキストで強化しました。重要な理由(管理者アカウント、機密操作)、観察された内容(グローバルスプレッド、一致する安全なVPN IPなし)、マッピングされたMITREの戦術/テクニック(初期アクセス→有効なアカウント)、信頼レベル(高)、 推奨調査優先度。エビデンス、IP インテリジェンス、イベントカウント、MFA 関連のアクションはすべて単一のビューにまとめられ、監査データまたは JSON としてエクスポートできます。

その結果、セキュリティチームは、生のOktaログから始めてクエリを書くのではなく、信頼性が高く、フルスコープのアカウント乗っ取り調査から始めました。これがアラートノイズと運用検知との違いです。

ExaforceがあなたのIdPデータで何ができるか知りたいですか?すでにお持ちのデータに何が隠れているかをお見せできます。 デモをスケジュールする もっと調べるために。