AIを活用した適切なセキュリティオペレーションセンター (SOC) ソリューションを選択することは、もはや機能リストを比較するだけではありません。重要なのは、あるプラットフォーム (およびその背後にいるチーム) が、組織のセキュリティ機能を本当に高め、アナリストのワークフローを合理化し、進化し続ける脅威環境に適応できるかどうかを判断することです。以下の質問セットは、検討中のあらゆる AI SOC イニシアティブの技術的深さ、運用上の成熟度、ビジネス連携の度合いを調べるのに役立つ、包括的な評価ガイドとして作成されています。

どのベンダーも、AI SOC ソリューションを評価するための独自の「究極のガイド」を提示しています。これにより、ノイズを切り抜けることが難しくなる可能性があることを認識しています。そのため、検討しているプラットフォームに関係なく、実際の運用上のニーズに基づいて、このガイドを可能な限り偏りのない、普遍的に役立つものにするよう努めてきました。

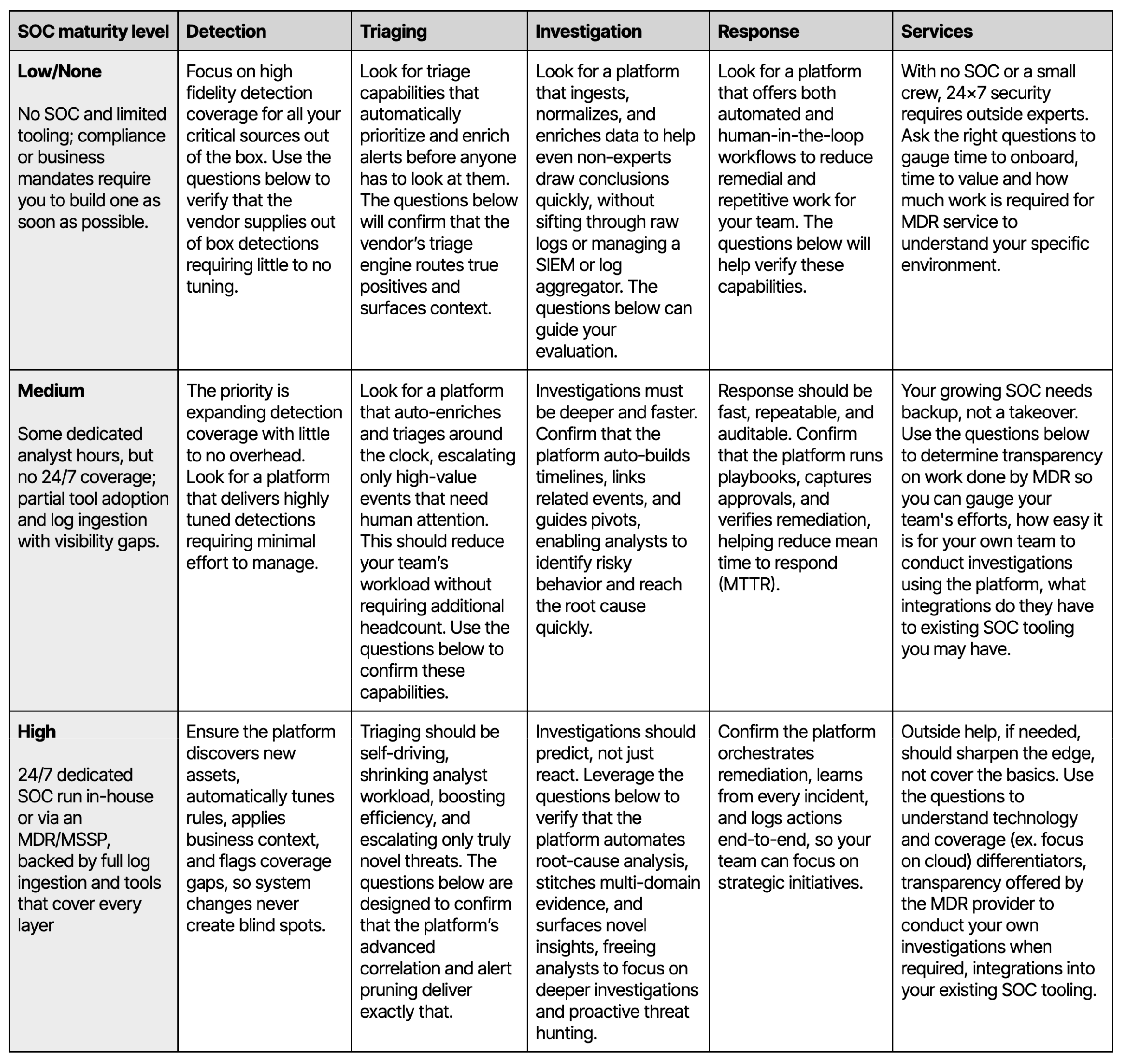

このガイドの質問を使用して、さまざまなソリューションがどのように検出精度、自動化、マネージドサービスの品質を実現するかを明らかにしてください。SOC をゼロから構築する場合でも、成熟したプログラムをチューニングする場合でも、MDR パートナーを審査する場合でも、このフレームワークはリスクプロファイルにとって重要な強みとギャップを明らかにします。現在の成熟度で基準を設定してみましょう。以下の表は、その成熟度と、SOC ライフサイクルの各フェーズにおける各セクションの質問の使用方法をまとめたものです。

検知

- AI SOCツールは、単独で独自の正確な検出を生成したり、取り込んだSIEMの結果を補強したりできますか?

- プラットフォームではカスタム検出を作成できますか?

- システムは、検出の忠実度を高めるために、環境固有のコンテキストを使用して検出をトリアージしていますか?

- システムは、実施している調査から検出結果を作成できますか?

- システムは侵害の兆候 (IOC) を抽出し、既知のエクスプロイトに関するデータから検出を行うことができますか?

- プラットフォームには広範囲にわたるカスタマイズとチューニングが必要なのか、それとも組織固有の環境、行動パターン、ビジネスコンテキストを自動的に学習して適応させることができるのか?

- プラットフォームは、ティア1からティア3のアナリストのワークフローをエンドツーエンドでカバーして、ハンドオフの問題を最小限に抑え、インシデントのライフサイクル全体を通して調査コンテキストを維持できるようにしていますか?

トリアージング

- プラットフォームには、ビジネス固有のコンテキスト (資産の重要度、ユーザーの行動、環境など) をどのように組み込んで、重要度の割り当て、アラートの優先順位付け、誤検出の削減を行っていますか?

- プラットフォームは、重大度や状況に基づいたトリアージ、アラートルーティング、対応をどのように自動化しているのでしょうか。

- 問題をトリアージするときに、該当する場合、システムにユーザーフィードバックを含めることはできますか?

- システムは過去のトリアージされたアラートから学習して、将来の結果を改善していますか?もしそうなら、過去の分析ではどのような情報を考慮に入れるのか?

- AI主導の意思決定の背後にある理論的根拠を明確に把握し、調査結果を誤検出としてマークするなどのアクションの完全な監査証跡にアクセスして、説明責任とレビューを行うことはできますか?

- プラットフォームは検出結果をMITRE ATT&CKフレームワークにマッピングしていますか?また、これをどのように提示して理解と対応を促進していますか?

- このプラットフォームは、トリアージ中およびトリアージ後の会話による対話をサポートしており、アナリストがフォローアップの質問をしたり、自然言語で洞察を得たりできるようになっていますか?

- トリアージ・プロセスの一環として、複数のアラートを他のデータ・ソースに関連づけ、より広範囲の影響を判断できますか?

- エージェントの平均調査時間 (MTT) はどのくらいですか。MTTI は、アラートが取り込まれてから、アラートに関するシステムからの推奨/処理が行われるまでの時間間隔と考えてください。

調査

- アナリストがアラートを効果的に理解し、ナビゲートし、調査しやすくするために、システムはそのまますぐにデータの解析、正規化、重複排除、エンリッチメントを実行していますか?

- このプラットフォームは、接続されたアイデンティティ、システム間の時系列的に近いイベント、IPに関する脅威インテリジェンスの強化、関連するアラート、ツール、行動に関する効果的なユーザー教育など、一般的なアナリストが既に知っている以上の意味のあるコンテキストと説明を提供していますか?

- プラットフォームは、アラートに優先順位を付け、ユーザー、資産、行動全体で意味のあるパターンを明らかにするために、ベースライン、ID解決、リスクスコアリングなどの高度な分析手法を適用していますか?

- アナリストはプラットフォーム内でどの程度調査を完了できますか?また、外部ツールやデータソースにピボットする必要がある頻度はどれくらいですか?

- このプラットフォームでは、アラートとイベントの明確でコンテキストに沿った要約(理論的根拠、リスクレベル、充実した指標など)を提供して、調査に役立てたり、標準的な詳細以外にもアナリストを教育したりしていますか?

- このプラットフォームでは、最初の調査結果からシームレスに調査の方向転換が可能で、フォローアップの質問や問い合わせを通じてより深い調査が可能になっていますか?

- このプラットフォームは、仮説に基づく脅威ハンティングや内部脅威分析など、柔軟な調査ワークフローをサポートしていますか?

- このプラットフォームは、調査や調査結果を文書化するための共有ワークスペース、メモ、タイムラインなど、アナリストとAIエージェント間のリアルタイムのコラボレーションをサポートしていますか?

応答

- プラットフォームは、アラートの重要度やビジネスコンテキストに基づいて、MFAのリセットやセッションの無効化など、コードなしで自動化された応答ワークフローをトリガーできますか?

- システムには静的プレイブックの構築が必要か、それともどのような状況でどのようなアクションを実行する必要があるかをプロンプトでシステムに説明してもらえますか?

- そのソリューションは、ユーザー、マネージャー、またはアナリストをいつ関与させるかを決定する柔軟なビジネスルールを備えた、人間による意思決定をサポートしていますか?

- プラットフォームは、ユーザーのアイデンティティ、資産の露出、行動の異常を考慮に入れて、状況に応じたリスクスコアに基づいて対応アクションの優先順位を付けて実行できますか?

- このプラットフォームには、SOC、IT、その他のチーム全体の対応作業を調整するためのリアルタイムのマルチユーザーコマンドセンターが、タイムライン、メモ、次のステップを含めて提供されていますか?

- システムは既存のSOARテクノロジーと統合して、既存の対応ワークフローを活用していますか?

サービス (MDR サービスを選択する場合)

- プロバイダーはデータソースとどのように統合されていますか?API ベースの統合ですか?

- MDRでは、ログを集約して監査できるようにSIEMを用意する必要がありますか?

- 価値を認めるタイミングとは?オンボーディングから気づき始めるまで、MDR プロバイダーはお客様の環境を理解し、忠実度の高いエスカレーションを行います。

- MDRのやり取り以外でも、基盤となるプラットフォームに24時間365日アクセスして、可視化、調査、コラボレーションを行うことはできますか?

- MDRプロバイダーは既存のSOCツール(SIEM、SOAR)とどのような統合を行っていますか?

- プロバイダーは、継続的な監視、トリアージ、エスカレーションを含む、真の24時間365日のマネージドディテクションアンドレスポンス(MDR)サービスを提供していますか?

- チームには、IaaS、SaaS、および最新のインフラストラクチャ環境にわたる豊富な経験を持つセキュリティ専門家が含まれていますか?

- 質問、エスカレーション、またはインシデント処理に対して、MDRまたはサポートチームに期待される対応はどのくらいですか?また、これはSLAによって裏付けられていますか?

- 連携、改善、進化する脅威への対応を確実にするため、定期的なチェックインやサービスレビューは実施の一環ですか?

アーキテクチャとデプロイ

- このソリューションは、運用を簡素化し、コストを予測可能にするSaaS導入モデルとして提供されていますか?

- このプラットフォームは、シングルテナンシー、クラウドへのデプロイ機能、データ主権をサポートしており、データの分離を保証し、コンプライアンス要件を満たし、データを保存および処理する場所の管理を維持できますか?

- プラットフォームは複数レベルの組織階層と細分化されたロールベースのアクセス制御(RBAC)をサポートして、MSP環境と複数のビジネスユニットから成る複雑な企業構造を効果的に管理していますか?

- プラットフォームは、SOC 2、ISO 27001、GDPR、HIPAAなどの必要なコンプライアンス基準を満たしていますか?また、コンプライアンスを検証するための文書や証明書を提供できますか?

- プラットフォームとデータを共有する場合、そのデータは基礎となるモデルのトレーニングに使用されますか?また、意図しない公開や誤用を防ぐためにどのような保護手段が講じられていますか?

- プラットフォームが一貫して確定的で正確な結果を提供するために、どのようなメカニズムと保護手段が講じられていますか?

- プラットフォームは、MTTI、MTTR、MTTCなどの主要な運用指標を、SOCのパフォーマンスを追跡するための明確で実用的な方法でどの程度効果的に提示していますか?

- オンボーディングから、プラットフォームが信頼性が高く実用的なアラートを生成し始めるまで、必要な学習期間やチューニング期間を含めて、通常どのくらいの時間がかかりますか?

オンボーディングとセットアップ

- プラットフォームはデータソースへのAPIベースの統合を提供していますか?

- プラットフォームは、パフォーマンスを低下させることなく、環境の規模、特にIaaSとSaaSのログに必要な量と速度でデータを取り込んで処理できますか?

- プラットフォームは、IDプロバイダー、IaaS、SaaS、エンドポイント、電子メール、SASE、脅威インテリジェンスフィードなどのSIEMだけでなく、主要なセキュリティシステムやITシステムとネイティブに統合して、統一された可視性とコンテキストを提供していますか?

- システムが環境内の既知の良好な動作のベースラインを確立するまでに、どれくらいの時間がかかりますか?

- どのような種類のサポートサービスが提供されていますか。また、タイムリーで効果的な支援を提供するために、経験豊富なスタッフと明確に定義されたSLAが含まれていますか?

- オンボーディング中、チームはどの程度関与し、協力的ですか?セットアップ、データソース統合、プラットフォームチューニングを積極的に指導していますか?

SOC に適した AI プラットフォームを見つける

AI主導のSOCプラットフォームを選択することは、セキュリティ運用を形作る戦略的な決定です。このガイドの質問に答えることで、流行語を切り抜き、現実世界の機能を検証し、MTTRの短縮、誤検知率の低下、実証可能なコスト削減など、測定可能な結果についてプラットフォームに説明責任を負わせることができます。回答を比較するときは、プラットフォームが述べている機能、サポートチームのプロセス、概念実証から得られたエビデンスとの間に一貫性があるかどうかを確認してください。

最終的には、適切なパートナーを選ぶことで、今日の技術要件を満たしながら、明日の脅威とアーキテクチャに対する明確なロードマップを示すことができます。強力なネイティブ検出と透明な AI 推論、シームレスなアナリストワークフロー、そして必要であれば協力的な MDR の専門知識を組み合わせたソリューションを優先してください。これらの要素がビジネス目標やリスクプロファイルに合致していれば、SOCは攻撃者に遅れずについていくだけでなく、一歩先を行く準備ができていると確信できます。