コンプライアンスが重要な理由

正直に言うと、ほとんどのスタートアップはコンプライアンスを飛行機の翼のように扱っています。彼らは飛行機全体を作り、離陸の準備をして、滑走路を転がり落ちている間にボルトで固定する必要があることに気づきます。

私たちは別の道を歩みました。

初日から、コンプライアンスはブループリントの一部でした。エンジニアリング部門が Agentic SOC プラットフォームを構築する一方で、企業全体が協力して、セキュリティ、ガバナンス、および運用慣行が SOC 2 のような最も厳しい基準に準拠していることを確認しました。コンプライアンスは当初から根付いており、プラットフォームの設計方法や日々の運用方法に直接組み込まれていました。

私たちの初期の設計パートナーは、規制対象の業界、医療、金融、ライフサイエンスの最前線から来ました。これらはロゴを追い求めるだけのパートナーシップではありませんでした。それらは私たちのプラットフォームのコア機能を形作る形成的な関係でした。そして、彼らに定着してもらい、私たちを信頼してもらいたいのであれば、私たちは彼らの言葉であるコンプライアンスを話さなければなりませんでした。

それで私たちは仕事に取り掛かりました。ショートカットはありません。遅延タイムラインはありません。最初から、物事を正しく行うという頑固な決意だけです。

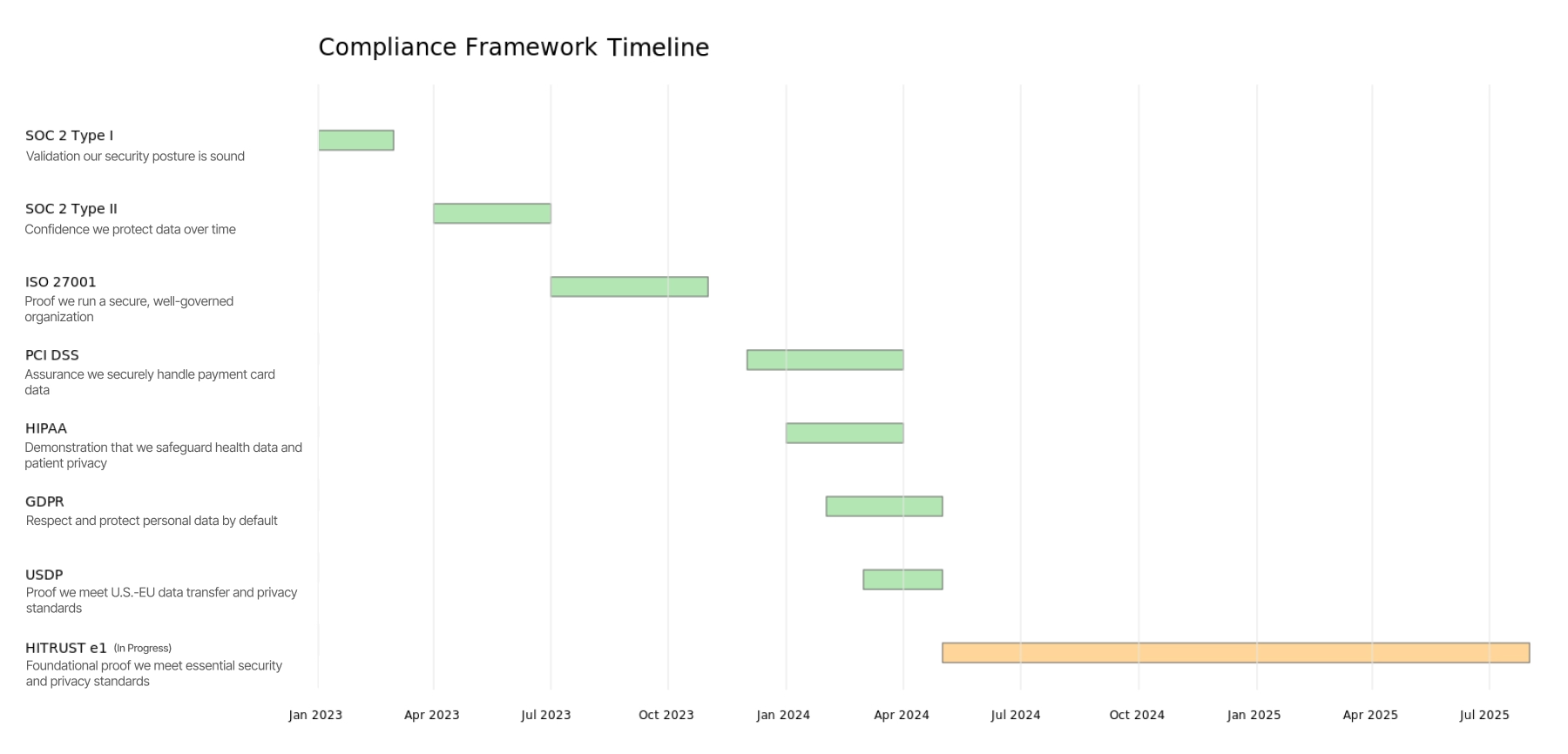

早速ですが、SOC 2タイプIおよびII、ISO 27001、PCI DSS、HIPAA、GDPR、およびUSDPにロックインしました。そして、HITRUST e1については現在注視している最中です。そして一番すごいのは?私たちはこれらのマイルストーンの多くを予定より早く達成しました。

これは、すべてのポリシーを書き、すべてのスクリーンショットを追跡し、時にはエンジニアにクラフトビールで賄賂を渡してコンプライアンスの期限に間に合うように書いたスタートアップサバイバルガイドです。

私たちのビジョン:設計によるコンプライアンス

最初の顧客がオンボーディングする前に。最初のアラートが発生する前。プラットフォームがリリースされる前から、私たちはすでにコンプライアンスを念頭に置いて構築していました。

なぜ?私たちがやりたかったのは:

- 規制の厳しい業界が初日からExaforceを採用できるようにします。

- 私たちのプラットフォームと会社にエンタープライズグレードの信頼を築きましょう。

- セキュリティとガバナンスを後で組み込むのではなく、アーキテクチャに組み込んでください。

USDP、GDPR、HIPAA、HITRUSTなどのパートナー主導のフレームワークに備えながら、早い段階でSOC 2やISO 27001などのクラウドネイティブフレームワークと連携しました。

ロードマップ:ゼロから認定まで

ミッションを支えるリーダーシップ

「コンプライアンスは単なるマイルストーンではありません。それは考え方です。それが私たちのやり方です。」

— チーム・エクサフォース

コンプライアンスはチェックボックスとして扱われておらず、単一の個人や部署の責任でもありません。これは全社的な原則であり、オープンさ、アジリティ、透明性という私たちの文化に織り込まれています。

当社の経営陣は、初日から、セキュリティとコンプライアンスを業務のDNAに直接組み込むことに取り組んできました。しかし、私たちのプログラムの真の強みは、エンジニア、SRE、プロダクトリーダー、オペレーション、ビジネスチームなど、常に期待を上回る人材にあります。導入パイプラインの調整、オンボーディングフローの見直し、新しいプロセスの文書化のいずれであっても、全員が協力し合っています。

私たちの基盤としてのコラボレーション

コンプライアンスはトップダウンで実施されるのではなく、共通のイニシアチブになりました。この独自の文化により、コンプライアンス統制に変化が必要になったとき、話し合うのは抵抗ではなく、より速く、より良く、よりクリーンに機能させる方法についてでした。私たちは、基準を満たすだけでなく、不必要な摩擦を生じさせずに基準を引き上げる方法を繰り返し検討するよう努めました。

私たちは、監査、評価、リスク検証において、有名で信頼できる業界の専門家と提携しました。彼らの指導は、私たちのアプローチを改善し、最高水準を満たしていることを確認し、さらに水準を引き上げるための挑戦に役立ちました。このコラボレーションと社内の専門知識を組み合わせることで、監査準備が整い、運用面でもシームレスなプログラムを構築することができました。

プロセスを支えたプラットフォーム

動きの速いスタートアップ企業でコンプライアンスを拡大し自動化するために、堅牢でクラウドネイティブなツールセットを採用しました。私たちは、ポリシー管理、自動化、アクセス制御のための実証済みのクラウドネイティブプラットフォーム上にコンプライアンス基盤を構築しました。これらのプラットフォームは、大手企業が使用しているのと同じ種類のツールです。これらのシステムにより、証拠となる信頼できる唯一の情報源、統制の自動監視、オンボーディングとオフボーディングの合理化が可能になりました。

しかし、その中で最も重要なプラットフォームは私たち自身のものでした。Exaforce Agentic SOC Platformを社内で使用して、異常なアクティビティの検出、優先順位付け、調査を行いました。セキュリティのためだけでなく、コンプライアンス統制の遵守と検証をリアルタイムで行うためです。私たちがお客様に提供する機能は、私たちが直面しているのと同じ精査に耐えられることを証明しました。

「私たちは自分たちでシャンパンを飲みました。私たちのプラットフォームは単に他の人のために作られたのではなく、それが機能することを証明するために社内で使いました。」

— チーム・エクサフォース

業務への組み込み

私たちのスタックを活用し、1つのチームとして取り組むことで、コンプライアンスは四半期ごとにパニックに陥るのではなく、継続的な習慣になりました。タスクは自動的に追跡されます。アラートは Slack を通じてトリアージされます。アクセスレビューは表示され、文書化されます。監査依頼が来たときには、すでに証拠が揃っています。

この組み込みモデルがExaforceの差別化要因です。私たちは、コンプライアンスを競争力、信頼の促進、そしてクラウドセキュリティをよりインテリジェントにするというプラットフォームの使命の延長線上にあるものとして捉えています。

塹壕からの教訓

真の課題:アクセスなし = 証拠なし

私たちは最低限の権限で運営されているため、証拠が必要なシステムに直接アクセスできないことが何度もありました。危機的な時期にSREを追いかけているのか?賄賂(ビール)を贈ったり、悲惨な結果について冗談を言ったりして、クリエイティブにならなければならなかったとだけ言っておきましょう!

最大のメリット:監査結果なし

監査人がクリーンなレポート(調査結果なし、変更なし、やり直しなし)を返したとき、それは深い誇りの瞬間でした。もう 1 つのハイライトは、製品スプリントのプレッシャーにもかかわらず、社内の認証期限に間に合わなかったことです。

カルチャーシフト

動きの速いスタートアップチームに、オンボーディングを完了させたり、ポリシーを読んだり、トレーニングビデオを見たりするよう説得するのは簡単ではありませんでした。しかし今日では、コンプライアンスは私たちのチームが行っていることであり、その考え方が勝利につながっています。

コンプライアンス文化の構築

Exaforceでは、コンプライアンスは業務のあらゆる段階に織り込まれている考え方です。私たちのアプローチは、自動化、文化、アカウンタビリティを融合させたものです。すべての新しいチームメンバーは、最初の週にトレーニングビデオとポリシー謝辞を完成させ、Vantaで自動的に追跡し、GitHubのオンボーディングフローを通じて強化します。Slackに統合されたボットとメールは、コンプライアンスタスクに関するリマインダーをタイムリーに配信し、生産性を損なうことなくスタッフを完全に連携させるよう優しく導きます。私たちのエンジニアリング文化は、安全なコーディング慣行、社内のピアレビュー、ポリシーとアーキテクチャの承認を優先しています。最後に、出口は入口と同じ精度で管理されるため、システムやアクセスが途切れることはありません。

これらは根深い業務習慣です。そして、監査人が異論を言うと、私たちのコンプライアンス文化と表面的なレベルの変化との違いが明らかになります。

自分たちでシャンパンを飲む:職場のエージェンティックAI

私たちは自分たちで使っています エージェンシー SOC プラットフォーム 内部で検出、トリアージ、アラートを行います。これには、私たち自身の使用法から学ぶことと、実際の運用上の価値を提供するという二重の利点があります。

例 1: 休眠アカウントの再有効化

デザインパートナーのアカウントで休眠中のユーザーが突然アクティブになるのをシステムが検出しました。無効化すべきだったのは契約者のアカウントだったことが判明しました。何か大きなことが起こる前にエスカレーションして、彼らがシャットダウンするのを手伝いました。社内でコンプライアンスに準拠したプロセスを実施した場合、プラットフォームは同様の状況を通知してくれます。

例 2: ブルートフォースログイン試行

別のパートナーについては、複数のアカウントにわたる不審なアクティビティを報告しました。初めてアカウントが無効になりました。2 回目には、MFA ポリシーを刷新しました。このような検出により、いくつかのコンプライアンス統制を実現できます。

これこそが、検知、トリアージ、調査、対応を網羅するように構築されたエージェント型AI SOCプラットフォームの力です。

発売前に提供した価値

コンプライアンスは常に私たちにとっての出発点でした。製品を出荷する前から、当社のセキュリティ体制はすでに扉を開いていました。これが実際の意味するところです。

スムーズなセキュリティレビュー

複雑なベンダー評価を早期にクリアし、設計パートナーや見込み客の赤信号を青信号に変えました。

調達サイクルの加速

買い手は、「近日発売」を約束するスタートアップではなく、成熟した安全なパートナーを求めていました。

より強い第一印象

当社のセキュリティトラストセンターは利害関係者に感銘を与え、私たちが彼らのデータ保護をいかに真剣に受け止めているかを示しました。

購入者の信頼感を内蔵

規制の厳しい業界においても、コンプライアンスは導入初日から信頼を得ました。

セキュリティとコンプライアンスを市場開拓活動に組み込むことで、期待に応えただけでなく、発売前に期待を上回りました。

将来を見据えて

信頼と透明性への取り組みは、当初の認証を超えて進化し続けています。次のロードマップは、ISO 27017、ISO 27018、野心的な FedRAMP プログラムなどの高度なフレームワークです。私たちは、コンプライアンスを維持するためのよりスマートでスケーラブルな方法に投資し、信頼性を高めながら手作業による諸経費を削減しています。お客様やパートナーがいつでも当社のポリシー、認証、セキュリティ体制にアクセスできる、一般向けの統合ハブです。

最終的な考え

CISO、コンプライアンス責任者、またはセキュリティ意識の高い購入者向けに、この製品を開発しました。Exaforce は、コンプライアンスを遵守し、インテリジェントで、信頼を第一に考えるクラウド・セキュリティ・パートナーです。

私たちは最初に困難な道を進んだので、お客様は後で速く進むことができました。

一緒に未来を守りましょう。