クラウドはチームにかつてないほどの俊敏性、規模、ビジネススピードをもたらしました。また、攻撃対象領域は、ほとんどのチームが追いつけないほど急速に拡大しています。AWS、Azure、GCP では、日々新たな構成ミスが発生し、ID の境界が変化し、ワークロードの増減が起きています。従来のモニタリングは、インフラストラクチャが数年ではなく数時間にわたって存在する環境向けに設計されていなかったため、不十分です。

そこで、クラウドの検出と対応 (CDR) ツールが不可欠になります。CDR がうまく機能すれば、クラウド運用の速度で可視性、コンテキスト、アクションを実現できます。うまく行わないと、チームは雑音に溺れたり、完全に信号を見逃したりします。この投稿では、企業規模を無駄に複雑にすることなくサポートする、強力なクラウド検知・対応戦略を構築、改良、運用する方法を探ります。Exaforceは世界中のお客様と協力してクラウド・セキュリティ・オペレーションを実装していますが、この記事ではプロモーションよりもベスト・プラクティスに重点を置いています。

クラウドの検出と対応の真の意味

CDRは、テレメトリ収集、行動分析、自動対応、脅威情報に基づく調査を組み合わせたものです。効果的な CDR は一貫して次の 3 つのことを行います。

- キルチェーンの早い段階で悪意のあるアクティビティや危険なパターンを検出します。

- 影響を軽減する自動またはガイド付きの修復で対応します。

- 攻撃者の行動に基づいて検知ロジックを学び、適応させましょう。

CDRが進化したのは、従来のSIEMやエンドポイントツールが、一時的なリソースやAPI主導型の妥協経路を理解するのに苦労したためです。現代の攻撃者はエンドポイントではなく役割を悪用し、IAM ポリシーを通じて権限を昇格させ、マネージドサービス間を横方向に方向転換します。クラウドネイティブな可視性と検出ロジックがなければ、チームは状況認識を失います。

CDR がこれまで以上に重要である理由

セキュリティリーダーは、クラウドの採用がもはや段階的ではないことを知っています。の調査によると クラウド・セキュリティ・アライアンス、企業は現在、複数のプロバイダーと数百の統合サービスにわたって事業を展開しています。これにより、次のような特有の課題が生じています。

CDRは、リスクが拡大する前に監視し、優先順位を付け、リスクを封じ込めるために必要なリアルタイムの視点を提供します。

効果的なクラウド検出および対応プログラムのコアコンポーネント

AWS、Azure、GCP からのテレメトリとログの取り込み

可視化は適切なデータを収集することから始まります。として NISTガイダンス クラウドセキュリティのベストプラクティスのハイライトでは、コントロールプレーン、データプレーン、ネットワークレイヤーを網羅することが重要です。主なログソースには以下が含まれます。

- AWS クラウドトレイル、VPC フローログ、GuardDuty 調査結果

- Azure アクティビティログ、Azure AD サインイン、NSG フローログ

- GCP クラウド監査ログ、VPC ログ、IAM アクセスログ

課題はボリュームです。未加工のログでは、相関関係やコンテキストがなくてもノイズが発生します。CDR プラットフォームでは、アナリストが迅速に検索して方向転換できるように、プロバイダー間でデータを正規化して充実させる必要があります。

ID とアクセスの監視

クラウド環境では、マルウェアからセキュリティ侵害が始まることはほとんどありません。まず、キー、トークン、権限から始めます。IAM の変更、ロールの引き受け、リスクの高い権限付与の監視は CDR の基本的な機能です。

自動応答ワークフロー

SOCチームは、リソースの分離、認証情報の取り消し、オブジェクトの隔離、新しいポリシーの適用など、自動化によって規模を拡大できます。迅速な対応は、予防ツールだけの場合よりも効果的に侵害の影響を軽減します。

行動ベースの脅威検出

静的ルールは既知の指標を検出しますが、未知の攻撃パターンは検出しません。CDR ソリューションでは、異常検出、リスクスコアリングロジック、MITRE ATT&CK クラウドマッピングを活用する必要があります。これにより、コンテキストが追加されます。たとえば、すべての S3 ポリシーの変更が悪意のあるものであるわけではありませんが、新しい地理的位置から新しいプリンシパルによって実行され、その後にデータ転送が行われた変更は疑わしいです。

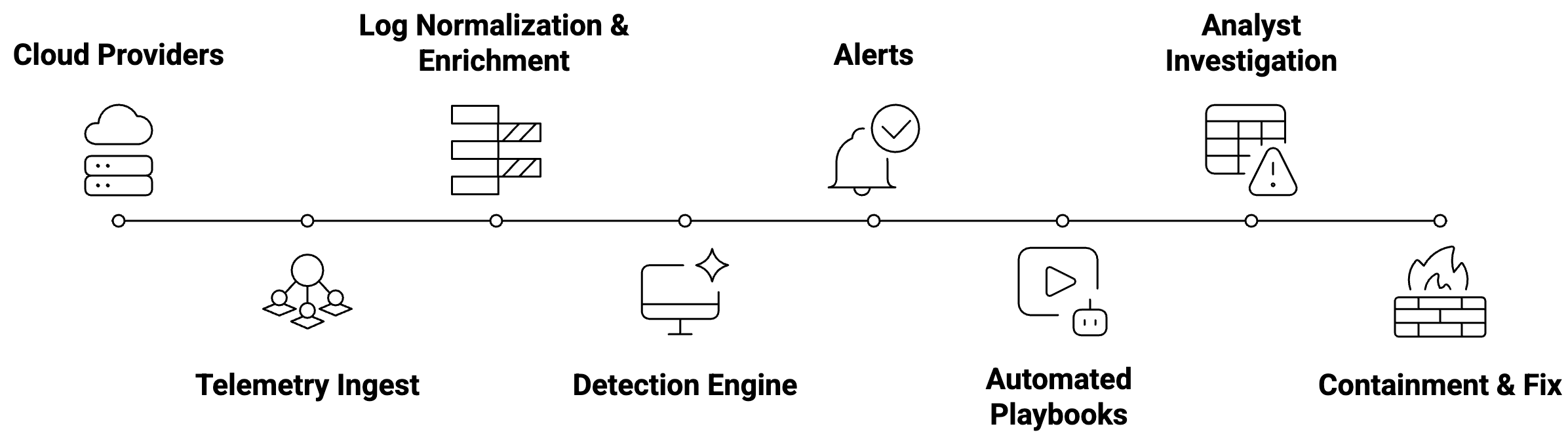

クラウド検出および対応ワークフローのアーキテクチャ

以下は、テレメトリがエンタープライズ CDR パイプラインでどのように流れるかを簡略化したものです。

このチャートは意図的に高いレベルに設定されています。実際の環境には、脅威情報、資産コンテキスト、ユーザー行動分析、SaaS 間のテレメトリー統合という複数の層があります。チームがパイプラインを書き直さずにルールを変更できれば、アーキテクチャは拡張できます。

マネージドクラウドの検出と対応と社内ビルドの比較

セキュリティリーダーは、構築すべきか、外部委託すべきかをよく尋ねます。その答えは、成熟度、規模、運用能力によって異なります。

社内 CDR が有効な場合

エンジニアリングの才能が深く、クラウドファーストの文化を持っている組織は、独自の検出ロジックを好む場合があります。パイプラインをカスタマイズし、内部ツールを統合し、ニッチリスクに迅速に適応することができます。ただし、そのためにはコード、検出エンジニアリング、SOC トレーニングへの継続的な投資が必要です。

CDRを管理すれば、成果が加速する

A マネージドクラウドの検出と対応 このサービスにより、チームは運用上の負担を軽減しながら、即座に対応できます。これは、検出エンジニアリングの能力が限られている急成長中の企業にとって重要です。

SOC 管理者向けの実践的ガイダンス

CDR プログラムは、反復的な改善によって最もよく進化します。次の番号付きガイダンスはロードマップです。

- 最初にコアログをインストゥルメントしてから拡張します。カバレッジは奥行きに勝る。

- アイデンティティーイベントを積極的に相関させます。IAM はコントロールプレーンです。

- 自動化を早めに追加して、手動によるボトルネックを回避しましょう。

- 検出を MITRE ATT&CK クラウド技術に合わせて調整します。

- 四半期ごとに、実際のインシデントをシミュレートして対応プレイブックをテストします。

これらのプラクティスを採用しているチームは、新しいツールがなくても、検出と対応にかかる平均時間を短縮することがよくあります。AI 主導の調査ワークフローを評価する際、多くの組織は意思決定のスピード、ラテラルな動きの検知、エンリッチメントの対象範囲をベンチマークします。社内ワークフローの成熟度は、ツールと同じくらい重要です。

クラウドの検出と対応を実践する

クラウドの検出と対応は、AWS、Azure、GCPで大規模に事業を展開するあらゆる組織にとって今や必須となっています。統制のとれた可視性、行動分析、自動対応ワークフローを開発する SOC マネージャーは、敵を追いかけるよりも先を行くことができます。強固な CDR 基盤があれば、運用上の不必要な負担を増やすことなく、リスクを軽減し、調査を加速し、クラウドの継続的な成長をサポートできます。

クラウド・セキュリティの近代化を検討している企業は、Exaforceが多様な環境におけるCDRの実装と運用管理をどのようにサポートしているかを調べることができます。目に見える改善を求める組織にとって、ガイド付きの価値実証またはアーキテクチャレビューは、次のステップとして最も直接的な可能性があります。