現代の攻撃者は動きが速いため、セキュリティ運用もそれに追いつく必要があります。アナリストがまだツール間を行き来し、手動でログをつなぎ合わせ、どのアラートを最初に開くべきかについて議論しているなら、あなたには何の対策もありません。 TDIR (脅威の検出、調査、対応) 戦略。統制のとれたTDIRアプローチは、こうした混乱を、脅威の検出、調査、対応を大規模に処理するための反復可能で測定可能な方法に変えます。

セキュリティリーダー、SOC マネージャ、検出スタックの IT 所有者にとって、TDIR は、可視性のギャップを埋め、平均対応時間を短縮し、アナリストの貴重な時間をより有効に活用するための実用的なアーキテクチャとして台頭しつつあります。うまくできれば、テレメトリ、人材、自動化をつなぐ組織になります。うまくいかなければ、次のインシデントレビューで取締役会が忘れてしまうような略語になってしまいます。

この記事では、TDIRが実際に何であるか、SIEM、SOAR、XDR、MDRとどのように連携するか、そして今後12〜24か月で実行できるロードマップを設計する方法について説明します。

現代のセキュリティ運用におけるTDIRとは?

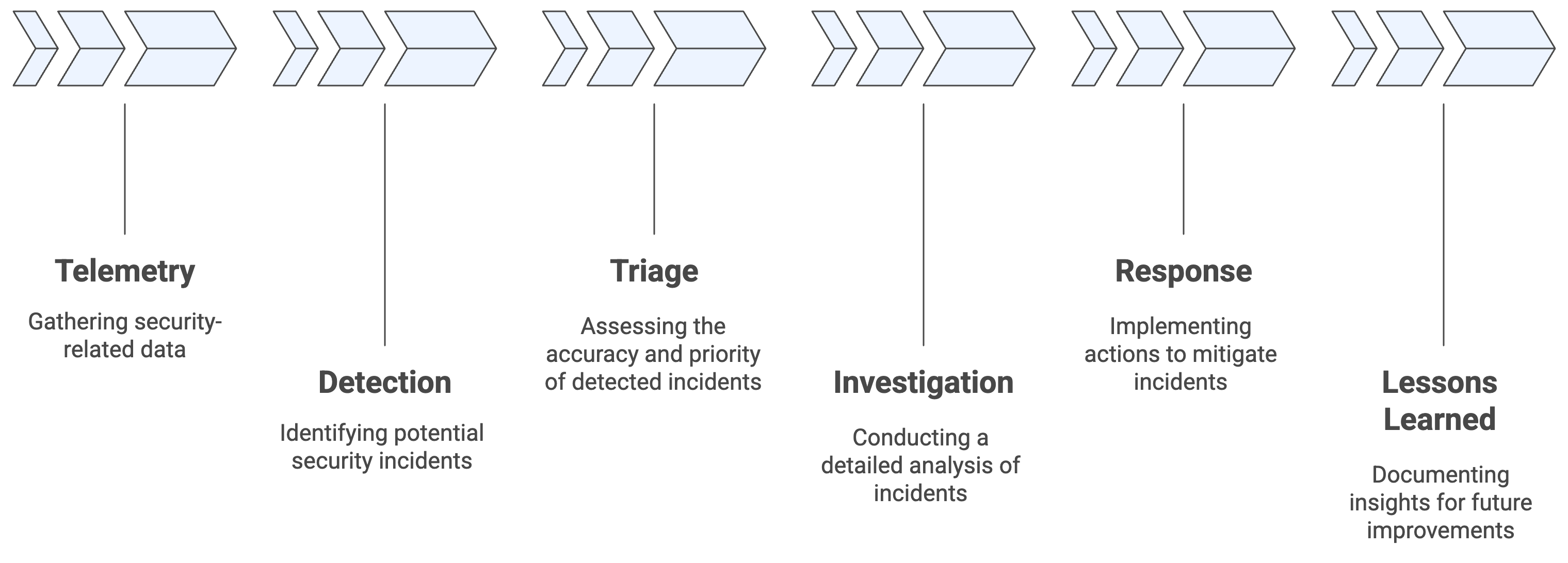

TDIRの中核は、ビジネスにとって最も重要なシグナルに基づいて脅威の検出、調査、対応を継続的に行う運用モデルとテクノロジースタックです。TDIR は、ログ収集や自動化されたプレイブックのみに焦点を当てるのではなく、最初のシグナルから検証済みの封じ込め、学んだ教訓に至るまでのライフサイクル全体を重視しています。

次のような業界フレームワーク NIST のインシデント対応ガイダンス 検出と応答は、孤立した段階ではなく連続したループとして機能しなければならないことを強調しています。 CISAのイベントロギングのベストプラクティス ロギングとテレメトリの戦略がツールやチームに分散していると、効果的に対応できないという同じ結論に達します。

実際には、TDIR はテレメトリをビジネスの成果に結び付けるものです。特定の製品を購入することよりも、生のシグナルから検証済みの意思決定までの流れを一貫した方法で調整することが重要なのです。

TDIR と従来の SOC ツールとの違い

多くのチームが、SIEM、SOAR プラットフォーム、EDR ツールを備えているため、すでに「TDIR を実行している」と主張しています。実際には、彼らのワークフローは、分断されたハンドオフとスイベルチェアの調査の連続のように見えることが多いです。

健全な TDIR プログラムは、単一システム内のルール、ダッシュボード、プレイブックだけでなく、「危険な OAuth アプリケーションの悪用を 30 分以内に検出して封じ込める」といったエンドツーエンドの結果を中心に構築されます。SIEMは依然としてログ集約の中心であり、SOARはアクションのオーケストレーションにおいて依然として有用であり、EDRはホストレベルの可視性にとって依然として重要です。違いは、TDIR では、これらのツールが検知、調査、対応の単一ライフサイクルにどのように関与するかを定義し、アナリストがチケットごとにすべてをまとめる必要がない点です。

TDIR エンジンのコア機能

ベンダーの選択にかかわらず、成熟した TDIR プログラムは、互いに補強し合う同様の機能セットに集約される傾向があります。概念的には、TDIR エンジンは次のようなものと考えられます。

各段階は異なる製品で実装できますが、その価値は単一のツールからではなく、フローの継続性にあります。

セキュリティデータの一元化および標準化

効果的なTDIRは、エンドポイント、クラウドインフラストラクチャ、SaaS、ID、ネットワークにわたる高品質で正規化されたテレメトリにかかっています。この基盤がなければ、脅威の検知、調査、対応はテクノロジーのサイロに沿ってすぐに断片化し、すべてのインシデントが特注プロジェクトになってしまいます。

イベントロギングに関するCISAのガイダンス 繰り返し基本に立ち返り、適切なイベントをキャプチャし、十分な期間保持し、調査時に検索できるようにすることが最善だと言っています。成熟したプログラムでは、クラウンジュエルシステムと ID プロバイダー向けに明確なロギングベースラインを定義し、それらのベースラインがまだ有効であることを定期的に検証します。

攻撃者の行動に対応した高精度の検出

TDIR の 2 つ目の柱は、ポリシー違反やノイズの多いシグネチャだけでなく、攻撃者の意義のある行動を検知できることです。主要チームは、検出内容を次のようなフレームワークに合わせています。 マイターアタック&ック敵の戦術と技法を、構造化された検証可能な方法で記述したものです。

このマッピングにより、SOCのリーダーは、攻撃のどの段階を現時点で確実に把握できるのか、盲点はどこにあるのかなど、不快な質問に答えるのに役立ちます。成熟した TDIR の実装では、どのようなエンリッチメントが必要か、調査の責任者は誰か、「真陽性」の定義方法、デフォルトの対応オプションはどのようなものかなど、検出ごとに明確な下流経路があります。これらの決定はプラットフォームにエンコードされるため、スタッフの離職やシフト変更があっても変わりません。

ヒューマングレード推論による反復可能な調査

TDIRは、あらゆる調査をより再現しやすく、より防御しやすいものにすることも目的としています。つまり、コンテキストの抽出方法、タイムラインの構築方法、および何かが良性、疑わしい、または悪意のあるものかどうかをアナリストが判断する方法を標準化する必要があります。

現代のSOC戦略に関するガートナーの研究では、業績の高いチームが調査プレイブック、共同ケース管理、ビジネス関係者が理解できるナラティブレポーティングに投資していることが明らかになっています。堅牢な TDIR プラットフォームはこれらの習慣をワークフローに組み込むため、下級アナリストは最上級の対応者が発見したパターンから恩恵を受けることができます。

オートメーション、AI、エージェンシー SOC プラットフォーム

信号の量と複雑さから、手動によるTDIRは、どんな意味のある規模でも不可能です。これが、多くの組織が AI による拡張や AI を模索している理由です。 エージェント型SOC プラットフォーム。これらのプラットフォームは、アラートを自動的にトリアージしてコンテキストを充実させ、調査作業の大部分を実行できると同時に、影響の大きい意思決定を人間が制御できるようにもします。

たとえば、Exaforceは自律型AIエージェントと豊富なセキュリティデータを組み合わせて、脅威の検出、調査、対応をチケット主導ではなく継続的に行えるようにします。AI 中心のアプローチを評価しているチームは、その方法を見てみるといいでしょう。 エアソックス プラットフォームは、アナリストにすべての低レベルのステップを監督させるのではなく、検出、トリアージ、調査、封じ込めにわたるTDIRフローを調整します。

実用的な TDIR ロードマップの設計

TDIR の展開を成功させる鍵は、現実的で、順序付けされ、測定されたロードマップを構築することです。

まず、テレメトリの適用範囲、検出品質、調査ワークフロー、対応プレイブック、自動化の活用など、現在のSOCの現状を評価することから始めましょう。正式な成熟度モデルを使用するチームもあれば、シンプルなスコアカードを好むチームもありますが、目標は TDIR が最も直接的な影響を及ぼし得る分野を明確にするベースラインを確立することです。

一般的なアンチパターンとしては、すべてのアラートを同等に扱う手動のトリアージキューへの過度な依存、特定の脅威シナリオに対するオーナーシップの欠如、エンドツーエンドの結果の改善よりもツールのチューニングに過度に重点が置かれることが挙げられます。こうした問題に早期に対処することで、TDIR 構想が単なる構成プロジェクトになるのを防ぐことができます。

そのベースラインから、経営陣は予算サイクルとリスクアペタイトに合わせた段階的なロードマップを定義できます。例えば:

- テレメトリを統合し、ログを正規化して、価値の高いID、SaaS、クラウド環境を実現します。

- 既存の検出コンテンツをMITRE ATT&CKにマッピングすることで、カバレッジギャップを特定して優先順位を付けることができます。

- エビデンス、タイムライン、意思決定を記録する一元的なケース管理システムを中心に調査ワークフローを標準化します。

- セッションの取り消しやデバイスの隔離など、リスクが低く大量の対応アクションの自動化を導入します。

- フィッシングや認証情報の悪用など、特定のユースケースで完全な TDIR ワークフローを実行できる AI 支援またはエージェントによる SOC 機能を評価してください。

このロードマップ全体を通して、TDIR は静的なツールセットではなく、組織内の進化し続ける製品として扱ってください。このような考え方は、アナリスト、インシデント責任者、およびビジネス関係者からの継続的なフィードバックを促すものです。

ビジネスにとっての TDIR の価値を証明する指標

セキュリティリーダーは、TDIR への投資を取締役会や他の経営幹部の共感を呼ぶ言葉に翻訳するのに苦労することがよくあります。その解決策として、 指標に焦点を当てる これにより、脅威の検出、調査、対応が、テクノロジー活動だけでなく、リスクの軽減と生産性に直接結び付けられます。

有用な指標には以下が含まれます。

- 優先度の高いインシデントの検出、調査、および封じ込めに要する平均時間を、攻撃タイプまたはビジネスユニットごとに分類します。

- TDIR 精度の指標としての、確認済みのインシデントにつながる重要度の高い検出の割合。

- 自動化またはAI主導のトリアージにより、過去のベースラインと比較してアナリストの時間を節約できました。

- ユーザーセッションの侵害やクラウドリソースの設定ミスなど、特定のシナリオでの露出時間を短縮します。

TDIR と MDR および AI SOC サービスの統合

TDIR のあらゆる側面を単独で運営するためのリソースや意欲を持っている組織はほとんどありません。これが、多くの企業が内部機能を組み合わせている理由です。 マネージド・ディテクション・アンド・レスポンス (MDR) または人工知能拡張SOCサービス。目標は、共有運用モデルを使用して対象範囲を拡大し、規模を拡大することです。

MDR または AI SOC パートナーと連携すると、TDIR が共通言語になります。プロバイダーはプレイブック、検知、24時間365日のモニタリングを提供し、社内チームはビジネスコンテキスト、エスカレーションパス、影響の大きい意思決定の所有権を提供します。MDR と AI SOC を同じ基盤で提供するプラットフォームがあれば、このコラボレーションを簡素化できます。

お使いのSOCでTDIRを実用化しましょう

TDIR は、人、プロセス、テクノロジーを 1 つの成果に基づいて連携させる方法です。ビジネス危機に陥る前に、最も重要な脅威を一貫して検知、調査、対応するのに役立ちます。

TDIR を長期的なプログラムとして扱い、AI を活用した最新の SOC プラットフォームを活用することで、組織を事後対応型の消火活動から予測可能なデータ主導型のセキュリティ運用へと移行できます。まず、影響の大きいユースケースを 1 つか 2 つ挙げて、検知と対応における改善点を測定し、拡大していきます。

成熟したAI支援によるTDIRの実装が実際にどのようなものかを知りたい場合は、エージェントのSOCプラットフォームプロバイダーにデモまたはトライアルをスケジュールし、それらのセッションを使用して現在のアプローチのベンチマークを行うことを検討してください。